Praćenje prometa u lokalnoj mreži. Analiza mrežnog prometa u upravljanju performansama aplikacija. Prednosti za menadžera

Tehnika se sastoji u uzastopnoj implementaciji svih tipičnih udaljenih udara u skladu s njihovim opisom i karakteristikama koje su dolje predložene. Istovremeno, glavni element proučavanja sigurnosti DCS -a je analiza mrežnog prometa. Kao objašnjenje posljednje izjave, uzmite u obzir sljedeću analogiju: debager je glavni alat za hakera, odnosno analizator mrežnog prometa je glavni alat za mrežnog hakera. Analizator mrežnog prometa je u osnovi mrežni debager. Dakle, kao metodologija za proučavanje informacijske sigurnosti distribuirane letjelice, predlaže se izvođenje niza testnih zadataka koji procjenjuju sigurnost sistema u odnosu na tipične udaljene radnje.

Razmotrite u sljedećim odlomcima tipične udaljene napade i mehanizme za njihovu provedbu.

7.3.1 Analiza mrežnog prometa

Tipična daljinska intervencija, specifična za distribuirane zrakoplove, koja se sastoji u slušanju komunikacijskog kanala. Nazovimo to tipičnim daljinskim udarom analiza mrežnog prometa(ili, ukratko, mrežna analiza).

Analiza mrežnog prometa omogućuje vam:

1) proučiti logiku rada distribuiranog zrakoplova, odnosno dobiti jedno-na-jednu podudarnost događaja koji se dešavaju u sistemu i naredbi koje su njegovi objekti slali jedni drugima u trenutku nastanka ovih događaja (ako povucite daljnju analogiju s hakerskim priručnikom, tada analiza prometa u ovom slučaju također zamjenjuje alat za praćenje). To se postiže presretanjem i analizom prometnih paketa na sloju veze. Poznavanje distribuirane logike rada naizmjenične struje u praksi omogućava simulaciju i izvođenje tipičnih udaljenih napada.

2) analizirati mrežni promet.

Dakle, daljinski napad ove vrste sastoji se u dobivanju neovlaštenog pristupa informacijama koje razmjenjuju dva mrežna pretplatnika na udaljenom mjestu. Imajte na umu da ne postoji mogućnost izmjene prometa, a sama analiza je moguća samo unutar jednog segmenta mreže. Primjer informacija presretnutih ovim tipičnim udaljenim napadom je korisničko ime i lozinka poslani nešifrirani preko mreže.

Po prirodi utjecaja, analiza mrežnog prometa je pasivan utjecaj (klasa 1.1). Implementacija ovog napada bez povratnih informacija (klasa 4.2) dovodi do kršenja povjerljivosti informacija (klasa 2.1) unutar jednog mrežnog segmenta (klasa 5.1) na sloju veze OSI (klasa 6.2). U ovom slučaju početak napada je bezuvjetan u odnosu na metu napada (klasa 3.3).

7.3.2 Zamjena pouzdanog entiteta ili distribuiranog entiteta vazduhoplova

Jedan od sigurnosnih problema distribuiranog aviona je nedovoljna identifikacija i provjera autentičnosti njegovih udaljenih objekata. Glavna poteškoća leži u implementaciji nedvosmislene identifikacije poruka koje se prenose između subjekata i objekata interakcije. Obično se u DCS -u ovaj problem rješava na sljedeći način: u procesu stvaranja virtualnog kanala, DCS objekti razmjenjuju određene informacije koje jedinstveno identificiraju ovaj kanal. Ova razmjena se obično naziva "rukovanje". Međutim, virtualni kanal nije uvijek kreiran za povezivanje dva udaljena objekta u WAN -u. Praksa pokazuje da se često, posebno za servisne poruke (na primjer, s usmjerivača), koristi prijenos pojedinačnih poruka za koje nije potrebna potvrda.

Kao što znate, za adresiranje poruka u distribuiranim zrakoplovima koristi se mrežna adresa, jedinstvena za svaki objekt sistema (na sloju podatkovne veze OSI modela, ovo je hardverska adresa mrežnog adaptera, na mreži razini, adresa se određuje ovisno o korištenom protokolu mrežnog sloja (na primjer, IP Mrežna adresa može se koristiti i za identifikaciju objekata distribuiranog zrakoplova.

Kada RCS koristi nestabilne algoritme za identifikaciju udaljenih objekata, tada je moguć tipičan daljinski napad, koji se sastoji u prenošenju poruka preko komunikacijskih kanala u ime proizvoljnog objekta ili subjekta RCS -a. U isto vrijeme postoje dvije vrste ovog tipičnog daljinskog napada:

Napad s uspostavljenim virtualnim kanalom,

Napad bez uspostavljenog virtualnog kanala.

IN U slučaju uspostavljene virtualne veze, napad će se sastojati u dodjeljivanju prava pouzdanom subjektu interakcije koji se legalno povezao sa sistemskim objektom, što će omogućiti napadaču da u ime obavi sesiju s objektom distribuiranog sistema pouzdanog subjekta. Implementacija udaljenih napada ove vrste obično se sastoji u prijenosu razmjenjivih paketa od napadačkog objekta na metu napada u ime pouzdanog subjekta interakcije (u ovom slučaju sistem će percipirati prenesene poruke kao ispravne). Za izvođenje ove vrste napada potrebno je prevladati sistem za identifikaciju i autentifikaciju poruke, koji se u principu može koristiti

koristite kontrolni zbroj izračunat pomoću javnog ključa koji se dinamički generira prilikom uspostavljanja kanala, slučajnih višebitnih brojača paketa i mrežnih adresa stanica.

Kao što je gore navedeno, za servisne poruke u distribuiranim zrakoplovima često se koristi prijenos pojedinačnih poruka za koje nije potrebna potvrda, odnosno stvaranje virtualne veze nije potrebno. Napad bez uspostavljene virtualne veze sastoji se u prijenosu servisnih poruka u ime uređaja za upravljanje mrežom, na primjer, u ime usmjerivača.

Slanje lažnih kontrolnih poruka može dovesti do ozbiljnih smetnji u radu distribuiranog zrakoplova (na primjer, do promjene njegove konfiguracije. Zamjena pouzdanog DCS objekta je aktivan utjecaj (klasa 1.2), počinjen radi kršenja povjerljivosti ( klase 2.1) i integriteta (klasa 2.2) informacija, prema napadu na napadnuti objekt određenog događaja (klasa 3.2). Ovaj udaljeni napad može biti i unutar-segment (klasa 5.1) i međusegment (klasa 5.2), oba sa povratna veza (klasa 4.1), i bez povratne sprege (klasa 4.2) sa napadnutim objektom i vrši se na mrežnim (klasa 6.3) i transportnim (klasa 6.4) slojevima OSI modela.

7.3.3 Distribuirani lažni objekat aviona

IN ako problemi u identificiranju uređaja za upravljanje mrežom (na primjer, usmjerivači) koji proizlaze iz interakcije potonjih sa objektima sustava nisu dovoljno pouzdano riješeni u distribuiranoj letjelici, tada se takav distribuirani sustav može podvrgnuti tipičnom daljinskom napadu koji je povezan s promjena u usmjeravanju i uvođenje lažnog objekta u sistem.

IN ako je mrežna infrastruktura takva da interakcija objekata zahtijeva upotrebu udaljenih algoritama pretraživanja, to također omogućava uvođenje lažnog objekta u sistem. Dakle, postoje dva fundamentalno različita razloga za pojavu tipičnog daljinskog napada "Lažni RVS objekt".

1 faza napada

1. Umetanje lažnog objekta u distribuirani avion nametanjem lažne rute

Moderne globalne mreže predstavljaju skup mrežnih segmenata međusobno povezanih putem mrežnih čvorova. U ovom slučaju, ruta je niz mrežnih čvorova duž kojih se podaci prenose od izvora do prijemnika. Svaki usmjerivač ima posebnu tablicu koja se naziva tablica usmjeravanja koja navodi najbolju rutu za svako odredište. Imajte na umu da tablice usmjeravanja postoje ne samo za usmjerivače, već i za sve hostove u globalnoj mreži. Da bi se osiguralo učinkovito i optimalno usmjeravanje u distribuiranim zrakoplovima, koriste se posebni protokoli upravljanja koji omogućuju usmjeravanje

torori međusobno razmjenjuju informacije (RIP (internetski protokol usmjeravanja), OSPF (najprije otvoreni najkraći put)), obavještavaju hostove o novoj ruti - ICMP (protokol za kontrolu internetskih poruka), daljinsko upravljanje usmjerivačima (SNMP (jednostavan protokol za upravljanje mrežom)) . Važno je napomenuti da vam svi gore opisani protokoli omogućuju daljinsku promjenu usmjeravanja na Internetu, odnosno da su to protokoli za upravljanje mrežom.

Stoga je potpuno jasno da usmjeravanje u WAN -ovima igra ključnu ulogu i da se, kao posljedica toga, može napasti. Glavni cilj lažnog napada je promjena izvornog usmjeravanja na distribuiranoj lokaciji aviona tako da nova ruta prolazi kroz lažno mjesto napadača.

Implementacija ovog tipičnog udaljenog napada uključuje neovlašteno korištenje protokola za upravljanje mrežom za izmjenu izvornih tablica usmjeravanja.

Da bi promijenio usmjeravanje, napadač mora u ime upravitelja mreže poslati posebne servisne poruke preko mreže definirane ovim protokolima za upravljanje mrežom.

uređaje (na primjer, usmjerivače). Kao rezultat uspješne promjene rute, napadač će dobiti potpunu kontrolu nad protokom informacija razmijenjenih između dva objekta distribuiranog zrakoplova, a napad će preći u drugu fazu, povezanu s prijemom, analizom i prijemom primljenih poruka od dezinformisanih objekata DCS -a. Nametanje lažne rute na objekt DCS -a je aktivan utjecaj (klasa 1.2), izveden sa bilo kojim od ciljeva iz klase 2, bezuslovno u odnosu na cilj napada (klasa 3.3). Ovaj tipični daljinski napad može se izvesti i unutar jednog segmenta (klasa 5.1) i međusegmenta (klasa 5.2), i sa povratnom vezom (klasa 4.1) i bez povratne informacije od napadnutog objekta (klasa 4.2) na transport (klasa 6.3) i aplikacijski sloj (klasa 6.7) OSI modela.

2. Implementacija lažnog objekta u distribuirani avion korišćenjem nedostataka algoritama za daljinsko pretraživanje

IN Često se za distribuirani VS pokazuje da njegovi udaljeni objekti u početku nemaju dovoljno informacija potrebnih za adresiranje poruka. Obično su ove informacije hardverske (adresa mrežnog adaptera) i logične(IP adresa, na primjer) adrese WAN objekata. Za dobijanje takvih informacija u distribuiranim zrakoplovima, razni algoritmi za daljinsko pretraživanje, koji se sastoji u prenošenju posebne vrste upita za pretraživanje preko mreže i čekanju odgovora na upit sa potrebnim informacijama. Nakon što dobije odgovor na zahtjev, subjekt RCS -a koji podnosi zahtjev ima sve potrebne podatke za adresiranje. Vođen informacijama o objektu koji se traži u odgovoru, subjekt koji traži zahtjev iz RCS -a počinje se obraćati. Primjer takvih upita na kojima se temelje algoritmi udaljenog pretraživanja je SAP upit u OS -u

Novell NetWare, ARP i DNS upiti na Internetu.

IN U slučaju korištenja distribuiranih mehanizama za daljinsko pretraživanje zrakoplova, moguće je na napadačkom objektu da presretne poslani zahtjev i pošalje mu lažni odgovor, gdje će naznačiti podatke čija će upotreba dovesti do adresiranja na napadački lažni objekat. U budućnosti će cijeli protok informacija između subjekta i objekta interakcije prolaziti kroz lažni objekt RCS -a.

Druga mogućnost uvođenja lažnog objekta u DCS koristi nedostatke algoritma daljinskog upravljanja.

zahtjev i sastoji se u povremenom prijenosu prethodno pripremljenog lažnog odgovora na napadnuti objekt bez prihvaćanja upita za pretraživanje. Zaista, da bi poslao lažni odgovor, napadač ne mora uvijek čekati da se zahtjev primi (on u principu ne može imati takvu mogućnost presretanja zahtjeva). U tom slučaju napadač može isprovocirati napadnuti objekt na slanje zahtjeva za pretraživanje, a tada će njegov lažni odgovor odmah biti uspješan. Ovaj tipični daljinski napad izuzetno je tipičan za mreže velikih područja, kada napadač zahvaljujući pronalaskom u drugom segmentu u odnosu na cilj napada, jednostavno nema načina da se presretne upit za pretraživanje. Lažni objekt DCS -a je aktivni utjecaj (klasa 1.2) počinjen s ciljem narušavanja povjerljivosti (klasa 2.1) i integriteta informacija (klasa 2.2), što može biti napad na zahtjev napadnutog objekta (klasa 3.1), kao kao i bezuslovni napad (klasa 3.3) ... Ovaj udaljeni napad je i unutarsegmentni (klasa 5.1) i međusegmentni (klasa 5.2), ima povratnu informaciju sa napadnutim objektom (klasa 4.1) i izvodi se na kanalskim (klasa 6.2) i aplikacijskim (klasa 6.7) slojevima OSI-a model.

2 faza napada

3. Korištenje lažnog objekta za organizaciju daljinskog napada na distribuirani zrakoplov

Stekavši kontrolu nad prolaskom informacija između objekata, lažni objekt DCS -a može primijeniti različite metode utjecaja na presretnute informacije. S obzirom na činjenicu da je uvođenje lažnog objekta u distribuirani zrakoplov cilj mnogih udaljenih napada i predstavlja ozbiljnu prijetnju po sigurnost DCS -a u cjelini, u sljedećim odlomcima detaljno će se govoriti o metodama utjecaja na informacije koje presreće lažni predmet.

3.1. Izbor toka informacija i njihovo pohranjivanje na lažni RVS objekt

Jedan od napada koji lažni DCS objekt može izvesti je presretanje informacija koje se prenose između subjekta i objekta interakcije. Važno je napomenuti da je činjenica presretanja informacija

formacije (datoteke, na primjer) moguće su zbog činjenice da se prilikom izvođenja nekih operacija nad datotekama (čitanje, kopiranje itd.) sadržaj tih datoteka prenosi preko mreže, što znači da stiže do lažnog objekta. Najjednostavniji način implementacije presretanja je spremanje svih paketa razmjene primljenih od lažnog objekta u datoteku.

3.2 Izmjena informacija

Jedna od karakteristika bilo kojeg sistema utjecaja, izgrađenog na principu lažnog objekta, jeste da je sposoban mijenjati presretnute informacije. Posebno treba napomenuti

da je ovo jedan od načina da se dozvoli programski izmijeniti protok informacija između

RVS projekti iz drugog objekta. Zaista, za implementaciju presretanja informacija u mreži nije potrebno napadati distribuirani zrakoplov prema shemi "lažnih objekata". Napad koji analizira mrežni promet i omogućava vam primanje svih paketa koji prolaze kroz komunikacijski kanal bit će učinkovitiji, ali, za razliku od udaljenog napada koji koristi shemu "lažnih objekata", nije sposoban mijenjati informacije. Zatim ćemo razmotriti dvije vrste izmjena informacija:

Izmjena prenesenih podataka;

Izmjena prenesenog koda.

Jedna od funkcija koju može imati sistem utjecaja, izgrađen na principu "lažnog objekta", je izmjena prenesenih podataka. Kao rezultat odabira toka presretnutih informacija i njegove analize, sistem može prepoznati vrstu prenesenih datoteka (izvršnu ili tekstualnu). U skladu s tim, ako se pronađe tekstualna datoteka ili datoteka s podacima, postaje moguće izmijeniti podatke koji prolaze kroz lažni objekt. Ova funkcija predstavlja posebnu prijetnju povjerljivim mrežama za obradu informacija.

Druga vrsta izmjene može biti izmjena prenesenog koda. Lažni objekt, koji provodi semantičku analizu informacija koje prolaze kroz njega, može izdvojiti izvršni kod iz toka podataka. Poznat je princip Neumannove arhitekture da ne postoji razlika između podataka i naredbi. Stoga je, kako bi se utvrdilo što se prenosi mrežom - kôd ili podaci, potrebno je koristiti određene značajke svojstvene implementaciji razmjene mreže u određenom distribuiranom zrakoplovu ili neke značajke svojstvene određenim vrstama izvršnih datoteka u određenom lokalnom prostoru OS.

Čini se da je moguće razlikovati dvije vrste modifikacije koda koje se razlikuju po namjeni:

Implementacija RPS -a (destruktivni softverski alati);

Promjena logike izvršne datoteke.

IN U prvom slučaju, kada se uvede RPM, izvršna datoteka se mijenja prema virusnoj tehnologiji: tijelo RPM -a se dodaje u izvršnu datoteku na jedan od poznatih načina, a ulazna točka se mijenja na jedan od poznate načine tako da ukazuje na početak ugrađenog RPM koda. Opisana metoda se u načelu ne razlikuje od standardne infekcije izvršne datoteke virusom, osim togadatoteka je bila zaražena virusom ili RPS -om u vrijeme prijenosa putem mreže! To je moguće samo ako se koristi sustav utjecaja, izgrađen na principu "lažnog objekta." Određena vrsta RPS -a, njegovi ciljevi i zadaci u ovom slučaju nisu bitni, ali možete razmotriti, na primjer, mogućnost korištenja lažni objekt za stvaranje mrežnog crva - najteži u praksi daljinski utjecaj na mreže ili korištenje mrežnih špijuna kao RPS -a.

U drugom slučaju, izvršni kod se mijenja kako bi se promijenila logika njegovog rada. Ovaj utjecaj zahtijeva prethodno proučavanje rada izvršne datoteke i, ako se izvrši, može donijeti najneočekivanije rezultate. Na primjer, kada se program za identifikaciju korisnika distribuirane baze podataka pokrene na poslužitelju (na primjer, u Novell NetWare OS -u), lažni objekt može izmijeniti kôd ovog programa na takav način da će biti moguće prijaviti se bez lozinku za bazu podataka sa najvišim privilegijama.

3.3 Zamjena informacija

Lažni objekt omogućuje ne samo izmjenu, već i zamjenu informacija koje je presreo. Ako izmjena informacije dovodi do njenog djelomičnog izobličenja, tada zamjena - do njezine potpune promjene.

Potreba za analizom mrežnog prometa može se pojaviti iz nekoliko razloga. Kontrola računarske sigurnosti, otklanjanje grešaka u lokalnoj mreži, kontrola odlaznog prometa radi optimizacije rada zajedničke internetske veze - svi ti zadaci često su na dnevnom redu sistemskih administratora i običnih korisnika. Da bi ih riješili, postoje mnogi pomoćni programi, nazvani njuškači, oboje specijalizirani, usmjereni na rješavanje uskog raspona zadataka, te višenamjenski "kombajni" koji korisniku pružaju širok raspon alata. Jedan od predstavnika potonje grupe, naime uslužni program CommView iz kompanije, predstavljen je u ovom članku. Program vam omogućava da vizuelno vidite kompletnu sliku prometa koji prolazi kroz računar ili segment lokalne mreže; konfigurirani alarmni sustav omogućuje vam upozorenje na prisutnost sumnjivih paketa u prometu, pojavu čvorova s neuobičajenim adresama u mreži ili povećanje opterećenja mreže.

CommView pruža mogućnost čuvanja statistike o svim IP vezama, dekodiranja IP paketa na niskom nivou i njihove analize. Ugrađeni sustav filtera prema nekoliko parametara omogućuje vam da konfigurirate praćenje samo za potrebne pakete, što vam omogućuje da učinite njihovu analizu efikasnijom. Program može prepoznati pakete više od sedam desetaka najčešćih protokola (uključujući DDNS, DHCP, DIAG, DNS, FTP, HTTP, HTTPS, ICMP, ICQ, IMAP, IPsec, IPv4, IPv6, IPX, LDAP, MS SQL, NCP, NetBIOS, NFS, NLSP, POP3, PPP, PPPoE, SMB, SMTP, SOCKS, SPX, SSH, TCP, TELNET, UDP, WAP itd.), Kao i spremanje u datoteke za kasniju analizu. Mnogi drugi alati, kao što je identificiranje proizvođača mrežnog adaptera prema MAC adresi, rekonstrukcija HTML -a i daljinsko hvatanje paketa pomoću opcionalnog pomoćnog programa CommView Remote Agent, također mogu biti od pomoći u određenim slučajevima.

Rad sa programom

Prvo morate odabrati mrežno sučelje na kojem će se pratiti promet.

CommView podržava gotovo sve vrste Ethernet adaptera - 10, 100 i 1000 Mbps, kao i analogne modeme, xDSL, Wi -Fi itd. Analizom prometa Ethernet adaptera, CommView može presresti ne samo dolazni i odlazni, već i tranzitni paketi adresirani na bilo koje računalo u segmentu lokalne mreže. Vrijedi napomenuti da ako je zadatak nadzirati sav promet na segmentu lokalne mreže, tada je potrebno da računala u njemu budu povezana putem čvorišta, a ne putem prekidača. Neki moderni modeli sklopki imaju preslikavanje portova, što im omogućuje i konfiguraciju za nadzor mreže pomoću CommView -a. Možete pročitati više o ovome. Nakon što odaberete željenu vezu, možete početi sa hvatanjem paketa. Dugmad za pokretanje i zaustavljanje snimanja nalaze se u blizini linije za izbor interfejsa. Za rad s kontrolerom za daljinski pristup, VPN -om i PPPoE -om tijekom instalacije programa morate instalirati odgovarajući upravljački program.

Glavni prozor programa podijeljen je na nekoliko kartica koje su odgovorne za jedno ili drugo područje rada. Prvi, "Trenutne IP veze", prikazuje detaljne informacije o trenutnim IP vezama računara. Ovdje možete vidjeti lokalne i udaljene IP adrese, broj prenesenih i primljenih paketa, smjer prijenosa, broj uspostavljenih IP sesija, portove, naziv hosta (ako funkcija DNS prepoznavanja nije onemogućena u postavkama programa) , i naziv procesa koji prima ili prenosi ovaj paket. Potonje informacije nisu dostupne za tranzitne pakete, niti na računarima sa operativnim sistemom Windows 9x / ME.

Kartica Trenutne IP veze

Ako desnom tipkom miša kliknete na vezu, otvara se kontekstni izbornik u kojem možete pronaći alate koji olakšavaju analizu veza. Ovdje možete vidjeti količinu podataka prenesenih unutar veze, potpunu listu korištenih portova, detaljne informacije o procesu koji prima ili šalje pakete ove sesije. CommView vam omogućava da kreirate pseudonime za MAC i IP adrese. Na primjer, postavljanjem pseudonima umjesto glomaznih digitalnih adresa mašina na lokalnoj mreži, možete dobiti lako čitljiva i pamtljiva imena računara i na taj način olakšati analizu veza.

Da biste stvorili pseudonim za IP adresu, odaberite stavke "Kreiraj pseudonim" i "koristeći lokalni IP" ili "koristeći udaljeni IP" u kontekstnom izborniku. U prozoru koji se pojavi polje za IP adresu već će biti popunjeno, a preostaje samo unijeti odgovarajuće ime. Ako se novi unos naziva IP-a kreira desnim klikom na paket, polje s imenom automatski se popunjava imenom hosta (ako je dostupno) i može se urediti. Slično, radi i sa MAC pseudonimima.

Iz istog izbornika, odabirom SmartWhois, možete poslati odabranu izvornu ili odredišnu IP adresu SmartWhoisu, samostalnoj Tamosoft aplikaciji koja prikuplja podatke o bilo kojoj IP adresi ili imenu hosta, kao što su naziv mreže, domena, država, država ili pokrajina , grad i pruža ga korisniku.

Drugi jezičak, "Paketi", prikazuje sve pakete snimljene na odabranom mrežnom sučelju i detaljne informacije o njima.

Kartica Paketi

Prozor je podeljen u tri oblasti. Prvi od njih prikazuje popis svih zarobljenih paketa. Ako odaberete jedan od paketa u njemu klikom na njega pokazivačem miša, u ostalim prozorima će se prikazati informacije o njemu. Prikazuje broj paketa, protokol, Mac i IP adrese domaćina koji šalje i prima, portove koji se koriste i vrijeme pojavljivanja paketa.

Srednje područje prikazuje sadržaj paketa - heksadecimalno ili tekstualno. U potonjem slučaju, znakovi koji se ne mogu ispisati zamjenjuju se tačkama. Ako je u gornjem području istovremeno odabrano više paketa, tada će srednji prozor prikazati ukupan broj odabranih paketa, njihovu ukupnu veličinu, kao i vremenski interval između prvog i posljednjeg paketa.

Donji prozor prikazuje dekodirane detaljne informacije o odabranom paketu.

Klikom na jedno od tri dugmeta u donjem desnom dijelu prozora možete odabrati položaj prozora za dekodiranje: u donjem dijelu ili poravnati lijevo ili desno. Druga dva dugmeta omogućuju vam automatski prelazak na zadnji primljeni paket i spremanje odabranog paketa u vidljivo područje liste.

Kontekstni izbornik omogućuje vam kopiranje MAC -a, IP -a i cijelih paketa u međuspremnik, dodjeljivanje pseudonima, primjenu brzog filtera za odabir potrebnih paketa, a također i korištenje alata za rekonstrukciju TCP sesije i generatora paketa.

Alat za rekonstrukciju TCP sesije omogućuje vam da vidite proces komunikacije između dva hosta preko TCP -a. Da bi sadržaj sesije izgledao razumljivije, morate odabrati odgovarajuću "logiku prikaza". Ova funkcija je najkorisnija za oporavak tekstualnih informacija kao što su HTML ili ASCII.

Dobiveni podaci mogu se izvesti kao tekstualna, RTF ili binarna datoteka.

Kartica Datoteke evidencije... Ovdje možete konfigurirati postavke za spremanje zarobljenih paketa u datoteku. CommView sprema datoteke dnevnika u vlastitom NCF formatu; da biste ih vidjeli, koristi se ugrađeni uslužni program koji se može pokrenuti iz izbornika "Datoteka".

Moguće je omogućiti automatsko spremanje presretnutih paketa po njihovom dolasku, evidentiranje HTTP sesija u TXT i HTML formatima, spremanje, brisanje, spajanje i razdvajanje datoteka dnevnika. Imajte na umu da se paket ne sprema odmah po dolasku, pa ako pregledate datoteku dnevnika u stvarnom vremenu, vjerojatno neće sadržavati najnovije pakete. Da bi program odmah poslao međuspremnik u datoteku, morate kliknuti gumb "Završi snimanje".

Na kartici "Pravila" možete postaviti uvjete za presretanje ili zanemarivanje paketa.

Da biste olakšali odabir i analizu potrebnih paketa, možete koristiti pravila filtriranja. Ovo će također pomoći da se značajno smanji količina sistemskih resursa koje koristi CommView.

Da biste omogućili bilo koje pravilo, morate odabrati odgovarajući odjeljak na lijevoj strani prozora. Dostupno je sedam vrsta pravila: jednostavna - "Protokoli i smjer", "Mac adrese", "IP adrese", "Portovi", "Tekst", "TCP zastavice", "Proces", kao i univerzalno pravilo " Formule ". Za svako od jednostavnih pravila možete odabrati pojedinačne parametre, poput izbora smjera ili protokola. Opće pravilo "Formula" je moćan i fleksibilan mehanizam za stvaranje filtera pomoću Booleove logike. Detaljnu referencu o njegovoj sintaksi možete pronaći.

Tab "Upozorenja" pomoći će vam u konfiguriranju postavki obavijesti o raznim događajima koji se dešavaju u istraživanom segmentu mreže.

Kartica Upozorenja omogućuje vam kreiranje, izmjenu, brisanje pravila upozorenja i pregled trenutnih događaja koji odgovaraju tim pravilima

Da biste postavili pravilo upozorenja, klikom na gumb "Dodaj ..." u prozoru koji se otvori odaberite potrebne uvjete, pri čijem će se pojavljivanju obavijest pokrenuti, kao i način obavještavanja korisnika o ovom.

CommView vam omogućuje da definirate sljedeće vrste nadziranih događaja:

- "Pronalaženje paketa" koji odgovara navedenoj formuli. Sintaksa formule je detaljno opisana u korisničkom priručniku;

- Bajtova u sekundi. Ovo upozorenje će se aktivirati kada se prekorači navedeno opterećenje mreže;

- Paketa u sekundi. Aktivira se kada se prekorači navedeni nivo brzine prenosa paketa;

- Emisije u sekundi. Isto, samo za pakete za emitovanje;

- Multicasts u sekundi je isti za multicast pakete.

- Nepoznata MAC adresa. Ovo upozorenje se može koristiti za otkrivanje povezivanja nove ili neovlaštene opreme na mrežu unaprijed postavljanjem popisa poznatih adresa pomoću opcije "Konfiguriraj";

- upozorenje "Nepoznata IP adresa" će se aktivirati prilikom hvatanja paketa s nepoznatim izvornim ili odredišnim IP adresama. Ako unaprijed definirate popis poznatih adresa, ovo upozorenje možete koristiti za otkrivanje neovlaštenih veza putem vašeg korporativnog vatrozida.

CommView ima moćan alat za vizualizaciju statistike prometa. Da biste otvorili prozor sa statistikom, potrebno je da izaberete istoimenu stavku iz menija "Pogled".

Prozor statistike u načinu rada "Općenito"

U ovom prozoru možete vidjeti statistiku mrežnog prometa: ovdje možete vidjeti broj paketa u sekundi, bajtova u sekundi, distribuciju Etherneta, IP-a i pod-protokola. Dijagrami se mogu kopirati u međuspremnik, što će vam pomoći ako trebate stvoriti izvještaje.

Dostupnost, cijena, sistemski zahtjevi

Trenutna verzija programa je CommView 5.1. Sa web stranice Tamosoft moguće je raditi 30 dana.

Programer nudi kupcima dvije mogućnosti licence:

- Kućna licenca (kućna licenca), vrijedna 2000 rubalja, daje pravo na korištenje programa kod kuće na nekomercijalnoj osnovi, dok je broj hostova dostupnih za nadzor na vašoj kućnoj mreži ograničen na pet. Prema ovoj vrsti licence, nije dozvoljeno raditi na daljinu pomoću daljinskog agenta.

- Licenca preduzeća (korporativna, cijena - 10.000 rubalja) daje pravo na komercijalnu i nekomercijalnu upotrebu programa od strane jedne osobe koja lično koristi program na jednoj ili više mašina. Program se također može instalirati na jednu radnu stanicu i koristiti ga više ljudi, ali ne istovremeno.

Aplikacija radi u operativnim sistemima Windows 98 / Me / NT / 2000 / XP / 2003. Za rad vam je potreban mrežni adapter Ethernet, bežični Ethernet, Token Ring sa podrškom za NDIS 3.0 standard ili standardni kontroler za daljinski pristup.

Pros:

- lokalizovano sučelje;

- odličan sistem pomoći;

- podrška za različite vrste mrežnih adaptera;

- napredni alati za analizu paketa i definisanje protokola;

- vizualizacija statistike;

- funkcionalan sistem upozorenja.

Minusi:

- previsoki troškovi;

- nedostatak unaprijed postavljenih pravila za presretanje i upozorenja;

- nije baš zgodan mehanizam za odabir paketa na kartici "Paketi".

Zaključak

Njegova izvrsna funkcionalnost i korisničko sučelje čine CommView nezamjenjivim alatom za LAN administratore, ISP-ove i kućne korisnike. Bio sam zadovoljan temeljnim pristupom programera ruskoj lokalizaciji paketa: i sučelje i referentni priručnik napravljeni su na vrlo visokom nivou. Slika je pomalo zamračena visokim troškovima programa, ali tridesetodnevna probna verzija pomoći će potencijalnom kupcu da odluči o preporučljivosti kupovine ovog uslužnog programa.

Računari su međusobno povezani pomoću spoljnih ili unutrašnjih mreža. Zahvaljujući tome, korisnici mogu međusobno razmjenjivati informacije, čak i sa različitih kontinenata.

Uredski softver za kontrolu prometa

Uz pomoć ICS -a možete jednostavno kontrolirati računovodstvo prometa i njegovu distribuciju među korisnicima, utjecati na mogućnost povezivanja na internetske resurse po vlastitom nahođenju i osigurati sigurnost vaše interne mreže.

Školski softver za kontrolu prometa

ICS je univerzalni internetski pristupnik sa alatima za zaštitu obrazovne mreže, računovodstvo prometa, kontrolu pristupa i implementaciju pošte, proxy servera i datoteka.

Softver za kontrolu kućnog prometa

ICS Lite je besplatni internetski pristupnik koji pruža sve potrebe za rad s internetom kod kuće. ICS Lite je potpuno funkcionalna verzija Internet Control Servera, koja uključuje licencu za 8 korisnika.

Vrste mreža

- Dom - kombinujte računare u jednom stanu ili kući.

- Korporativno - povežite radne mašine preduzeća.

- Lokalne mreže - često imaju zatvorenu infrastrukturu.

- Globalno - povezuje cijele regije i može uključivati lokalne mreže.

Prednosti takve veze su ogromne: vrijeme stručnjaka se štedi, a računi za telefonske pozive smanjuju. I sve ove prednosti mogu se poništiti ako se na vrijeme ne pobrinete za sigurnost.

Firme koje nisu upoznate s konceptom "kontrole prometa" trpe kolosalne gubitke ili potpuno ograničavaju pristup informacijama. Postoji lakši način za sigurnu uštedu novca - program za praćenje prometa u lokalnoj mreži.

Praćenje prometa

Za menadžera je važno da zna na šta se troše sredstva kompanije. Stoga je administrator sistema takođe uključen u kontrolu mrežnog saobraćaja u kancelariji. Statistika se prikuplja ne samo po volumenu, već i po sadržaju prenesenih informacija.

Zašto vam je potrebna kontrola lokalne mreže? Iako je odgovor na ovo pitanje očigledan, mnogi administratori sistema ne mogu razumno opravdati potrebu kontrole potrošnje internetskog prometa.

Prednosti za menadžera

Program kontrole saobraćaja:

- optimizira rad mreže - zbog uštede radnog vremena stručnjaka povećava se produktivnost rada;

- prikazuje raspodjelu prometa po korisnicima - omogućava saznati kome su potrebni internetski resursi;

- prikazuje u koje je svrhe potrošen promet - isključuje neprikladan pristup.

Prednosti sistemskog administratora

Praćenje prometa u lokalnoj mreži omogućava:

- ograničiti pristup korisnika neželjenim informacijama;

- blagovremeno primati podatke o obimu saobraćaja - isključujući zagušenje mreže;

- spriječiti ulazak virusa u mrežu i identificirati prekršitelje sigurnosnog režima.

Kontrolišite mogućnosti implementacije

Kontrola internetskog prometa u korporativnoj mreži može se organizirati na nekoliko načina:

- Kupite zaštitni zid s mogućnošću razlikovanja prometa.

- Konfigurirajte proxy poslužitelje s NAT upravljačkim programima s funkcijama obračunavanja prometa.

- Koristite različite vrste dodataka.

Samo sveobuhvatno rješenje može pružiti maksimalnu zaštitu. Kontrola Interneta Poslužitelj pruža potpunu kontrolu prometa i nudi sve potrebne funkcije. ICS je usmjerivač zasnovan na FreeBSD-u sa ugrađenim proxy serverom.

Prednosti ICS -a

- Statističke studije otkrile su da zaposlenici 1/3 svog radnog vremena provode na internetu u lične svrhe. Poseban ICS internetski pristupnik pomoći će spriječiti neprikladan pristup.

- Sistem kontrole saobraćaja prati sve operativne sisteme korisnika.

- IKS nudi fleksibilne postavke.

- Stvara detaljne izvještaje u prikladnom obliku.

Besplatno preuzimanje!

Počnite odmah - preuzmite demo verziju programa za praćenje internetskog prometa s naše web stranice. Možete koristiti sve funkcije našeg rješenja bez ograničenja 35 dana! Nakon završetka testnog perioda, samo trebate kupiti punu verziju naručivanjem ili kontaktiranjem naših menadžera.

Analiza mrežnog prometa

Analiza prometa jedan je od načina dobivanja lozinki i korisničkih ID -ova na Internetu. Analiza se provodi uz pomoć posebnog programa - analizatora paketa (sniffer), koji presreće sve pakete koji se prenose preko mrežnog segmenta i među njima razlikuje one u kojima se prenose korisnički ID i njegova lozinka.

U mnogim protokolima podaci se prenose u otvorenom, nešifriranom obliku. Analiza mrežnog prometa omogućuje vam presretanje podataka prenesenih putem FTP i TELNET protokola (lozinke i korisnički identifikatori), HTTP (Protokol za prijenos hiperteksta - Protokol za prijenos hiperteksta - prijenos hiperteksta između WEB poslužitelja i preglednika, uključujući i one koje je korisnik unio u obrasce na web stranicama s podacima), SMTP, POP3, IMAP, NNTP (e -pošta i konferencije) i IRC - Internet relejni chat (mrežni razgovori, chat). Ovo se može koristiti za presretanje lozinki za pristup poštanskim sistemima sa web sučeljem, brojeva kreditnih kartica pri radu sa sistemima e-trgovine i raznih ličnih podataka čije je otkrivanje nepoželjno.

Trenutno su razvijeni različiti protokoli razmjene radi zaštite mrežne veze i šifriranja prometa. Nažalost, oni još nisu zamijenili stare protokole i nisu postali standard za svakog korisnika. U određenoj mjeri, njihovo širenje spriječeno je postojećim ograničenjima izvoza jake kriptografije u brojnim zemljama. Zbog toga implementacije ovih protokola ili nisu bile ugrađene u softver, ili su bile značajno oslabljene (maksimalna dužina ključa je bila ograničena), što je dovelo do njihove praktične beskorisnosti, jer su se šifre mogle razbiti u razumnom roku.

Analiza mrežnog prometa omogućuje vam:

- 1. Prvo, proučiti logiku rada distribuiranog zrakoplova, odnosno dobiti jedno-na-jednu podudarnost između događaja koji se dešavaju u sistemu i naredbi koje su njegovi objekti slali jedni drugima u vrijeme kada se ti događaji pojavljuju ( ako napravimo daljnju analogiju s hakerskim alatom, tada analiza prometa u ovom slučaju zamjenjuje tracker). To se postiže presretanjem i analizom prometnih paketa na sloju veze. Poznavanje logike rada distribuiranog AC -a omogućava u praksi simulaciju i izvođenje tipičnih udaljenih napada, razmatranih u narednim paragrafima na primjeru specifičnog distribuiranog AC -a.

- 2. Drugo, analiza mrežnog prometa omogućava presretanje protoka podataka koji se razmjenjuje između distribuiranih zrakoplovnih objekata. Dakle, daljinski napad ove vrste sastoji se u dobivanju neovlaštenog pristupa informacijama koje razmjenjuju dva mrežna pretplatnika na udaljenom mjestu. Imajte na umu da ne postoji mogućnost izmjene prometa, a sama analiza je moguća samo unutar jednog segmenta mreže. Primjer informacija presretnutih ovim tipičnim udaljenim napadom je korisničko ime i lozinka poslani nešifrirani preko mreže.

Po prirodi utjecaja, analiza mrežnog prometa je pasivan utjecaj. Implementacija ovog napada bez povratnih informacija dovodi do kršenja povjerljivosti informacija unutar jednog mrežnog segmenta na sloju veze OSI. Istovremeno, početak napad je bezuvjetan u odnosu na metu napada.

Zamjena pouzdanog objekta ili predmeta distribuiranog aviona

Jedan od sigurnosnih problema distribuiranog aviona je nedovoljna identifikacija i provjera autentičnosti njegovih udaljenih objekata. Glavna poteškoća leži u implementaciji nedvosmislene identifikacije poruka koje se prenose između subjekata i objekata interakcije. Obično se u distribuiranim zrakoplovima ovaj problem rješava na sljedeći način: u procesu stvaranja virtualnog kanala, DCS objekti razmjenjuju određene informacije koje jedinstveno identificiraju ovaj kanal. Ova razmjena se obično naziva "rukovanje". Međutim, napominjemo da virtualni kanal nije uvijek kreiran za povezivanje dva udaljena objekta u DCS -u. Praksa pokazuje da se često, posebno za servisne poruke (na primjer, s usmjerivača), koristi prijenos pojedinačnih poruka za koje nije potrebna potvrda.

Kao što znate, za adresiranje poruka u distribuiranim zrakoplovima koristi se mrežna adresa, jedinstvena za svaki objekt sistema (na sloju podatkovne veze OSI modela, ovo je hardverska adresa mrežnog adaptera, na mreži razini, adresa se određuje ovisno o korištenom protokolu mrežnog sloja (na primjer, IP Mrežna adresa može se koristiti i za identifikaciju objekata distribuiranog zrakoplova.

U slučaju kada distribuirani AC koristi nestabilne algoritme za identifikaciju udaljenih objekata, tada je moguć tipičan daljinski napad, koji se sastoji u prenošenju poruka preko komunikacijskih kanala u ime proizvoljnog objekta ili subjekta DCS -a. U isto vrijeme postoje dvije vrste ovog tipičnog daljinskog napada:

- Napad sa uspostavljenim virtualnim kanalom,

- · Napad bez uspostavljenog virtualnog kanala.

U slučaju uspostavljene virtualne veze, napad će se sastojati u dodjeljivanju prava pouzdanom subjektu interakcije koji se legalno povezao sa sistemskim objektom, što će omogućiti napadaču da vodi sesiju s distribuiranim sistemskim objektom u ime pouzdan predmet. Implementacija udaljenih napada ove vrste obično se sastoji u prijenosu razmjenjivih paketa od napadačkog objekta na metu napada u ime pouzdanog subjekta interakcije (u ovom slučaju sistem će percipirati prenesene poruke kao ispravne). Za izvođenje napada ove vrste potrebno je prevladati sistem za identifikaciju i provjeru autentičnosti poruke, koji u principu može koristiti kontrolni zbroj izračunat pomoću javnog ključa koji se dinamički generira prilikom uspostavljanja kanala, slučajnih višebitnih brojača paketa i mrežnih adresa stanica. Međutim, u praksi se, na primjer, u OS Novell NetWare 3.12-4.1 dva 8-bitna brojača koriste za identifikaciju razmjenjivih paketa-broj kanala i broj paketa; TCP koristi dva 32-bitna brojača za identifikaciju.

Kao što je gore navedeno, za servisne poruke u distribuiranim zrakoplovima često se koristi prijenos pojedinačnih poruka za koje nije potrebna potvrda, odnosno stvaranje virtualne veze nije potrebno. Napad bez uspostavljene virtualne veze sastoji se u prijenosu servisnih poruka u ime uređaja za upravljanje mrežom, na primjer, u ime usmjerivača.

Očigledno, u ovom slučaju, za identifikaciju paketa, moguće je koristiti samo unaprijed definirane statičke ključeve, što je prilično nezgodno i zahtijeva složen sistem upravljanja ključevima. Međutim, ako se takav sistem napusti, identifikacija paketa bez uspostavljenog virtualnog kanala bit će moguća samo putem mrežne adrese pošiljatelja, koju je lako krivotvoriti.

Slanje lažnih kontrolnih poruka može dovesti do ozbiljnih smetnji u distribuiranoj letjelici (na primjer, do promjene u njenoj konfiguraciji). Smatra se da je tipičan daljinski napad pomoću lažiranja zasnovan na opisanoj ideji.

Zamjena pouzdanog objekta DCS-a aktivni je utjecaj koji se vrši kako bi se povrijedila povjerljivost i integritet informacija, nakon pojave određenog događaja na napadnutom objektu. Ovaj udaljeni napad može biti i unutarsegmentni i međusegmentni, oba sa povratnom vezom i bez povratne informacije sa napadnutim objektom i vrši se na mrežnim i transportnim slojevima OSI modela.

Implementacija lažnog objekta u distribuirani avion korišćenjem nedostataka algoritama za daljinsko pretraživanje

U distribuiranoj mreži često se ispostavlja da njeni udaljeni objekti u početku nemaju dovoljno informacija potrebnih za adresiranje poruka. Tipično, ove informacije su hardverske (adresa mrežnog adaptera) i logičke (IP adresa, na primjer) adrese WAN objekata. Za dobivanje takvih informacija u distribuiranim zrakoplovima koriste se različiti algoritmi za daljinsko pretraživanje koji se sastoje u prenošenju posebne vrste upita pretraživanja preko mreže i čekanju odgovora na upit sa potrebnim podacima. Nakon što dobije odgovor na zahtjev, subjekt RCS -a koji podnosi zahtjev ima sve potrebne podatke za adresiranje. Vođen informacijama o objektu koji se traži u odgovoru, subjekt koji traži zahtjev iz RCS -a počinje se obraćati. Primjer takvih upita na kojima se zasnivaju algoritmi udaljenog pretraživanja je SAP upit u Novell NetWare OS, ARP i DNS upit na Internetu.

U slučaju korištenja distribuiranih mehanizama daljinskog pretraživanja VS -a, moguće je na napadačkom objektu da presretne poslani zahtjev i na njega pošalje lažni odgovor, gdje navodite podatke čija će upotreba dovesti do adresiranja napadačkog lažnog objekta . U budućnosti će cijeli protok informacija između subjekta i objekta interakcije prolaziti kroz lažni objekt RCS -a.

Druga mogućnost uvođenja lažnog objekta u DCS koristi prednosti nedostataka algoritma udaljenog pretraživanja i sastoji se u povremenom odašiljanju unaprijed pripremljenog lažnog odgovora napadnutom objektu bez primanja zahtjeva za pretraživanje. Zaista, da bi poslao lažni odgovor, napadač ne mora uvijek čekati da se zahtjev primi (on u principu ne može imati takvu mogućnost presretanja zahtjeva). U tom slučaju napadač može isprovocirati napadnuti objekt na slanje zahtjeva za pretraživanje, a tada će njegov lažni odgovor odmah biti uspješan. Ovaj tipični daljinski napad izuzetno je tipičan za globalne mreže, kada napadač jednostavno ne može presresti zahtjev za pretraživanje zbog svoje lokacije u drugom segmentu od cilja napada.

Lažni objekt DCS -a je aktivan utjecaj počinjen s ciljem narušavanja povjerljivosti i integriteta informacija, što može biti napad na zahtjev napadnutog objekta, kao i bezuvjetni napad. Ovaj udaljeni napad je i unutar-segment i među-segment, ima povratnu informaciju sa napadnutim objektom i izvodi se na nivou kanala i aplikacije OSI modela.

Korištenje lažnog objekta za organizaciju daljinskog napada na distribuirani zrakoplov

Stekavši kontrolu nad prolaskom informacija između objekata, lažni objekt DCS -a može primijeniti različite metode utjecaja na presretnute informacije. S obzirom na činjenicu da je uvođenje lažnog objekta u distribuirani zrakoplov cilj mnogih udaljenih napada i predstavlja ozbiljnu prijetnju po sigurnost DCS -a u cjelini, u sljedećim odlomcima detaljno će se govoriti o metodama utjecaja na informacije koje presreće lažni predmet.

Izbor toka informacija i njihovo pohranjivanje na lažni RVS objekt

Jedan od napada koji lažni DCS objekt može izvesti je presretanje informacija koje se prenose između subjekta i objekta interakcije. Važno je napomenuti da je činjenica presretanja informacija (na primjer datoteka) moguća zbog činjenice da se prilikom izvođenja nekih operacija nad datotekama (čitanje, kopiranje itd.) Sadržaj tih datoteka prenosi putem mreže , što znači da se šalju na lažni objekt. ... Najjednostavniji način implementacije presretanja je spremanje svih paketa razmjene primljenih od lažnog objekta u datoteku.

Ipak, ovaj način presretanja informacija se pokazao nedovoljno informativnim. To je zbog činjenice da u razmjenjivačkim paketima, osim polja podataka, postoje i uslužna polja koja u ovom slučaju napadaču nisu od direktnog interesa. Slijedom toga, kako bi se dobila izravno prenesena datoteka, potrebno je izvršiti dinamičku semantičku analizu toka informacija na lažnom objektu za njen odabir.

Izmjena informacija

Jedna od karakteristika bilo kojeg sistema utjecaja, izgrađenog na principu lažnog objekta, jeste da je sposoban mijenjati presretnute informacije. Posebno treba napomenuti da je ovo jedan od načina koji vam omogućuje programsku izmjenu protoka informacija između objekata DCS -a iz drugog objekta. Zaista, za implementaciju presretanja informacija u mreži nije potrebno napadati distribuirani zrakoplov prema shemi "lažnih objekata". Napad koji analizira mrežni promet i omogućava vam primanje svih paketa koji prolaze kroz komunikacijski kanal bit će učinkovitiji, ali, za razliku od udaljenog napada koji koristi shemu "lažnih objekata", nije sposoban mijenjati informacije.

- · Izmjena prenesenih podataka;

- · Izmjena prenesenog koda.

Jedna od funkcija koju može imati sistem utjecaja, izgrađen na principu "lažnog objekta", je izmjena prenesenih podataka. Kao rezultat odabira toka presretnutih informacija i njegove analize, sistem može prepoznati vrstu prenesenih datoteka (izvršnu ili tekstualnu). U skladu s tim, ako se pronađe tekstualna datoteka ili datoteka s podacima, postaje moguće izmijeniti podatke koji prolaze kroz lažni objekt. Ova funkcija predstavlja posebnu prijetnju povjerljivim mrežama za obradu informacija.

Druga vrsta izmjene može biti izmjena prenesenog koda. Lažni objekt, koji provodi semantičku analizu informacija koje prolaze kroz njega, može izdvojiti izvršni kod iz toka podataka. Poznat je princip Neumannove arhitekture da ne postoji razlika između podataka i naredbi. Stoga je, kako bi se utvrdilo što se prenosi mrežom - kôd ili podaci, potrebno je koristiti određene značajke svojstvene implementaciji razmjene mreže u određenom distribuiranom zrakoplovu ili neke značajke svojstvene određenim vrstama izvršnih datoteka u određenom lokalnom prostoru OS.

Čini se da je moguće razlikovati dvije vrste modifikacije koda koje se razlikuju po namjeni:

- · Uvođenje RPS -a (destruktivnog softvera);

- · Promjena logike izvršne datoteke. U prvom slučaju, kada se uvede RPM, izvršna datoteka se mijenja virusnom tehnologijom: tijelo RPM -a dodaje se izvršnoj datoteci na jedan od poznatih načina, a ulazna točka se mijenja na jedan od poznatih načine tako da pokazuje na početak ugrađenog RPM koda. Opisana metoda se, u principu, ne razlikuje od standardne infekcije izvršne datoteke virusom, osim što je datoteka bila zaražena virusom ili RPS -om u trenutku prijenosa putem mreže! To je moguće samo ako se koristi sustav utjecaja, izgrađen na principu "lažnog objekta". Specifična vrsta RPS -a, njeni ciljevi i zadaci u ovom slučaju nisu bitni, ali možete razmotriti, na primjer, mogućnost korištenja lažnog objekta za stvaranje mrežnog crva - najteže u praksi za daljinski utjecaj na mreže ili korištenje mrežni špijuni kao RPS.

U drugom slučaju, izvršni kod se mijenja kako bi se promijenila logika njegovog rada. Ovaj utjecaj zahtijeva prethodno proučavanje rada izvršne datoteke i, ako se izvrši, može donijeti najneočekivanije rezultate. Na primjer, kada se program za identifikaciju korisnika distribuirane baze podataka pokrene na poslužitelju (na primjer, u Novell NetWare OS -u), lažni objekt može izmijeniti kôd ovog programa na takav način da će biti moguće prijaviti se bez lozinku za bazu podataka sa najvišim privilegijama.

Zamjena informacija

Lažni objekt omogućuje ne samo izmjenu, već i zamjenu informacija koje je presreo. Ako izmjena informacije dovodi do njenog djelomičnog izobličenja, tada zamjena - do njezine potpune promjene.

Kada se u mreži dogodi određeni događaj koji kontrolira lažni objekt, unaprijed pripremljene dezinformacije šalju se jednom od sudionika razmjene. Štaviše, takve dezinformacije, ovisno o događaju koji se prati, mogu se percipirati ili kao izvršni kod ili kao podaci. Razmotrimo primjer ove vrste dezinformacija.

Pretpostavimo da lažni objekt prati događaj koji se korisnik povezuje s poslužiteljem. U tom slučaju čeka se, na primjer, da se pokrene odgovarajući program za prijavu. Ako se ovaj program nalazi na poslužitelju, tada se pokreće izvršna datoteka prenosi na radnu stanicu. Umjesto izvođenja ove radnje, lažni objekt šalje kôd unaprijed napisanog posebnog programa - otmičara lozinke - na radnu stanicu. Ovaj program vizualno izvodi iste radnje kao i pravi program za prijavu, na primjer, traži korisničko ime i lozinku, nakon čega se primljene informacije šalju lažnom objektu, a korisniku se prikazuje poruka o grešci. U tom će slučaju korisnik, s obzirom na to da je pogrešno unio lozinku (lozinka se obično ne prikazuje na ekranu), ponovno pokrenuti program za povezivanje sa sistemom (ovaj put pravi) i pristupit će drugi put . Rezultat takvog napada su korisničko ime i lozinka pohranjeni na lažnom objektu.

Uskraćivanje usluge

Jedan od glavnih zadataka dodijeljenih mrežnom operativnom sistemu koji radi na svakom od distribuiranih zrakoplovnih objekata je osigurati pouzdan udaljeni pristup od bilo kojeg mrežnog objekta do ovog objekta. U opštem slučaju, u distribuiranom AC -u, svaki subjekt sistema mora biti sposoban da se poveže sa bilo kojim objektom DCS -a i dobije, u skladu sa svojim pravima, daljinski pristup svojim resursima. Obično se u računarskim mrežama mogućnost pružanja udaljenog pristupa provodi na sljedeći način: određeni broj poslužiteljskih programa (na primjer, FTP poslužitelj, WWW poslužitelj itd.) Pokreće se na WAN objektu u mrežnom OS -u radi pružanja udaljenog pristupa na resurse ovog objekta. Ovi serverski programi dio su telekomunikacijskih usluga za pružanje daljinskog pristupa. Zadatak poslužitelja je stalno čekati zahtjev za povezivanjem s udaljenog objekta koji se nalazi u memoriji operativnog sistema DCS objekta. U slučaju primanja takvog zahtjeva, poslužitelj bi trebao, ako je moguće, poslati odgovor objektu koji traži, u kojem ili dozvoliti vezu ili ne (veza sa poslužiteljem je posebno shematski opisana, jer detalji nisu bitni trenutno). Slična shema koristi se za stvaranje virtualnog komunikacijskog kanala, kroz koji DCS objekti obično stupaju u interakciju. U ovom slučaju, jezgra mrežnog operativnog sistema izravno obrađuje zahtjeve za stvaranje virtualnog kanala (VC) koji dolaze izvana i prenosi ih u skladu s identifikatorom zahtjeva (port ili utičnica) u proces aplikacije, a to je odgovarajući server.

Očigledno je da mrežni operativni sistem može imati samo ograničen broj otvorenih virtualnih veza i odgovoriti na samo ograničen broj zahtjeva. Ova ograničenja ovise o različitim parametrima sistema u cjelini, od kojih su glavni brzina računara, količina RAM -a i propusnost komunikacijskog kanala (što je veće, veći je broj mogućih zahtjeva po jedinici vremena ).

Glavni problem je što je, u nedostatku statičkih ključnih podataka u DCS -u, identifikacija zahtjeva moguća samo putem adrese njegovog pošiljatelja. Ako distribuirani zrakoplov ne pruža sredstva za provjeru autentičnosti adrese pošiljatelja, odnosno DCS infrastruktura dopušta beskonačan broj anonimnih zahtjeva za povezivanje u ime drugih objekata za prijenos s jednog objekta sistema na drugi objekt sistema, tada u ovom slučaju tipičan daljinski napad "Uskraćivanje usluge". Rezultat korištenja ovog udaljenog napada je kršenje rada odgovarajuće usluge udaljenog pristupa na napadnutom objektu, odnosno nemogućnost dobivanja udaljenog pristupa s drugih DCS objekata - uskraćivanje usluge!

Druga vrsta ovog tipičnog udaljenog napada sastoji se u slanju s jedne adrese onoliko zahtjeva napadnutom objektu koliko promet dopušta (usmjerena "oluja" zahtjeva). U ovom slučaju, ako sistem ne predviđa pravila koja ograničavaju broj primljenih zahtjeva od jednog objekta (adrese) po jedinici vremena, tada rezultat ovog napada može biti prelijevanje reda zahtjeva i neuspjeh jedne od telekomunikacionih komunikacija usluge ili potpuno isključivanje računara zbog nemogućnosti sistema da učini bilo šta osim obrade zahtjeva.

I posljednji, treći tip napada uskraćivanjem usluge je prijenos neispravnog, posebno odabranog zahtjeva na napadnuti objekt. U ovom slučaju, ako postoje greške u udaljenom sistemu, moguće je da se procedura obrade zahtjeva petlja, bafer se prelijeva s naknadnim prekidom sistema itd.

Tipičan daljinski napad uskraćivanja usluge je aktivna intervencija čiji je cilj narušavanje performansi sistema, bezuvjetno u odnosu na cilj napada. Ovaj UA je jednosmjeran utjecaj, i među-segmentni i unutar-segmentni, izveden na transportnom i aplikacijskom nivou OSI modela.

mreža za zaštitu saobraćajne lozinke

Njuškanje paketa je kolokvijalni izraz koji se odnosi na umjetnost analize mrežnog prometa. Suprotno uvriježenom mišljenju, stvari poput e -pošte i web stranica ne putuju internetom u jednom komadu. Oni su razbijeni na hiljade malih paketa podataka i na ovaj način se šalju putem Interneta. U ovom članku ćemo pogledati najbolje besplatne mrežne analizatore i njuškače paketa.

Postoje mnogi pomoćni programi koji prikupljaju mrežni promet, a većina njih koristi pcap (na sistemima sličnim Unixu) ili libcap (u sustavu Windows) kao svoje jezgro. Druga vrsta pomoćnih programa pomaže u analizi ovih podataka, jer čak i mala količina prometa može generirati tisuće paketa kojima je teško kretati se. Gotovo svi ovi uslužni programi se međusobno malo razlikuju u prikupljanju podataka, a glavne razlike su u načinu na koji analiziraju podatke.

Analiza mrežnog prometa zahtijeva razumijevanje načina na koji mreža radi. Ne postoji alat koji magično zamjenjuje znanje analitičara o osnovama umrežavanja, poput TCP trosmjernog rukovanja, koje se koristi za pokretanje veze između dva uređaja. Analitičari također trebaju imati razumijevanja o vrstama mrežnog prometa na dobro funkcionirajućoj mreži, poput ARP-a i DHCP-a. Ovo znanje je važno jer će vam analitički alati jednostavno pokazati šta od njih tražite. Na vama je šta ćete tražiti. Ako ne znate kako vaša mreža obično izgleda, može biti teško znati da ste u masi prikupljenih paketa pronašli ono što vam treba.

Najbolji njuškači paketa i mrežni analizatori

Industrijski alati

Počnimo od vrha i krenimo do osnova. Ako se bavite umrežavanjem na nivou preduzeća, potreban vam je veliki pištolj. Iako se gotovo sve temelji na tcpdump-u (više o tome kasnije), alati na nivou preduzeća mogu se pozabaviti određenim složenim problemima, poput korelacije prometa sa više servera, pružanja pametnih upita za identifikaciju problema, upozoravanja na izuzetke i stvaranja dobrih grafikona koje šefovi uvijek zahtijevaju. ...

Korporacijski alati općenito su usmjereni na streaming mrežnog prometa, a ne na procjenu sadržaja paketa. Ovim mislim na to da je glavna briga većine sistemskih administratora u preduzeću osigurati da mreža nema uskih grla u performansama. Kada se pojave takva uska grla, cilj je obično utvrditi je li problem uzrokovan mrežom ili aplikacijom na mreži. S druge strane, ovi alati obično mogu obraditi toliko prometa da mogu pomoći u predviđanju kada će segment mreže biti potpuno opterećen, što je kritična tačka u upravljanju propusnošću mreže.

To je vrlo veliki skup alata za upravljanje IT -om. U ovom je članku prikladniji pomoćni program za dubinsku inspekciju i analizu paketa, koji je njegov sastavni dio. Prikupljanje mrežnog prometa prilično je jednostavno. S alatima poput WireSharka ni osnovna analiza ne predstavlja problem. Ali situacija nije uvijek potpuno jasna. Na vrlo prometnoj mreži može biti teško definirati čak i vrlo jednostavne stvari poput:

Koja aplikacija na mreži generira ovaj promet?

- ako je poznata aplikacija (recimo, web preglednik) gdje njeni korisnici provode većinu svog vremena?

- koje su veze najduže i preopterećuju mrežu?

Većina mrežnih uređaja koristi metapodatke svakog paketa kako bi bili sigurni da paket ide tamo gdje treba. Sadržaj paketa nije poznat mrežnom uređaju. Dubinska inspekcija paketa je drugo pitanje; to znači da se provjerava stvarni sadržaj paketa. Na ovaj način možete otkriti kritične mrežne informacije koje se ne mogu prikupiti iz metapodataka. Alati poput onih koje nudi SolarWinds mogu pružiti značajnije podatke od samog protoka prometa.

Druge tehnologije za upravljanje mrežama sa intenzivnim podacima uključuju NetFlow i sFlow. Svaki ima svoje snage i slabosti,

Možete pročitati više o NetFlow -u i sFlow -u.

Analiza mreže općenito je vrhunska tema koja se nadograđuje i na stečenom znanju i na temelju praktičnog iskustva. Moguće je obučiti osobu s detaljnim poznavanjem mrežnih paketa, ali ako ta osoba nema znanje o samoj mreži i nema iskustva u otkrivanju anomalija, neće se snaći. Alate opisane u ovom članku trebali bi koristiti iskusni mrežni administratori koji znaju što žele, ali nisu sigurni koji je uslužni program najbolji. Takođe ih mogu koristiti manje iskusni administratori sistema za sticanje svakodnevnog iskustva umrežavanja.

Osnove

Glavni alat za prikupljanje mrežnog prometa je

To je aplikacija otvorenog koda koja se instalira na gotovo sve operativne sisteme slične Unixu. Tcpdump je odličan uslužni program za prikupljanje podataka koji ima vrlo sofisticiran jezik za filtriranje. Važno je znati kako filtrirati podatke pri prikupljanju kako biste na kraju dobili normalan skup podataka za analizu. Snimanje svih podataka s mrežnog uređaja, čak i na umjereno zauzetoj mreži, može generirati previše podataka koje će biti vrlo teško analizirati.

U nekim rijetkim slučajevima bit će dovoljno ispisati snimljene podatke tcpdump izravno na ekran kako biste pronašli ono što vam je potrebno. Na primjer, dok sam pisao ovaj članak, prikupio sam promet i primijetio da moja mašina šalje promet na IP adresu koju ne poznajem. Ispostavilo se da je moja mašina slala podatke na google IP adresu 172.217.11.142. Pošto nisam imao nijedan Google proizvod, a nisam imao ni otvoren Gmail, nisam znao zašto se to dešava. Provjerio sam svoj sistem i otkrio sljedeće:

[~] $ ps -ef | grep google korisnik 1985 1881 0 10:16? 00:00:00 / opt / google / chrome / chrome --type = service

Ispostavilo se da čak i kada je Chrome isključen, on nastavlja raditi kao usluga. Ovo ne bih primijetio bez analize paketa. Presreo sam još nekoliko paketa podataka, ali ovaj put sam dao tcpdump -u zadatak da zapiše podatke u datoteku, koju sam zatim otvorio u Wiresharku (više o tome kasnije). Ovi unosi su:

Tcpdump je omiljeni alat sysadmina jer je pomoćni program za naredbenu liniju. Za pokretanje tcpdump nije potrebno grafičko sučelje. Za produkcijske servere, grafičko sučelje je prilično štetno jer troši sistemske resurse, pa se preferiraju programi naredbenog retka. Kao i mnogi moderni uslužni programi, tcpdump ima vrlo bogat i složen jezik za savladavanje koje treba neko vrijeme. Nekoliko najosnovnijih naredbi uključuje odabir mrežnog sučelja za prikupljanje podataka i pisanje tih podataka u datoteku tako da se mogu izvesti za analizu na drugo mjesto. Za to se koriste prekidači -i i -w.

# tcpdump -i eth0 -w tcpdump_packets tcpdump: slušanje na eth0, EN10MB tipa veze, Ethernet, veličina hvatanja 262144 bajta ^ C51 paketi zarobljeni

Ova naredba stvara datoteku sa snimljenim podacima:

datoteka tcpdump_packets tcpdump_packets: datoteka hvatanja tcpdump (little -endian) - verzija 2.4 (Ethernet, dužina hvatanja 262144)

Standard za ove datoteke je pcap format. To nije tekst, pa ga mogu raščlaniti samo programi koji razumiju ovaj format.

3. Windump

Većina korisnih pomoćnih programa otvorenog koda završava se kloniranjem u druge operativne sisteme. Kada se to dogodi, kaže se da je aplikacija migrirana. Windump je port tcpdumpa i ponaša se na vrlo sličan način.

Najvažnija razlika između Windumpa i tcpdumpa je u tome što Windumpu treba WinPcap biblioteka instalirana prije pokretanja Windumpa. Iako i Windump i Winpcap pruža isti održavatelj, potrebno ih je preuzeti zasebno.

Winpcap je biblioteka koja mora biti unaprijed instalirana. Ali Windump je exe datoteka koju nije potrebno instalirati, pa je možete jednostavno pokrenuti. Ovo morate imati na umu ako koristite Windows mrežu. Ne morate imati instaliran Windump na svakom računaru jer ga možete samo kopirati po potrebi, ali trebat će vam Winpcap za podršku Windupa.

Kao i kod tcpdump, Windump može prikazati mrežne podatke za analizu, filtrirati na isti način i upisati podatke u pcap datoteku za kasniju analizu.

4. Wireshark

Wireshark je sljedeći najpoznatiji alat u paketu sysadmin. Ne samo da vam omogućuje snimanje podataka, već nudi i neke napredne alate za analizu. Osim toga, Wireshark je otvorenog koda i prenosi se na gotovo sve postojeće serverske operativne sisteme. Nazvan Etheral, Wireshark sada radi posvuda, uključujući i kao samostalnu prijenosnu aplikaciju.

Ako analizirate promet na GUI poslužitelju, Wireshark to može učiniti sve umjesto vas. On može prikupiti podatke, a zatim sve to ovdje analizirati. Međutim, na poslužiteljima je GUI rijedak, pa možete daljinski prikupljati mrežne podatke, a zatim pregledati rezultirajuću pcap datoteku u Wiresharku na svom računaru.

Prilikom prvog pokretanja, Wireshark vam omogućuje da učitate postojeću pcap datoteku ili započnete hvatanje prometa. U potonjem slučaju možete dodatno postaviti filtere kako biste smanjili količinu prikupljenih podataka. Ako ne navedete filter, Wireshark će jednostavno prikupiti sve mrežne podatke s odabranog sučelja.

Jedna od najkorisnijih značajki Wiresharka je mogućnost praćenja streama. O protoku je najbolje razmišljati kao o lancu. Na donjem snimku zaslona možemo vidjeti mnogo snimljenih podataka, ali mene je najviše zanimala Googleova IP adresa. Mogu da kliknem desnim tasterom miša i pratim TCP tok da vidim ceo lanac.

Ako je promet snimljen na drugom računaru, možete uvesti PCAP datoteku pomoću Wireshark datoteke -> Otvori dijalog. Isti filtri i alati dostupni su za uvezene datoteke kao i za snimljene mrežne podatke.

5.tshark

Tshark je vrlo korisna veza između tcpdump -a i Wiresharka. Tcpdump se ističe u prikupljanju podataka i može kirurški izvaditi samo podatke koji su vam potrebni, međutim njegove mogućnosti analize podataka su vrlo ograničene. Wireshark odlično obavlja i hvatanje i raščlanjivanje, ali ima teško korisničko sučelje i ne može se koristiti na poslužiteljima bez grafičkog sučelja. Probajte tshark, radi na komandnoj liniji.

Tshark koristi ista pravila filtriranja kao i Wireshark, što ne treba čuditi jer su u osnovi isti proizvod. Komanda u nastavku govori tsharku samo da preuzme odredišnu IP adresu, kao i neka druga polja od interesa iz HTTP dijela paketa.

# tshark -i eth0 -Y http.request -T polja -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox /57.0 /images/title.png 172.20.0.122 Mozilla /5.0 (X11; Linux x86_64; rv: 57.0) Gecko /20100101 Firefox /57.0 /images/styles/phoenix.css 172.20.0.122 Mozilla /5.0 (X11; Linux x86_64; rv: 57.0) Gecko /20100101 Firefox /57.0 /images/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 Mozilla /5.0 (X11; Linux x86_64; rv: 57.0) Gecko /20100101 Firefox /57.0 /images/styles/index.css 172.20.0.122 Mozilla /5.0 (X11; Linux x86_64; rv: 57.0) Gecko /20100101 Firefox /57.0 /images/images/title.png 172.20.0.122 Mozilla /5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 /favicon.ico 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 /favicon.ico

Ako želite zapisati promet u datoteku, upotrijebite opciju -W koju prati prekidač -r (čitanje) da biste je pročitali.

Prvo snimite:

# tshark -i eth0 -w tshark_packets Snimanje na "eth0" 102 ^ C

Pročitajte ga ovdje ili ga prenesite na drugo mjesto za analizu.

# tshark -r tshark_packets -Y http.request -T polja -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox /57.0 / kontakt 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 / rezervacije / 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 /reservations/styles/styles.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv: 57.0) Gecko/20100101 Firefox/57.0 /res/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack. js 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 /res/styles/index.css 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox /57.0 /res/images/title.png

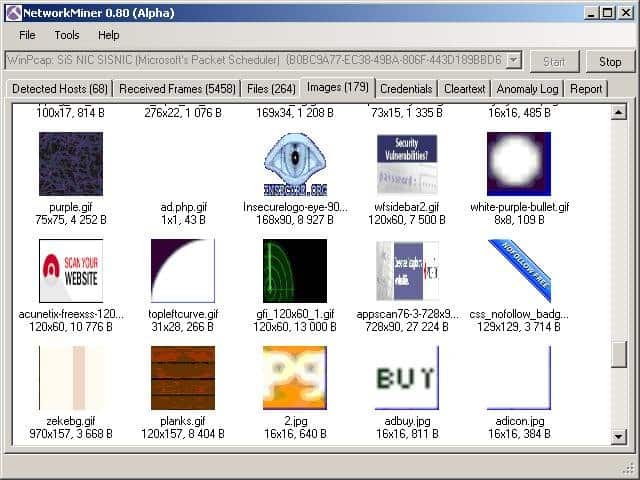

Ovo je vrlo zanimljiv alat koji spada u kategoriju mrežnih alata za forenzičku analizu, a ne samo njuškali. Područje forenzike općenito se odnosi na istrage i prikupljanje dokaza, a Network Miner odlično radi ovaj posao. Baš kao što wireshark može pratiti TCP tok za oporavak cijelog lanca paketa, Network Miner može slijediti TCP tok za oporavak datoteka koje su prenesene preko mreže.

Network Miner može se strateški postaviti na mrežu kako bi mogao promatrati i prikupljati promet koji vas zanima u stvarnom vremenu. Neće generirati vlastiti promet na mreži, pa će raditi skriveno.

Network Miner može raditi i van mreže. Možete koristiti tcpdump za prikupljanje paketa na tački na mreži od interesa, a zatim uvesti PCAP datoteke u Network Miner. Zatim možete pokušati oporaviti sve datoteke ili certifikate koji se nalaze u snimljenoj datoteci.

Network Miner je napravljen za Windows, ali s Mono -om može raditi na bilo kojem OS -u koji podržava Mono platformu, kao što su Linux i MacOS.

Postoji besplatna verzija, početna, ali s pristojnim skupom funkcija. Ako su vam potrebne dodatne funkcije, poput geolokacije i prilagođenog skriptiranja, morat ćete kupiti profesionalnu licencu.

7. Fiddler (HTTP)

Tehnički nije uslužni program za hvatanje mrežnih paketa, ali je toliko nevjerojatno koristan da se našao na ovoj listi. Za razliku od drugih ovdje navedenih alata, koji su dizajnirani za hvatanje mrežnog prometa s bilo kojeg izvora, Fiddler je više alat za otklanjanje pogrešaka. Hvata HTTP promet. Iako mnogi preglednici već imaju ovu mogućnost u svojim razvojnim alatima, Fiddler nije ograničen na promet pretraživača. Fiddler može uhvatiti bilo koji HTTP promet na vašem računalu, uključujući aplikacije koje nisu na webu.

Mnoge aplikacije za računare koriste HTTP za povezivanje s web uslugama, a osim Fiddlera, jedini način da se ovaj promet uhvati za analizu je pomoću alata poput tcpdump ili Wireshark. Međutim, oni rade na razini paketa, pa je za analizu potrebno preokrenuti ove pakete u HTTP tokove. Za jednostavna istraživanja može biti potrebno mnogo rada i ovdje dolazi Fiddler. Fiddler vam može pomoći u otkrivanju kolačića, certifikata i drugih korisnih podataka koje šalju aplikacije.

Fiddler je besplatan i, baš kao i Network Miner, može raditi u Mono -u na gotovo svakom operativnom sistemu.

8. Capsa

Capsa Network Analyzer dostupan je u nekoliko izdanja, svako s različitim mogućnostima. Na prvom nivou, Capsa je besplatna i u osnovi vam omogućuje da jednostavno zgrabite pakete i obavite neke osnovne grafičke analize. Kontrolna ploča je jedinstvena i može pomoći neiskusnom sistemskom administratoru da brzo identificira probleme s mrežom. Besplatni nivo je za ljude koji žele naučiti više o paketima i izgraditi svoje vještine analize.

Besplatna verzija omogućuje vam kontrolu nad 300 protokola, pogodna je za praćenje e-pošte, kao i za spremanje sadržaja e-pošte, također podržava okidače koji se mogu koristiti za pokretanje upozorenja kada se pojave određene situacije. S tim u vezi, Capsa se u određenoj mjeri može koristiti kao alat za podršku.

Capsa je dostupna samo za Windows 2008 / Vista / 7/8 i 10.

Zaključak

Nije teško vidjeti kako administrator sistema može koristiti alate koje smo opisali za stvaranje infrastrukture za nadzor mreže. Tcpdump ili Windump se mogu instalirati na sve servere. Planer, kao što je cron ili Windows planer, započinje sesiju prikupljanja paketa u pravo vrijeme i zapisuje prikupljene podatke u pcap datoteku. Sistemski administrator tada može prenijeti ove pakete na centralnu mašinu i analizirati ih koristeći Wireshark. Ako je mreža prevelika za to, dostupni su alati poslovne klase, poput SolarWindsa za pretvaranje svih mrežnih paketa u skup podataka kojim se može upravljati.