Spremljanje prometa v lokalnem omrežju. Analiza omrežnega prometa pri upravljanju zmogljivosti aplikacij. Prednosti za upravitelja

Tehnika je sestavljena iz zaporednega izvajanja vseh tipičnih oddaljenih udarcev v skladu z njihovim opisom in značilnostmi, predlaganimi v nadaljevanju. Hkrati je glavni element študije varnosti DCS analiza omrežnega prometa. Kot razlago zadnje izjave upoštevajte naslednjo analogijo: razhroščevalnik je glavno orodje za hekerja, oziroma analizator omrežnega prometa je glavno orodje za omrežnega hekerja. Network Traffic Analyzer je v bistvu razhroščevalnik omrežja. Tako je kot metodologija za preučevanje informacijske varnosti porazdeljenega letala predlagana izvedba številnih testnih nalog, ki ocenjujejo varnost sistema glede na tipična oddaljena dejanja.

V naslednjih odstavkih razmislite o tipičnih oddaljenih napadih in mehanizmih za njihovo izvajanje.

7.3.1 Analiza omrežnega prometa

Tipična intervencija na daljavo, specifična za porazdeljena letala, sestavljena iz poslušanja komunikacijskega kanala. Recimo temu tipičen daljinski udar analiza omrežnega prometa(ali skratka analiza omrežja).

Analiza omrežnega prometa vam omogoča:

1) preučiti logiko delovanja porazdeljenega letala, torej pridobiti medsebojno korespondenco dogodkov, ki se dogajajo v sistemu, in ukazov, ki jih njegovi objekti pošiljajo drug drugemu v trenutku nastanka teh dogodkov (če naredite nadaljnjo analogijo s hekerskim orodjem, potem analiza prometa v tem primeru nadomesti tudi sledilnik ). To dosežemo s prestrezanjem in analizo prometnih paketov na ravni povezave. Poznavanje logike delovanja porazdeljenega izmeničnega toka omogoča v praksi simulacijo in izvajanje tipičnih oddaljenih napadov.

2) analizira omrežni promet.

Tako oddaljeni napad te vrste sestoji iz pridobivanja nepooblaščenega dostopa do informacij, ki si jih izmenjujeta dva omrežna naročnika na oddaljenem mestu. Upoštevajte, da ni možnosti spreminjanja prometa, sama analiza pa je možna samo znotraj enega segmenta omrežja. Primer informacij, prestreženih s tem tipičnim oddaljenim napadom, sta uporabniško ime in geslo, poslana nešifrirana po omrežju.

Analiza omrežnega prometa je po naravi vpliva pasiven vpliv (razred 1.1). Izvedba tega napada brez povratne informacije (razred 4.2) vodi do kršitve zaupnosti informacij (razred 2.1) znotraj enega segmenta omrežja (razred 5.1) na povezovalnem sloju OSI (razred 6.2). V tem primeru je začetek napada brezpogojen glede na tarčo napada (razred 3.3).

7.3.2 Zamenjava zaupanja vrednega subjekta ali porazdeljene letalske osebe

Ena od varnostnih težav porazdeljenega letala je nezadostna identifikacija in avtentikacija njegovih oddaljenih objektov. Glavna težava je v izvajanju nedvoumne identifikacije sporočil, ki se prenašajo med subjekti in objekti interakcije. Običajno se v DCS-ju ta problem rešuje na naslednji način: v procesu ustvarjanja virtualnega kanala si objekti DCS izmenjujejo določene informacije, ki edinstveno identificirajo ta kanal. Ta izmenjava se običajno imenuje "stisk roke". Vendar navidezni kanal ni vedno ustvarjen za povezavo dveh oddaljenih objektov v WAN. Praksa kaže, da se pogosto, zlasti za storitvena sporočila (na primer iz usmerjevalnikov), uporablja prenos posameznih sporočil, ki ne zahtevajo potrditve.

Kot veste, se za naslavljanje sporočil v porazdeljenih letalih uporablja omrežni naslov, ki je edinstven za vsak objekt sistema (na sloju podatkovne povezave modela OSI je to naslov strojne opreme omrežnega adapterja, v omrežju ravni, se naslov določi glede na uporabljen protokol omrežne plasti (na primer IP Omrežni naslov se lahko uporablja tudi za identifikacijo objektov porazdeljenega letala.

Kadar RCS uporablja nestabilne algoritme za identifikacijo oddaljenih objektov, je možen tipičen oddaljeni napad, ki je sestavljen iz prenosa sporočil po komunikacijskih kanalih v imenu poljubnega predmeta ali subjekta RCS. Poleg tega obstajata dve vrsti tega tipičnega oddaljenega napada:

Napad z uveljavljenim virtualnim kanalom,

Napad brez vzpostavljenega virtualnega kanala.

V V primeru vzpostavljene virtualne povezave bo napad sestavljen iz dodelitve pravic zaupanja vrednemu subjektu interakcije, ki se je pravno povezal s sistemskim objektom, kar bo napadalcu omogočilo, da v imenu izvede sejo s predmetom porazdeljenega sistema. zaupanja vrednega subjekta. Izvajanje tovrstnih napadov na daljavo običajno vključuje prenos izmenjevalnih paketov od napadalnega objekta do cilja napada v imenu zaupanja vrednega subjekta interakcije (v tem primeru bo posredovana sporočila sistem zaznala kot pravilna). Za izvedbo te vrste napada je potrebno premagati sistem za identifikacijo in preverjanje pristnosti sporočil, ki ga je načeloma mogoče uporabiti

uporabite kontrolno vsoto, izračunano z uporabo javnega ključa, ki se dinamično generira med vzpostavitvijo kanala, naključnih večbitnih števcev paketov in omrežnih naslovov postaj.

Kot je navedeno zgoraj, se za servisna sporočila v porazdeljenih letalih pogosto uporablja prenos posameznih sporočil, ki ne zahtevajo potrditve, torej ustvarjanje virtualne povezave ni potrebno. Napad brez vzpostavljene virtualne povezave sestoji iz prenosa servisnih sporočil v imenu omrežnih nadzornih naprav, na primer v imenu usmerjevalnikov.

Pošiljanje lažnih kontrolnih sporočil lahko privede do resnih motenj v delovanju porazdeljenega letala (na primer do spremembe njegove konfiguracije. Zamenjava zaupanja vrednega objekta DCS je aktiven vpliv (razred 1.2), ki se izvaja z namenom kršitve zaupnosti ( razred 2.1) in celovitost (razred 2.2) informacij glede na napad na napadeni objekt določenega dogodka (razred 3.2). Ta oddaljeni napad je lahko tako znotrajsegmenten (razred 5.1) kot medsegmenten (razred 5.2), oba z povratno (razred 4.1) in brez povratne informacije (razred 4.2) z napadenim objektom in se izvaja na omrežnem (razred 6.3) in transportnem (razred 6.4) nivoju modela OSI.

7.3.3 Porazdeljena vaba za letalo

V če v porazdeljenem letalu težave pri identifikaciji omrežnih krmilnih naprav (na primer usmerjevalnikov), ki izhajajo iz interakcije slednjih s sistemskimi objekti, niso dovolj zanesljivo rešene, potem lahko tak porazdeljeni sistem doživi tipičen oddaljeni napad, povezan s spremembo usmerjanje in vnos lažnega objekta v sistem.

V če je omrežna infrastruktura taka, da interakcija objektov zahteva uporabo algoritmov oddaljenega iskanja, potem to omogoča tudi vnos lažnega objekta v sistem. Torej obstajata dva bistveno različna razloga za pojav tipičnega oddaljenega napada "False RVS object".

1 stopnja napada

1. Vstavljanje lažnega predmeta v razporejeno letalo z nalaganjem lažne poti

Sodobna globalna omrežja so zbirka segmentov omrežja, ki so med seboj povezani prek omrežnih vozlišč. V tem primeru je pot zaporedje omrežnih vozlišč, po katerih se podatki prenašajo od vira do sprejemnika. Vsak usmerjevalnik ima posebno tabelo, imenovano usmerjevalna tabela, ki določa najboljšo pot za vsak cilj. Upoštevajte, da usmerjevalne tabele ne obstajajo samo za usmerjevalnike, ampak tudi za vse gostitelje v globalnem omrežju. Za zagotovitev učinkovitega in optimalnega usmerjanja v porazdeljenih letalih se uporabljajo posebni kontrolni protokoli, ki omogočajo usmerjanje

tororji med seboj izmenjujejo informacije (RIP (routing Internet Protocol), OSPF (Open Shortest Path First)), obveščajo gostitelje o novi poti - ICMP (Internet Control Message Protocol), oddaljeno upravljajo usmerjevalnike (SNMP (Simple Network Management Protocol)) . Pomembno je omeniti, da vsi zgoraj opisani protokoli omogočajo oddaljeno spreminjanje usmerjanja v internetu, torej so protokoli za upravljanje omrežja.

Zato je popolnoma jasno, da ima usmerjanje v WAN ključno vlogo in je posledično lahko napadeno. Glavni cilj napada s ponarejanjem je spremeniti prvotno usmerjanje na mestu porazdeljenega letala, tako da nova pot poteka skozi ponarejeno mesto napadalca.

Izvedba tega tipičnega oddaljenega napada vključuje nepooblaščeno uporabo protokolov za upravljanje omrežja za spreminjanje izvirnih tabel usmerjanja.

Za spremembo usmerjanja mora napadalec v imenu upravljavcev omrežja poslati posebna sporočila storitev po omrežju, ki ga definirajo ti protokoli za upravljanje omrežja.

naprave (kot so usmerjevalniki). Kot rezultat uspešne spremembe poti bo napadalec pridobil popoln nadzor nad pretokom informacij, ki se izmenjujeta med dvema objektoma porazdeljenega AC, napad pa se bo premaknil v drugo stopnjo, povezano s sprejemom, analizo in prenosom prejetih sporočil. od napačno obveščenih objektov DCS. Nalaganje lažne poti na objekt RVS je aktiven vpliv (razred 1.2), ki se izvaja s katero koli tarčo iz razreda 2, brezpogojno glede na tarčo napada (razred 3.3). Ta tipični oddaljeni napad se lahko izvede tako znotraj enega segmenta (razred 5.1) kot medsegmentnega (razred 5.2), tako s povratno informacijo (razred 4.1) kot brez povratne informacije od napadenega predmeta (razred 4.2) na transportu (razred 6.3) in aplikacijski sloj (razred 6.7) modela OSI.

2. Implementacija lažnega predmeta v porazdeljeno letalo z uporabo pomanjkljivosti algoritmov oddaljenega iskanja

V Za porazdeljeni VS se pogosto izkaže, da njegovi oddaljeni objekti na začetku nimajo dovolj informacij, potrebnih za naslavljanje sporočil. Običajno so te informacije o strojni opremi (naslov omrežnega vmesnika) in logične(na primer naslov IP) naslove objektov WAN. Za pridobitev takšnih informacij v razpršenih letalih, razno algoritmi oddaljenega iskanja, ki sestoji iz prenosa posebne vrste iskalnih poizvedb po omrežju in čakanja na odgovore na poizvedbo z zahtevanimi informacijami. Po prejemu odgovora na zahtevo ima subjekt prosilec RCS vse potrebne podatke za naslov. Na podlagi informacij o iskanem predmetu iz odgovora ga zaprosi subjekt RCS začne naslavljati. Primer takšnih poizvedb, na katerih temeljijo algoritmi oddaljenega iskanja, je poizvedba SAP v OS

Novell NetWare, ARP in DNS poizvedbe na internetu.

V V primeru uporabe mehanizmov oddaljenega iskanja porazdeljenega letala je mogoče pri napadalnem objektu prestreči poslano zahtevo in nanjo poslati lažni odgovor, kjer navesti podatke, katerih uporaba bo privedla do naslavljanja napačnega napadalca. predmet. V prihodnosti bo celoten tok informacij med subjektom in objektom interakcije šel skozi lažni objekt RCS.

Druga možnost za vnos lažnega predmeta v DCS izkorišča pomanjkljivosti algoritma za daljinsko upravljanje.

terjatev in je v periodičnem posredovanju na napadeni objekt predhodno pripravljenega lažnega odgovora ne da bi sprejeli iskalno poizvedbo. Za pošiljanje napačnega odgovora napadalcu namreč ni treba vedno čakati na prejem zahteve (načeloma morda nima takšne možnosti, da prestreže zahtevo). V tem primeru lahko napadalec izzove napadeni predmet, da pošlje zahtevo za iskanje, nato pa bo njegov lažni odgovor takoj uspešen. Ta tipičen oddaljeni napad je izjemno tipičen za široka omrežja, ko napadalec zaradi če ga najdete v drugem segmentu glede na cilj napada, preprosto ni načina za prestrezanje iskalne poizvedbe. Lažni objekt DCS je aktiven vpliv (razred 1.2), storjen z namenom kršitve zaupnosti (razred 2.1) in celovitosti informacij (razred 2.2), ki je lahko napad na zahtevo napadenega objekta (razred 3.1), kot je pa tudi brezpogojni napad (razred 3.3) ... Ta oddaljeni napad je tako znotraj segmenta (razred 5.1) kot medsegmentni (razred 5.2), ima povratne informacije z napadenim objektom (razred 4.1) in se izvaja na kanalskih (razred 6.2) in aplikacijskih (razred 6.7) slojih OSI model.

2 faza napada

3. Uporaba lažnega predmeta za organizacijo oddaljenega napada na porazdeljeno letalo

Po pridobitvi nadzora nad pretokom informacij med objekti lahko lažni objekt DCS uporabi različne metode vplivanja na prestrežene informacije. Ker je vnos lažnega predmeta v porazdeljeni AC cilj številnih oddaljenih napadov in resno ogroža varnost DCS kot celote, bodo v naslednjih odstavkih podrobno obravnavani načini vplivanja na informacije, ki jih prestrežejo lažni predmet.

3.1. Izbira toka informacij in shranjevanje na lažni objekt RCS

Eden od napadov, ki jih lahko izvede lažni objekt DCS, je prestrezanje informacij, ki se prenašajo med subjektom in objektom interakcije. Pomembno je omeniti, da dejstvo prestrezanja informacij

formacije (na primer datoteke) je mogoče zaradi dejstva, da se pri izvajanju nekaterih operacij nad datotekami (branje, kopiranje itd.) vsebina teh datotek prenaša po omrežju, kar pomeni, da se pošlje napačnemu objektu. Najpreprostejši način za izvedbo prestrezanja je, da vse izmenjalne pakete, ki jih prejme lažni predmet, shranite v datoteko.

3.2 Sprememba informacij

Ena od značilnosti vsakega sistema vpliva, zgrajenega na principu lažnega predmeta, je, da je sposoben spremeniti prestrežene informacije. Posebej je treba opozoriti

da je to eden od načinov za dovolitev programsko spremeni tok informacij med

RVS projekti iz drugega objekta. Dejansko za izvajanje prestrezanja informacij v omrežju ni treba napadati porazdeljenega letala po shemi "lažnega predmeta". Napad, ki analizira omrežni promet in vam omogoča sprejemanje vseh paketov, ki gredo skozi komunikacijski kanal, bo učinkovitejši, vendar za razliko od oddaljenega napada s shemo "lažnega predmeta" ne more spremeniti informacij. Nato bomo obravnavali dve vrsti spreminjanja informacij:

Spreminjanje poslanih podatkov;

Sprememba poslane kode.

Ena od funkcij, ki jih ima lahko sistem vpliva, zgrajen na principu "lažnega objekta", je spreminjanje posredovanih podatkov. Kot rezultat izbire toka prestreženih informacij in njegove analize lahko sistem prepozna vrsto poslanih datotek (izvedljive ali besedilne). V skladu s tem, če najdemo besedilno datoteko ali podatkovno datoteko, postane mogoče spremeniti podatke, ki gredo skozi lažni objekt. Ta funkcija predstavlja posebno grožnjo za omrežja za obdelavo zaupnih informacij.

Druga vrsta modifikacije je lahko sprememba poslane kode. Lažni objekt, ki izvaja semantično analizo informacij, ki gredo skozi njega, lahko iz toka podatkov izvleče izvedljivo kodo. Dobro znano načelo Neumannove arhitekture je, da ni razlike med podatki in ukazi. Zato je za določitev, kaj se prenaša po omrežju – koda ali podatki, treba uporabiti določene lastnosti, ki so neločljivo povezane z izvajanjem omrežne izmenjave v določenem porazdeljenem letalu ali nekatere lastnosti, ki so značilne za določene vrste izvršljivih datotek v danem lokalnem okolju. OS.

Zdi se, da je mogoče razlikovati dve vrsti spreminjanja kode, ki se razlikujeta po namenu:

Implementacija RPS (destruktivnih programskih orodij);

Spreminjanje logike izvedljive datoteke.

V V prvem primeru, ko je uveden RPM, se izvršljiva datoteka spremeni z virusno tehnologijo: telo RPM se doda izvedljivi datoteki na enega od znanih načinov, vstopna točka pa se spremeni na enega od znanih načinov. tako, da kaže na začetek vdelane kode RPM. Opisana metoda se načeloma ne razlikuje od standardne okužbe izvedljive datoteke z virusom, razen tegadatoteka je bila v času prenosa po omrežju okužena z virusom ali RPS! To je mogoče le pri uporabi sistema vpliva, zgrajenega po načelu "lažnega predmeta." Posebna vrsta RPS, njeni cilji in cilji v tem primeru niso pomembni, lahko pa razmislite na primer o možnosti uporabe lažni objekt za ustvarjanje omrežnega črva - v praksi najtežji oddaljeni vpliv v omrežjih ali uporaba omrežnih vohunov kot RPS.

V drugem primeru se izvršljiva koda spremeni, da se spremeni logika njenega delovanja. Ta vpliv zahteva predhodno študijo delovanja izvedljive datoteke in, če se izvede, lahko prinese najbolj nepričakovane rezultate. Na primer, ko na strežniku izvajamo program za identifikacijo uporabnikov distribuirane baze podatkov (na primer v OS Novell NetWare), lahko lažni objekt spremeni kodo tega programa na način, da se bo mogoče prijaviti brez gesla. v bazo podatkov z najvišjimi privilegiji.

3.3 Zamenjava informacij

Lažni objekt omogoča ne samo spreminjanje, temveč tudi zamenjavo informacij, ki jih prestreže. Če sprememba informacije vodi do njenega delnega izkrivljanja, potem zamenjava - do njene popolne spremembe.

Potreba po analizi omrežnega prometa se lahko pojavi iz več razlogov. Nadzor računalniške varnosti, odpravljanje napak v lokalnem omrežju, nadzor odhodnega prometa za optimizacijo delovanja skupne internetne povezave – vse te naloge so pogosto na dnevnem redu sistemskih skrbnikov in navadnih uporabnikov. Za njihovo reševanje obstaja veliko pripomočkov, imenovanih sniffers, tako specializiranih, ki so namenjeni reševanju ozkega nabora nalog, kot večnamenskih "kombin", ki uporabniku ponujajo širok izbor orodij. Eden od predstavnikov slednje skupine, in sicer pripomoček CommView iz podjetja, je predstavljen v tem članku. Program vam omogoča vizualni ogled celotne slike prometa, ki poteka skozi računalnik ali segment lokalnega omrežja; Nastavljiv alarmni sistem vam omogoča, da opozorite na prisotnost sumljivih paketov v prometu, pojav vozlišč z nenormalnimi naslovi v omrežju ali povečanje obremenitve omrežja.

CommView omogoča vodenje statistike o vseh IP povezavah, dekodiranje IP paketov na nizko raven in njihovo analizo. Vgrajeni sistem filtrov po več parametrih vam omogoča, da konfigurirate sledenje samo za potrebne pakete, zaradi česar je njihova analiza učinkovitejša. Program lahko prepozna pakete več kot sedem ducatov najpogostejših protokolov (vključno z DDNS, DHCP, DIAG, DNS, FTP, HTTP, HTTPS, ICMP, ICQ, IMAP, IPsec, IPv4, IPv6, IPX, LDAP, MS SQL, NCP, NetBIOS, NFS, NLSP, POP3, PPP, PPPoE, SMB, SMTP, SOCKS, SPX, SSH, TCP, TELNET, UDP, WAP, itd.), ter jih shranite v datoteke za kasnejšo analizo. V določenih primerih so lahko v pomoč tudi številna druga orodja, kot je prepoznavanje proizvajalca omrežnega vmesnika po naslovu MAC, rekonstrukcija HTML in oddaljeni zajem paketov z izbirnim pripomočkom CommView Remote Agent.

Delo s programom

Najprej morate izbrati omrežni vmesnik, na katerem bo spremljan promet.

CommView podpira skoraj vse vrste ethernetnih adapterjev - 10, 100 in 1000 Mbps, pa tudi analogne modeme, xDSL, Wi-Fi itd. Z analizo prometa ethernetnega adapterja lahko CommView prestreže ne le dohodne in odhodne, ampak tudi tranzitni paketi so naslovili kateri koli računalnik v segmentu lokalnega omrežja. Omeniti velja, da če je naloga spremljati ves promet na segmentu lokalnega omrežja, je potrebno, da so računalniki v njem povezani prek zvezdišča in ne prek stikala. Nekateri sodobni modeli stikal imajo zrcaljenje vrat, kar jim omogoča tudi konfiguracijo za spremljanje omrežja z uporabo CommView. Več o tem si lahko preberete. Ko izberete želeno povezavo, lahko začnete zajemati pakete. Gumbi za začetek in zaustavitev zajemanja se nahajajo v bližini izbirne vrstice vmesnika. Za delo s krmilnikom oddaljenega dostopa, VPN in PPPoE med namestitvijo programa morate namestiti ustrezen gonilnik.

Glavno okno programa je razdeljeno na več zavihkov, ki so odgovorni za eno ali drugo področje dela. Prvi, "Trenutne IP povezave", prikaže podrobne informacije o trenutnih IP povezavah računalnika. Tukaj lahko vidite lokalne in oddaljene IP naslove, število poslanih in prejetih paketov, smer prenosa, število vzpostavljenih IP sej, vrata, ime gostitelja (če funkcija prepoznavanja DNS v nastavitvah programa ni onemogočena) in ime procesa, ki sprejme ali odda paket te seje. Slednje informacije niso na voljo za tranzitne pakete, niti za računalnike z operacijskim sistemom Windows 9x / ME.

Zavihek Trenutne IP povezave

Če z desno tipko miške kliknete povezavo, se odpre kontekstni meni, v katerem najdete orodja, ki olajšajo analizo povezav. Tukaj si lahko ogledate količino prenesenih podatkov znotraj povezave, popoln seznam uporabljenih vrat, podrobne informacije o procesu, ki sprejema ali prenaša pakete te seje. CommView vam omogoča ustvarjanje vzdevkov za naslove MAC in IP. Na primer, če nastavite vzdevke namesto okornih digitalnih naslovov strojev v lokalnem omrežju, lahko dobite lahko berljiva in nepozabna imena računalnikov in tako olajšate analizo povezav.

Če želite ustvariti vzdevek za naslov IP, v kontekstnem meniju zaporedoma izberite elementa "Ustvari vzdevek" in "z uporabo lokalnega IP-ja" ali "z uporabo oddaljenega IP-ja". V oknu, ki se prikaže, bo polje IP naslov že izpolnjeno, ostalo pa je le, da vnesete ustrezno ime. Če je nov vnos imena IP ustvarjen z desnim klikom na paket, se polje z imenom samodejno izpolni z imenom gostitelja (če je na voljo) in ga je mogoče urejati. Delo z vzdevki MAC je enako.

V istem meniju z izbiro SmartWhois lahko pošljete izbrani izvorni ali ciljni IP naslov v SmartWhois, samostojno aplikacijo Tamosoft, ki zbira podatke o katerem koli naslovu IP ali imenu gostitelja, kot so ime omrežja, domena, država, država ali provinca. , mesto in ga zagotovi uporabniku.

Drugi zavihek, "Paketi", prikaže vse pakete, zajete na izbranem omrežnem vmesniku, in podrobne informacije o njih.

Kartica Paketi

Okno je razdeljeno na tri področja. Prvi od njih prikaže seznam vseh zajetih paketov. Če izberete enega od paketov v njem, tako da kliknete nanj z miškinim kazalcem, bodo ostala okna prikazala informacije o njem. Prikazuje številko paketa, protokol, Mac in IP naslove gostitelja pošiljatelja in prejemnika, uporabljena vrata in čas videza paketa.

V srednjem območju je prikazana vsebina paketa – v šestnajstiškem ali besedilnem. V slednjem primeru se znaki, ki niso natisljivi, nadomestijo s pikami. Če je v zgornjem območju izbranih več paketov hkrati, bo v srednjem oknu prikazano skupno število izbranih paketov, njihova skupna velikost ter časovni interval med prvim in zadnjim paketom.

V spodnjem oknu so prikazane dekodirane podrobne informacije o izbranem paketu.

S klikom na enega od treh gumbov v spodnjem desnem delu okna lahko izberete položaj okna za dekodiranje: v spodnjem delu ali poravnate levo ali desno. Druga dva gumba vam omogočata, da samodejno skočite na zadnji prejeti paket in shranite izbrani paket v vidno območje seznama.

Kontekstni meni vam omogoča, da kopirate MAC, IP naslove in celotne pakete v odložišče, dodelite vzdevke, uporabite hitri filter za izbiro zahtevanih paketov ter uporabite tudi orodja za rekonstrukcijo seje TCP in generator paketov.

Orodje za rekonstrukcijo seje TCP vam omogoča ogled procesa komunikacije med dvema gostiteljema prek TCP. Da bo vsebina seje videti bolj razumljiva, morate izbrati ustrezno »logiko prikaza«. Ta funkcija je najbolj uporabna za obnovitev besedilnih informacij, kot sta HTML ali ASCII.

Dobljene podatke je mogoče izvoziti kot besedilno, RTF ali binarno datoteko.

Zavihek Dnevniške datoteke... Tukaj lahko konfigurirate nastavitve za shranjevanje zajetih paketov v datoteko. CommView shrani datoteke dnevnika v lastnem formatu NCF; za ogled se uporablja vgrajeni pripomoček, ki ga lahko zaženete iz menija »Datoteka«.

Možno je omogočiti samodejno shranjevanje prestreženih paketov, ko prispejo, beleženje sej HTTP v formatih TXT in HTML, shranjevanje, brisanje, spajanje in deljenje dnevniških datotek. Upoštevajte, da se paket ne shrani takoj ob prihodu, zato če si ogledate datoteko dnevnika v realnem času, verjetno ne bo vsebovala najnovejših paketov. Da bi program takoj poslal medpomnilnik v datoteko, morate klikniti gumb »Končaj zajemanje«.

V zavihku "Pravila" lahko nastavite pogoje za prestrezanje ali ignoriranje paketov.

Za lažjo izbiro in analizo zahtevanih paketov lahko uporabite pravila filtriranja. Pomagalo bo tudi znatno zmanjšati količino sistemskih virov, ki jih uporablja CommView.

Če želite omogočiti katero koli pravilo, morate izbrati ustrezen razdelek na levi strani okna. Na voljo je sedem vrst pravil: preprosta - "Protokoli in smer", "naslovi Mac", "naslovi IP", "vrata", "besedilo", "zastave TCP", "proces", kot tudi univerzalno pravilo " Formule". Za vsako od preprostih pravil lahko izberete posamezne parametre, kot je izbira smeri ali protokola. Splošno pravilo formule je močan in prilagodljiv mehanizem za ustvarjanje filtrov z uporabo Booleove logike. Najdete lahko podrobno referenco o njegovi sintaksi.

Tab "opozorila" vam bo pomagal konfigurirati nastavitve za obvestila o različnih dogodkih, ki se dogajajo v proučevanem segmentu omrežja.

Zavihek Opozorila vam omogoča ustvarjanje, spreminjanje, brisanje opozorilnih pravil in ogled trenutnih dogodkov, ki se ujemajo s temi pravili

Če želite nastaviti opozorilno pravilo, s klikom na gumb "Dodaj ..." v oknu, ki se odpre, izberite potrebne pogoje, ob pojavu katerih se bo obvestilo sprožilo, ter način obveščanja uporabnika o tem.

CommView vam omogoča, da definirate naslednje vrste spremljanih dogodkov:

- "Iskanje paketa", ki se ujema z določeno formulo. Sintaksa formule je podrobno opisana v uporabniškem priročniku;

- Bajtov na sekundo. To opozorilo se bo sprožilo, ko bo presežena določena obremenitev omrežja;

- Paketi na sekundo. Sproži se, ko je presežena določena raven hitrosti paketnega prenosa;

- Oddaje na sekundo. Enako, samo za oddajne pakete;

- Večoddajanje na sekundo je enako za multicast pakete.

- Neznan naslov MAC. To opozorilo lahko uporabite za odkrivanje povezav nove ali nepooblaščene opreme v omrežje tako, da vnaprej nastavite seznam znanih naslovov z možnostjo "Konfiguriraj";

- opozorilo "Neznan IP naslov" se bo sprožilo pri prestrezanju paketov z neznanim izvornim ali ciljnim naslovom IP. Če vnaprej določite seznam znanih naslovov, lahko to opozorilo uporabite za odkrivanje nepooblaščenih povezav prek požarnega zidu vašega podjetja.

CommView ima zmogljivo orodje za vizualizacijo za statistiko prometa. Če želite odpreti okno s statistiko, morate v meniju »Pogled« izbrati istoimenski element.

Statistično okno v načinu "Splošno".

V tem oknu si lahko ogledate statistiko omrežnega prometa: tukaj lahko vidite število paketov na sekundo, bajtov na sekundo, porazdelitev Etherneta, IP in podprotokolov. Diagrame lahko kopirate v odložišče, kar vam bo pomagalo, če boste morali ustvariti poročila.

Razpoložljivost, stroški, sistemske zahteve

Trenutna različica programa je CommView 5.1. S spletne strani Tamosoft je možno, ki bo delovala 30 dni.

Razvijalec kupcem ponuja dve možnosti licence:

- Domača licenca (domača licenca), vredna 2000 rubljev, daje pravico do uporabe programa doma na nekomercialni osnovi, medtem ko je število gostiteljev, ki so na voljo za spremljanje v vašem domačem omrežju, omejeno na pet. Po tej vrsti licence ni dovoljeno delati na daljavo z uporabo oddaljenega agenta.

- Podjetniška licenca (za podjetja, cena - 10.000 rubljev) zagotavlja pravico do komercialne in nekomercialne uporabe programa eni osebi, ki osebno uporablja program na enem ali več računalnikih. Program je mogoče namestiti tudi na eno delovno postajo in ga uporablja več oseb, vendar ne hkrati.

Aplikacija deluje v operacijskih sistemih Windows 98 / Me / NT / 2000 / XP / 2003. Za delo potrebujete omrežni adapter Ethernet, brezžični Ethernet, Token Ring s podporo za standard NDIS 3.0 ali standardni krmilnik za oddaljeni dostop.

Prednosti:

- lokaliziran vmesnik;

- odličen sistem pomoči;

- podpora za različne vrste omrežnih adapterjev;

- napredna orodja za analizo paketov in zaznavanje protokolov;

- vizualizacija statistike;

- funkcionalni opozorilni sistem.

minusi:

- previsoki stroški;

- pomanjkanje prednastavitev za pravila in opozorila za prestrezanje;

- ni zelo priročen mehanizem za izbiro paketa na zavihku "Paketi".

Zaključek

Zaradi odlične funkcionalnosti in uporabniku prijaznega vmesnika je CommView nepogrešljivo orodje za skrbnike LAN, ponudnike internetnih storitev in domače uporabnike. Zadovoljen sem bil s temeljitim pristopom razvijalca k ruski lokalizaciji paketa: tako vmesnik kot referenčni priročnik sta narejena na zelo visoki ravni. Slika je nekoliko zatemnjena zaradi visokih stroškov programa, toda tridesetdnevna preizkusna različica bo potencialnemu kupcu pomagala pri odločitvi o smotrnosti nakupa tega pripomočka.

Računalniki so med seboj povezani z zunanjimi ali notranjimi omrežji. Zahvaljujoč temu lahko uporabniki izmenjujejo informacije med seboj, tudi z različnih celin.

Pisarniška programska oprema za nadzor prometa

S pomočjo ICS lahko enostavno nadzorujete obračunavanje prometa in njegovo distribucijo med uporabnike, vplivate na možnost povezovanja z internetnimi viri po lastni presoji in zagotavljate varnost svojega notranjega omrežja.

Šolska programska oprema za nadzor prometa

ICS je univerzalni internetni prehod z orodji za zaščito izobraževalnega omrežja, obračunavanje prometa, nadzor dostopa in uvajanje poštnih, proxy in datotečnih strežnikov.

Programska oprema za nadzor prometa na domu

ICS Lite je brezplačen internetni prehod, ki zagotavlja vse potrebe dela z internetom doma. ICS Lite je popolnoma funkcionalna različica internetnega nadzornega strežnika, ki vključuje licenco za 8 uporabnikov.

Vrste omrežij

- Dom - združite računalnike v enem stanovanju ali hiši.

- Corporate - povežite delovne stroje podjetja.

- Lokalna omrežja - pogosto imajo zaprto infrastrukturo.

- Globalno - povežite celotne regije in lahko vključuje lokalna omrežja.

Prednosti takšne povezave so ogromne: prihrani se čas strokovnjakov in zmanjšajo se računi za telefonske klice. In vse te prednosti lahko izničimo, če za varnost ne poskrbimo pravočasno.

Podjetja, ki ne poznajo koncepta "nadzora prometa", imajo ogromne izgube ali popolnoma omejujejo dostop do informacij. Obstaja lažji način za varno varčevanje - program za spremljanje prometa v lokalnem omrežju.

Sledenje prometa

Za menedžerja je pomembno, da ve, za kaj se porabljajo sredstva podjetja. Zato je sistemski skrbnik vključen tudi v nadzor omrežnega prometa v pisarni. Statistični podatki se ne zbirajo samo po obsegu, temveč tudi po vsebini posredovanih informacij.

Zakaj potrebujete nadzor lokalnega omrežja? Čeprav je odgovor na to vprašanje očiten, mnogi sistemski skrbniki ne morejo razumno utemeljiti potrebe po nadzoru porabe internetnega prometa.

Prednosti za upravitelja

Program za nadzor prometa:

- optimizira delovanje omrežja - zaradi prihranka delovnega časa strokovnjakov se poveča produktivnost dela;

- prikazuje porazdelitev prometa po uporabnikih - omogoča ugotoviti, kdo potrebuje internetne vire;

- prikazuje, za katere namene je bil promet porabljen - izključuje neprimeren dostop.

Prednosti sistemskega skrbnika

Spremljanje prometa v lokalnem omrežju omogoča:

- omeji dostop uporabnikov do neželenih informacij;

- nemudoma prejemati podatke o obsegu prometa - brez preobremenjenosti omrežja;

- preprečiti vdor virusov v omrežje in prepoznati kršitelje varnostnega režima.

Nadzirajte možnosti izvedbe

Nadzor internetnega prometa v omrežju podjetja je mogoče organizirati na več načinov:

- Kupite požarni zid z možnostjo razlikovanja prometa.

- Konfigurirajte proxy strežnike z gonilniki NAT s funkcijami obračunavanja prometa.

- Uporabite različne vrste dodatkov.

Le celovita rešitev lahko zagotovi maksimalno zaščito. Internetni nadzor Strežnik zagotavlja popoln nadzor prometa in nudi vso potrebno funkcionalnost. ICS je usmerjevalnik, ki temelji na FreeBSD in ima vgrajen proxy strežnik.

Prednosti ICS

- Statistične študije so pokazale, da zaposleni 1/3 svojega delovnega časa preživijo na internetu za osebne namene. Poseben internetni prehod ICS bo pomagal preprečiti neprimeren dostop.

- Sistem za nadzor prometa spremlja vse operacijske sisteme uporabnikov.

- IKS ponuja prilagodljive nastavitve.

- Ustvari podrobna poročila v priročni obliki.

Brezplačen prenos!

Začnite takoj - prenesite demo različico programa za spremljanje internetnega prometa z našega spletnega mesta. Vse funkcije naše rešitve lahko uporabljate brez omejitev 35 dni! Po koncu testnega obdobja morate samo kupiti celotno različico, tako da oddate naročilo ali se obrnete na naše upravitelje.

Analiza omrežnega prometa

Analiza prometa je eden od načinov pridobivanja gesel in uporabniških ID-jev na internetu. Analiza se izvaja s pomočjo posebnega programa - analizatorja paketov (sniffer), ki prestreže vse pakete, ki se prenašajo po segmentu omrežja, in med njimi loči tiste, v katerih se prenašata ID uporabnika in njegovo geslo.

V mnogih protokolih se podatki prenašajo v odprti, nešifrirani obliki. Analiza omrežnega prometa vam omogoča prestrezanje podatkov, ki se prenašajo prek protokolov FTP in TELNET (gesla in identifikatorji uporabnikov), HTTP (Hypertext Transfer Protocol - Hypertext Transfer Protocol - prenos hiperbesedila med WEB strežnikom in brskalnikom, vključno s tistimi, ki jih uporabnik vnese v obrazce podatkov na spletnih straneh), SMTP, POP3, IMAP, NNTP (e-pošta in konference) in IRC - Internet Relay Chat (spletni pogovori, klepet). To se lahko uporablja za prestrezanje gesel za dostop do poštnih sistemov s spletnim vmesnikom, številk kreditnih kartic pri delu s sistemi e-trgovine in različnih osebnih podatkov, katerih razkritje je nezaželeno.

Trenutno so bili razviti različni protokoli izmenjave za zaščito omrežne povezave in šifriranje prometa. Žal še niso nadomestili starih protokolov in niso postali standard za vsakega uporabnika. Njihovo širjenje so do določene mere preprečile obstoječe omejitve izvoza močne kriptografije v številnih državah. Zaradi tega implementacije teh protokolov bodisi niso bile vgrajene v programsko opremo ali pa so bile znatno oslabljene (maksimalna dolžina ključa je bila omejena), kar je privedlo do njihove praktične neuporabnosti, saj je bilo mogoče šifre v razumnem času razbiti.

Analiza omrežnega prometa vam omogoča:

- 1. Najprej preučiti logiko delovanja porazdeljenega letala, torej pridobiti medsebojno korespondenco dogodkov, ki se dogajajo v sistemu, in ukazov, ki so si jih pošiljali njegovi objekti v trenutku, ko se ti dogodki pojavijo ( če potegnemo nadaljnjo analogijo s hekerskim orodjem, potem analiza prometa v tem primeru nadomešča sledilnik). To dosežemo s prestrezanjem in analizo prometnih paketov na ravni povezave. Poznavanje logike delovanja porazdeljenega AC v praksi omogoča simulacijo in izvedbo tipičnih oddaljenih napadov, obravnavanih v naslednjih odstavkih na primeru specifičnega porazdeljenega AC.

- 2. Drugič, analiza omrežnega prometa omogoča prestrezanje podatkovnega toka, ki se izmenjuje med porazdeljenimi objekti zrakoplova. Tako oddaljeni napad te vrste sestoji iz pridobivanja nepooblaščenega dostopa do informacij, ki si jih izmenjujeta dva omrežna naročnika na oddaljenem mestu. Upoštevajte, da ni možnosti spreminjanja prometa, sama analiza pa je možna samo znotraj enega segmenta omrežja. Primer informacij, prestreženih s tem tipičnim oddaljenim napadom, sta uporabniško ime in geslo, poslana nešifrirana po omrežju.

Analiza omrežnega prometa je po naravi vpliva pasiven vpliv. Izvedba tega napada brez povratne informacije vodi do kršitve zaupnosti informacij znotraj enega segmenta omrežja na povezovalni plasti OSI. napad je brezpogojen glede na cilj napada.

Zamenjava zaupanja vrednega objekta ali subjekta porazdeljenega letala

Ena od varnostnih težav porazdeljenega letala je nezadostna identifikacija in avtentikacija njegovih oddaljenih objektov. Glavna težava je v izvajanju nedvoumne identifikacije sporočil, ki se prenašajo med subjekti in objekti interakcije. Običajno se pri porazdeljenih letalih ta problem rešuje na naslednji način: v procesu ustvarjanja virtualnega kanala si objekti DCS izmenjujejo določene informacije, ki edinstveno identificirajo ta kanal. Ta izmenjava se običajno imenuje »stisk roke«. Vendar ugotavljamo, da navidezni kanal ni vedno ustvarjen za povezavo dveh oddaljenih objektov v WAN. Praksa kaže, da se pogosto, zlasti za storitvena sporočila (na primer iz usmerjevalnikov), uporablja prenos posameznih sporočil, ki ne zahtevajo potrditve.

Kot veste, se za naslavljanje sporočil v porazdeljenih letalih uporablja omrežni naslov, ki je edinstven za vsak objekt sistema (na sloju podatkovne povezave modela OSI je to naslov strojne opreme omrežnega adapterja, v omrežju ravni, se naslov določi glede na uporabljen protokol omrežne plasti (na primer IP Omrežni naslov se lahko uporablja tudi za identifikacijo objektov porazdeljenega letala.

V primeru, ko porazdeljeni AC uporablja nestabilne algoritme za identifikacijo oddaljenih objektov, je možen tipičen oddaljeni napad, ki je sestavljen iz prenosa sporočil po komunikacijskih kanalih v imenu poljubnega objekta ali subjekta DCS. Poleg tega obstajata dve vrsti tega tipičnega oddaljenega napada:

- Napad, ko je vzpostavljen virtualni kanal,

- · Napad brez vzpostavljenega virtualnega kanala.

V primeru vzpostavljene virtualne povezave bo napad sestavljen iz dodelitve pravic zaupanja vrednemu subjektu interakcije, ki se je pravno povezal s sistemskim objektom, kar bo napadalcu omogočilo, da izvede sejo s porazdeljenim sistemskim objektom v imenu zaupanja vreden subjekt. Izvajanje tovrstnih napadov na daljavo običajno vključuje prenos izmenjevalnih paketov od napadalnega objekta do cilja napada v imenu zaupanja vrednega subjekta interakcije (v tem primeru bo posredovana sporočila sistem zaznala kot pravilna). Za izvedbo napada te vrste je potrebno premagati sistem za identifikacijo in preverjanje pristnosti sporočil, ki načeloma lahko uporablja kontrolno vsoto, izračunano z uporabo javnega ključa, ki se dinamično generira med vzpostavitvijo kanala, naključnih večbitnih števcev paketov in omrežnih naslovov. postaj. Vendar se v praksi, na primer, v OS Novell NetWare 3.12-4.1 za identifikacijo izmenjevalnih paketov uporabljata dva 8-bitna števca - številka kanala in številka paketa; TCP za identifikacijo uporablja dva 32-bitna števca.

Kot je navedeno zgoraj, se za servisna sporočila v porazdeljenih letalih pogosto uporablja prenos posameznih sporočil, ki ne zahtevajo potrditve, torej ustvarjanje virtualne povezave ni potrebno. Napad brez vzpostavljene virtualne povezave sestoji iz prenosa servisnih sporočil v imenu omrežnih nadzornih naprav, na primer v imenu usmerjevalnikov.

Očitno je v tem primeru za identifikacijo paketov mogoče uporabiti le vnaprej določene statične ključe, kar je precej neprijetno in zahteva zapleten sistem upravljanja ključev. Če pa tak sistem opustimo, bo identifikacija paketov brez vzpostavljenega virtualnega kanala mogoča le po pošiljateljevem omrežnem naslovu, ki ga je enostavno ponarediti.

Pošiljanje lažnih kontrolnih sporočil lahko povzroči resne motnje v porazdeljenem zrakoplovu (na primer do spremembe njegove konfiguracije). Obravnavani tipični oddaljeni napad z lažnim ponarejanjem temelji na opisani zamisli.

Zamenjava zaupanja vrednega objekta DCS je aktiven vpliv, ki se izvaja z namenom kršitve zaupnosti in celovitosti informacij ob nastopu določenega dogodka na napadenem objektu. Ta oddaljeni napad je lahko tako znotrajsegmenten kot medsegmenten, oba s povratno informacijo in brez povratne informacije z napadenim objektom in se izvaja na omrežnih in transportnih slojih modela OSI.

Implementacija lažnega predmeta v porazdeljeno letalo z uporabo pomanjkljivosti algoritmov oddaljenega iskanja

V porazdeljenem omrežju se pogosto izkaže, da njegovi oddaljeni objekti na začetku nimajo dovolj informacij, potrebnih za naslavljanje sporočil. Običajno so te informacije strojni (naslov omrežnega vmesnika) in logični (na primer naslov IP) naslovi objektov WAN. Za pridobitev takšnih informacij v porazdeljenih letalih se uporabljajo različni algoritmi oddaljenega iskanja, ki sestojijo iz prenosa posebne vrste iskalnih poizvedb po omrežju in čakanja na odgovore na poizvedbo z zahtevanimi informacijami. Po prejemu odgovora na zahtevo ima subjekt prosilec RCS vse potrebne podatke za naslov. Na podlagi informacij o iskanem predmetu iz odgovora ga zaprosi subjekt RCS začne naslavljati. Primeri takšnih poizvedb, na katerih temeljijo algoritmi oddaljenega iskanja, so poizvedba SAP v OS Novell NetWare, poizvedba ARP in DNS v internetu.

V primeru uporabe mehanizmov oddaljenega iskanja porazdeljenega letala je mogoče prestreči poslano zahtevo na napadalnem objektu in nanjo poslati lažni odgovor, kjer navedete podatke, katerih uporaba bo pripeljala do naslavljanja napadajočega lažnega objekta. . V prihodnosti bo celoten tok informacij med subjektom in objektom interakcije šel skozi lažni objekt RCS.

Druga možnost za vnos lažnega predmeta v DCS izkorišča pomanjkljivosti algoritma oddaljenega iskanja in je v občasnem posredovanju vnaprej pripravljenega lažnega odgovora napadenemu objektu, ne da bi prejeli zahtevo za iskanje. Za pošiljanje napačnega odgovora napadalcu namreč ni treba vedno čakati na prejem zahteve (načeloma morda nima takšne možnosti, da prestreže zahtevo). V tem primeru lahko napadalec izzove napadeni predmet, da pošlje zahtevo za iskanje, nato pa bo njegov lažni odgovor takoj uspešen. Ta tipičen oddaljeni napad je izjemno značilen za globalna omrežja, ko napadalec preprosto ne more prestreči iskalne zahteve zaradi svoje lokacije v drugem segmentu od cilja napada.

Lažni objekt DCS je aktiven vpliv, storjen z namenom kršitve zaupnosti in celovitosti informacij, ki je lahko napad na zahtevo napadenega predmeta, pa tudi brezpogojni napad. Ta oddaljeni napad je tako znotrajsegmenten kot medsegmenten, ima povratne informacije z napadenim objektom in se izvaja na kanalskih in aplikacijskih ravneh modela OSI.

Uporaba vabnega predmeta za organizacijo oddaljenega napada na porazdeljeno letalo

Po pridobitvi nadzora nad pretokom informacij med objekti lahko lažni objekt DCS uporabi različne metode vplivanja na prestrežene informacije. Ker je vnos lažnega predmeta v porazdeljeni AC cilj številnih oddaljenih napadov in resno ogroža varnost DCS kot celote, bodo v naslednjih odstavkih podrobno obravnavani načini vplivanja na informacije, ki jih prestrežejo lažni predmet.

Izbira toka informacij in shranjevanje na lažni objekt RCS

Eden od napadov, ki jih lahko izvede lažni objekt DCS, je prestrezanje informacij, ki se prenašajo med subjektom in objektom interakcije. Pomembno je omeniti, da je dejstvo prestrezanja informacij (na primer datotek) možno zaradi dejstva, da se pri izvajanju nekaterih operacij na datotekah (branje, kopiranje itd.) vsebina teh datotek prenaša po omrežju , kar pomeni, da pridejo do lažnega predmeta... Najpreprostejši način za izvedbo prestrezanja je, da vse izmenjalne pakete, ki jih prejme lažni predmet, shranite v datoteko.

Kljub temu se izkaže, da je ta način prestrezanja informacij premalo informativen. To je posledica dejstva, da so v izmenjevalnih paketih poleg podatkovnih polj tudi storitvena polja, ki v tem primeru napadalca ne zanimajo neposrednega interesa. Posledično je za pridobitev neposredno posredovane datoteke potrebno izvesti dinamično semantično analizo toka informacij o lažnem objektu za njegovo izbiro.

Sprememba informacij

Ena od značilnosti vsakega sistema vpliva, zgrajenega na principu lažnega predmeta, je, da je sposoben spremeniti prestrežene informacije. Posebej je treba opozoriti, da je to eden od načinov, ki vam omogoča programsko spreminjanje pretoka informacij med objekti DCS iz drugega predmeta. Dejansko za izvajanje prestrezanja informacij v omrežju ni treba napadati porazdeljenega letala po shemi "lažnega predmeta". Napad, ki analizira omrežni promet in vam omogoča sprejemanje vseh paketov, ki gredo skozi komunikacijski kanal, bo učinkovitejši, vendar za razliko od oddaljenega napada s shemo "lažnega predmeta" ne more spremeniti informacij.

- · Sprememba posredovanih podatkov;

- · Sprememba poslane kode.

Ena od funkcij, ki jih ima lahko sistem vpliva, zgrajen na principu "lažnega objekta", je spreminjanje posredovanih podatkov. Kot rezultat izbire toka prestreženih informacij in njegove analize lahko sistem prepozna vrsto poslanih datotek (izvedljive ali besedilne). V skladu s tem, če najdemo besedilno datoteko ali podatkovno datoteko, postane mogoče spremeniti podatke, ki gredo skozi lažni objekt. Ta funkcija predstavlja posebno grožnjo za omrežja za obdelavo zaupnih informacij.

Druga vrsta modifikacije je lahko sprememba poslane kode. Lažni objekt, ki izvaja semantično analizo informacij, ki gredo skozi njega, lahko iz toka podatkov izvleče izvedljivo kodo. Dobro znano načelo Neumannove arhitekture je, da ni razlike med podatki in ukazi. Zato je za določitev, kaj se prenaša po omrežju – koda ali podatki, treba uporabiti določene lastnosti, ki so neločljivo povezane z izvajanjem omrežne izmenjave v določenem porazdeljenem letalu ali nekatere lastnosti, ki so značilne za določene vrste izvršljivih datotek v danem lokalnem okolju. OS.

Zdi se, da je mogoče razlikovati dve vrsti spreminjanja kode, ki se razlikujeta po namenu:

- · Implementacija RPS (destruktivne programske opreme);

- · Spreminjanje logike izvedljive datoteke. V prvem primeru, ko je uveden RPM, se izvršljiva datoteka spremeni z virusno tehnologijo: telo RPM se doda izvedljivi datoteki na enega od znanih načinov, vstopna točka pa se spremeni na enega od znanih načinov. tako, da kaže na začetek vdelane kode RPM. Opisani način se načeloma ne razlikuje od standardne okužbe izvedljive datoteke z virusom, le da je bila datoteka v času prenosa po omrežju okužena z virusom ali RPS! To je mogoče le z uporabo sistema vpliva, zgrajenega po načelu "lažnega predmeta". Posebna vrsta RPM-ja, njegovi cilji in cilji v tem primeru niso pomembni, lahko pa razmislite o, na primer, možnosti uporabe ponarejenega predmeta za ustvarjanje omrežnega črva - v praksi je najtežje oddaljeno vplivati na omrežja ali uporabiti omrežni vohuni kot RPM.

V drugem primeru se izvršljiva koda spremeni, da se spremeni logika njenega delovanja. Ta vpliv zahteva predhodno študijo delovanja izvedljive datoteke in, če se izvede, lahko prinese najbolj nepričakovane rezultate. Na primer, ko na strežniku izvajamo program za identifikacijo uporabnikov distribuirane baze podatkov (na primer v OS Novell NetWare), lahko lažni objekt spremeni kodo tega programa na način, da se bo mogoče prijaviti brez gesla. v bazo podatkov z najvišjimi privilegiji.

Zamenjava informacij

Lažni objekt omogoča ne samo spreminjanje, temveč tudi zamenjavo informacij, ki jih prestreže. Če sprememba informacije vodi do njenega delnega izkrivljanja, potem zamenjava - do njene popolne spremembe.

Ko se v omrežju zgodi določen dogodek, ki ga nadzoruje lažni predmet, se enemu od udeležencev izmenjave pošlje vnaprej pripravljena dezinformacija. Poleg tega se lahko takšne napačne informacije, odvisno od dogodka, ki se spremlja, dojema bodisi kot izvedljiva koda bodisi kot podatki. Razmislite o primeru tovrstne dezinformacije.

Recimo, da lažni objekt spremlja dogodek, ko se uporabnik poveže s strežnikom. V tem primeru čaka na primer, da se zažene ustrezen program za prijavo. Če je ta program na strežniku, se ob zagonu izvedljiva datoteka prenese na delovno postajo. Namesto da bi izvedel to dejanje, lažni objekt pošlje delovni postaji kodo vnaprej napisanega posebnega programa - ugrabitelja gesla. Ta program vizualno izvaja enaka dejanja kot pravi program za prijavo, na primer zahteva uporabniško ime in geslo, po katerem se prejete informacije pošljejo ponarejenemu objektu, uporabniku pa se prikaže sporočilo o napaki. V tem primeru bo uporabnik, glede na to, da je geslo vnesel napačno (geslo običajno ni prikazano na zaslonu), znova zagnal program za povezavo s sistemom (tokrat pravi) in bo drugič dobil dostop . Rezultat takega napada sta uporabniško ime in geslo, shranjena na ponarejenem predmetu.

Zavrnitev storitve

Ena od glavnih nalog, dodeljenih omrežnemu operacijskemu sistemu, ki deluje na vsakem od porazdeljenih letalskih objektov, je zagotoviti zanesljiv oddaljeni dostop iz katerega koli omrežnega objekta do tega objekta. V splošnem primeru mora biti v porazdeljenem AC vsak subjekt sistema sposoben povezati s katerim koli objektom DCS in v skladu s svojimi pravicami pridobiti oddaljeni dostop do njegovih virov. Običajno se v računalniških omrežjih možnost zagotavljanja oddaljenega dostopa izvaja na naslednji način: številni strežniški programi (na primer strežnik FTP, strežnik WWW itd.) se zaženejo na objektu WAN v omrežnem OS, da se zagotovi oddaljeni dostop na vire tega objekta. Ti strežniški programi so del telekomunikacijskih storitev za zagotavljanje oddaljenega dostopa. Naloga strežnika je nenehno čakati na zahtevo za povezavo oddaljenega objekta, ki je v pomnilniku operacijskega sistema objekta DCS. V primeru prejema takšne zahteve naj strežnik, če je mogoče, pošlje odgovor na objekt, ki zahteva, da ali dovoli povezavo ali ne (povezava s strežnikom je posebej shematično opisana, saj podrobnosti niso pomembne v tem trenutku). Podobna shema se uporablja za ustvarjanje navideznega komunikacijskega kanala, prek katerega običajno komunicirajo objekti DCS. V tem primeru jedro omrežnega operacijskega sistema neposredno obdeluje zahteve za ustvarjanje navideznega kanala (VC), ki prihajajo od zunaj, in jih v skladu z identifikatorjem zahteve (vrata ali vtičnico) posreduje v aplikacijski proces, ki je ustrezen strežnik.

Očitno je omrežni operacijski sistem sposoben imeti le omejeno število odprtih virtualnih povezav in se odzvati le na omejeno število zahtev. Te omejitve so odvisne od različnih parametrov sistema kot celote, med katerimi so glavni hitrost računalnika, količina RAM-a in pasovna širina komunikacijskega kanala (višja kot je, večje je število možnih zahtev na enoto časa). ).

Glavna težava je v tem, da je ob odsotnosti statičnih ključnih informacij v DCS-ju identifikacija zahteve mogoča le po naslovu njenega pošiljatelja. Če porazdeljeno letalo ne zagotavlja sredstev za preverjanje pristnosti pošiljateljevega naslova, torej infrastruktura DCS omogoča prenos neskončnega števila anonimnih zahtev za povezavo v imenu drugih objektov od enega objekta sistema do drugega objekta sistema, potem v tem primeru tipičen oddaljeni napad "Zavrnitev storitve". Rezultat uporabe tega oddaljenega napada je kršitev delovanja ustrezne storitve oddaljenega dostopa na napadenem objektu, to je nezmožnost pridobitve oddaljenega dostopa od drugih objektov DCS - zavrnitev storitve!

Druga vrsta tega tipičnega oddaljenega napada sestoji iz pošiljanja z enega naslova toliko zahtev do napadenega objekta, kolikor promet dopušča (usmerjena "nevihta" zahtev). V tem primeru, če sistem ne predvideva pravil, ki omejujejo število prejetih zahtev iz enega objekta (naslova) na enoto časa, je lahko rezultat tega napada prelivanje čakalne vrste zahtev in izpad enega od telekomunikacijskih storitve ali popolno zaustavitev računalnika zaradi nezmožnosti sistema, da naredi kaj drugega kot obdelavo zahtev.

In zadnja, tretja vrsta napada za zavrnitev storitve je prenos nepravilne, posebej izbrane zahteve na napadeni objekt. V tem primeru, če pride do napak v oddaljenem sistemu, je možno, da se postopek obdelave zahteve zaplete, prepolni medpomnilnik, čemur sledi zamrznitev sistema itd.

Tipičen napad z zavrnitvijo storitve na daljavo je aktivna intervencija, katere cilj je brezpogojno motiti delovanje sistema glede na cilj napada. Ta UA je enosmerni vpliv, tako medsegmentni kot znotrajsegmentni, ki se izvaja na ravni transporta in uporabe modela OSI.

prometno omrežje za zaščito z geslom

Paketno vohanje je pogovorni izraz, ki se nanaša na umetnost analiziranja omrežnega prometa. V nasprotju s splošnim prepričanjem stvari, kot so e-pošta in spletne strani, ne potujejo po internetu v enem kosu. Razčlenjeni so na tisoče majhnih podatkovnih paketov in se na ta način pošljejo po internetu. V tem članku si bomo ogledali najboljše brezplačne omrežne analizatorje in vohače paketov.

Obstaja veliko pripomočkov, ki zbirajo omrežni promet in večina jih uporablja pcap (v sistemih, podobnih Unixu) ali libcap (v sistemu Windows) kot jedro. Druga vrsta pripomočkov pomaga analizirati te podatke, saj lahko že majhna količina prometa ustvari na tisoče paketov, po katerih je težko krmariti. Skoraj vsi ti pripomočki se med seboj malo razlikujejo pri zbiranju podatkov, glavne razlike so v tem, kako analizirajo podatke.

Analiza omrežnega prometa zahteva razumevanje delovanja omrežja. Ni orodja, ki bi čarobno nadomestilo analitikovo znanje o osnovah mreženja, kot je 3-smerno rokovanje TCP, ki se uporablja za vzpostavitev povezave med dvema napravama. Analitiki morajo imeti tudi nekaj razumevanja o vrstah omrežnega prometa v dobro delujočem omrežju, kot sta ARP in DHCP. To znanje je pomembno, ker vam bodo analitična orodja preprosto pokazala, kaj od njih zahtevate. Od vas je odvisno, kaj boste prosili. Če ne veste, kako običajno izgleda vaše omrežje, je lahko težko vedeti, da ste v množici paketov, ki ste jih zbrali, našli tisto, kar potrebujete.

Najboljši snifferji paketov in omrežni analizatorji

Industrijska orodja

Začnimo na vrhu in se spustimo do osnov. Če se ukvarjate z omrežjem na ravni podjetja, potrebujete veliko pištolo. Čeprav se skoraj vse v svojem jedru zanaša na tcpdump (več o tem kasneje), se orodja na ravni podjetja lahko spopadejo z nekaterimi zapletenimi vprašanji, kot je povezovanje prometa z več strežnikov, zagotavljanje pametnih poizvedb za prepoznavanje težav, opozarjanje na izjeme in ustvarjanje dobrih grafov, ki so vedno nadrejeni. povpraševanje....

Orodja za podjetja so na splošno usmerjena v pretakanje omrežnega prometa in ne na ocenjevanje paketne vsebine. S tem mislim, da je glavna skrb večine sistemskih administratorjev v podjetju zagotoviti, da omrežje nima ozkih grl pri zmogljivosti. Ko pride do takšnih ozkih grl, je običajno cilj ugotoviti, ali težavo povzroča omrežje ali aplikacija v omrežju. Po drugi strani pa lahko ta orodja običajno obvladajo toliko prometa, da lahko pomagajo napovedati, kdaj bo segment omrežja v celoti naložen, kar je kritična točka pri upravljanju pasovne širine.

Gre za zelo velik nabor orodij za upravljanje IT. V tem članku je bolj primeren pripomoček Deep Packet Inspection and Analysis, ki je njegov sestavni del. Zbiranje omrežnega prometa je precej preprosto. Z orodji, kot je WireShark, tudi osnovna analiza ni težava. Toda situacija ni vedno povsem jasna. V zelo obremenjenem omrežju je lahko težko definirati celo zelo preproste stvari, kot so:

Katera aplikacija v omrežju ustvarja ta promet?

- če je aplikacija znana (recimo spletni brskalnik), kje njeni uporabniki preživijo večino časa?

- katere povezave so najdaljše in preobremenijo omrežje?

Večina omrežnih naprav uporablja metapodatke vsakega paketa, da zagotovi, da gre paket tja, kamor mora iti. Vsebina paketa omrežni napravi ni znana. Poglobljeni pregled paketov je druga stvar; to pomeni, da se preverja dejanska vsebina paketa. Na ta način lahko odkrijete kritične informacije o omrežju, ki jih ni mogoče zbrati iz metapodatkov. Orodja, kot so tista, ki jih ponuja SolarWinds, lahko zagotovijo pomembnejše podatke kot le prometni tok.

Druge tehnologije za upravljanje podatkovno intenzivnih omrežij vključujejo NetFlow in sFlow. Vsak ima svoje prednosti in slabosti,

Več o NetFlow in sFlow si lahko preberete.

Analiza omrežij na splošno je vrhunska tema, ki gradi tako na pridobljenem znanju kot na podlagi praktičnih izkušenj. Možno je usposobiti osebo s podrobnim poznavanjem omrežnih paketov, a če ta oseba nima znanja o samem omrežju in nima izkušenj z odkrivanjem anomalij, mu ne bo šlo dobro. Orodja, opisana v tem članku, bi morali uporabljati izkušeni omrežni skrbniki, ki vedo, kaj želijo, vendar niso prepričani, kateri pripomoček je najboljši. Uporabljajo jih lahko tudi manj izkušeni sistemski skrbniki, da si pridobijo vsakodnevne omrežne izkušnje.

Osnove

Glavno orodje za zbiranje omrežnega prometa je

Je odprtokodna aplikacija, ki se namesti na skoraj vse Unixu podobne operacijske sisteme. Tcpdump je odličen pripomoček za zbiranje podatkov, ki ima zelo izpopolnjen jezik za filtriranje. Pomembno je vedeti, kako filtrirati podatke, ko jih zbirate, da na koncu dobite običajen nabor podatkov za analizo. Zajem vseh podatkov iz omrežne naprave, tudi v zmerno obremenjenem omrežju, lahko ustvari preveč podatkov, ki jih bo zelo težko analizirati.

V nekaterih redkih primerih bo dovolj, da zajete podatke tcpdump natisnete neposredno na zaslon, da najdete tisto, kar potrebujete. Med pisanjem tega članka sem na primer zbral promet in opazil, da moja naprava pošilja promet na naslov IP, ki ga ne poznam. Izkazalo se je, da je moja naprava pošiljala podatke na Googlov IP naslov 172.217.11.142. Ker nisem imel nobenih Googlovih izdelkov in nisem imel odprtega Gmaila, nisem vedel, zakaj se to dogaja. Preveril sem svoj sistem in ugotovil naslednje:

[~] $ ps -ef | uporabnik grep google 1985 1881 0 10:16? 00:00:00 / opt / google / chrome / chrome --type = storitev

Izkazalo se je, da tudi ko Chrome ne deluje, deluje kot storitev. Brez analize paketov tega ne bi opazil. Prestregel sem še nekaj podatkovnih paketov, tokrat pa sem tcpdump dal nalogo, da podatke zapiše v datoteko, ki sem jo nato odprl v Wiresharku (več o tem kasneje). Ti vnosi so:

Tcpdump je priljubljeno orodje sistemskih administratorjev, ker je pripomoček ukazne vrstice. Za zagon tcpdump ni potreben grafični vmesnik. Za produkcijske strežnike je grafični vmesnik precej škodljiv, saj porablja sistemske vire, zato so prednostni programi ukazne vrstice. Kot mnogi sodobni pripomočki ima tcpdump zelo bogat in zapleten jezik, ki ga obvlada nekaj časa. Nekaj najosnovnejših ukazov vključuje izbiro omrežnega vmesnika za zbiranje podatkov in zapisovanje teh podatkov v datoteko, tako da jih je mogoče izvoziti za analizo drugam. Za to se uporabljata stikali -i in -w.

# tcpdump -i eth0 -w tcpdump_packets tcpdump: poslušanje na eth0, vrsta povezave EN10MB (Ethernet), velikost zajema 262144 bajtov ^ zajeti paketi C51

Ta ukaz ustvari datoteko z zajetimi podatki:

datoteka tcpdump_packets tcpdump_packets: datoteka za zajemanje tcpdump (little-endian) - različica 2.4 (Ethernet, dolžina zajema 262144)

Standard za te datoteke je format pcap. Ni besedilo, zato ga lahko razčlenijo samo programi, ki razumejo to obliko.

3. Windump

Večina uporabnih odprtokodnih pripomočkov se na koncu klonira v druge operacijske sisteme. Ko se to zgodi, naj bi bila aplikacija preseljena. Windump je vrata tcpdump in se obnaša na zelo podoben način.

Najpomembnejša razlika med Windump in tcpdump je v tem, da mora Windump namestiti knjižnico Winpcap, preden zažene Windump. Čeprav Windump in Winpcap zagotavlja isti vzdrževalec, ju je treba prenesti ločeno.

Winpcap je knjižnica, ki mora biti vnaprej nameščena. Toda Windump je datoteka exe, ki je ni treba namestiti, zato jo lahko preprosto zaženete. To morate upoštevati, če uporabljate omrežje Windows. Windump vam ni treba namestiti na vsak računalnik, saj ga lahko preprosto kopirate po potrebi, vendar boste potrebovali Winpcap za podporo Windup.

Tako kot pri tcpdump lahko Windump prikaže omrežne podatke za analizo, filtrira na enak način in zapiše podatke v datoteko pcap za kasnejšo analizo.

4. Wireshark

Wireshark je naslednje najbolj znano orodje v zbirki sistemskih administratorjev. Omogoča vam ne samo zajemanje podatkov, ampak ponuja tudi nekaj naprednih orodij za analizo. Poleg tega je Wireshark odprtokoden in prenesen na skoraj vse obstoječe strežniške operacijske sisteme. Wireshark, imenovan Etheral, zdaj deluje povsod, tudi kot samostojna prenosna aplikacija.

Če analizirate promet na strežniku GUI, lahko Wireshark naredi vse namesto vas. Lahko zbira podatke in jih nato analizira tukaj. Vendar je GUI na strežnikih redek, zato lahko na daljavo zbirate omrežne podatke in nato pregledate nastalo datoteko pcap v Wiresharku na vašem računalniku.

Ob prvem zagonu vam Wireshark omogoča, da naložite obstoječo datoteko pcap ali začnete zajemati promet. V slednjem primeru lahko dodatno nastavite filtre za zmanjšanje količine zbranih podatkov. Če ne določite filtra, bo Wireshark preprosto zbral vse omrežne podatke iz izbranega vmesnika.

Ena izmed najbolj uporabnih funkcij Wiresharka je zmožnost spremljanja toka. Najbolje je, da si o toku predstavljamo verigo. Na spodnjem posnetku zaslona lahko vidimo veliko zajetih podatkov, najbolj pa me je zanimal Googlov IP naslov. Lahko kliknem z desno tipko miške in sledim toku TCP, da vidim celotno verigo.

Če je bil promet zajet na drugem računalniku, lahko uvozite datoteko PCAP v pogovornem oknu Wireshark File -> Open. Za uvožene datoteke so na voljo enaki filtri in orodja kot za zajete omrežne podatke.

5.thark

Tshark je zelo uporabna povezava med tcpdump in Wireshark. Tcpdump je odličen pri zbiranju podatkov in lahko kirurško izvleče le podatke, ki jih potrebujete, vendar so njegove zmogljivosti analize podatkov zelo omejene. Wireshark odlično opravlja delo tako pri zajemanju kot razčlenjevanju, vendar ima težak uporabniški vmesnik in ga ni mogoče uporabljati na strežnikih brez GUI. Poskusite s tsharkom, deluje v ukazni vrstici.

Tshark uporablja enaka pravila filtriranja kot Wireshark, kar ne bi smelo biti presenetljivo, saj gre v bistvu za isti izdelek. Spodnji ukaz pove tsharku samo, da prevzame ciljni naslov IP in nekatera druga zanimiva polja iz dela HTTP paketa.

# tshark -i eth0 -Y http.request -T polja -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko1 Firefox / 2010 /57.0 /images/title.png 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 /images/styles/phoenix.css/phoenix.css 1 Mozilla 17.06_20; rv: 57.0) Gecko / 20100101 Firefox / 57.0 /images/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 Mozilla / 5.0 (X11; 1. Linux 0 1 Gerv 0 1 Geck 0 1 Geck 1. /57.0 /images/styles/index.css 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 /images/images/title.png 1 Moz Linux 172.15 (Moz Linux 172.15; x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 /favicon.ico 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 2010001.

Če želite zapisati promet v datoteko, uporabite možnost -W, ki ji sledi stikalo -r (beri), da jo preberete.

Najprej posnemite:

# tshark -i eth0 -w tshark_packets Zajem na "eth0" 102 ^ C

Preberite ga tukaj ali ga prenesite na drugo mesto za analizo.

# tshark -r tshark_packets -Y http.request -T polja -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Firefox00 / 57.0 /57.0 / stik 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 / rezervacije / 172.20.0.122 Mozilla / 5.0 Gerv0 1; 57.0 /reservations/styles/styles.css 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 /res/code/jquery_lightbox/jquery_lightbox/.js.6/jquery/jquery_lightbox.6. js 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 /res/styles/index.css 172.20.0.122 (X10.0.122 Mozilla / 16 0 5.0; 7 Gecko 0 x 16; 5.0 Gecko) Firefox / 57.0 /res/images/title.png

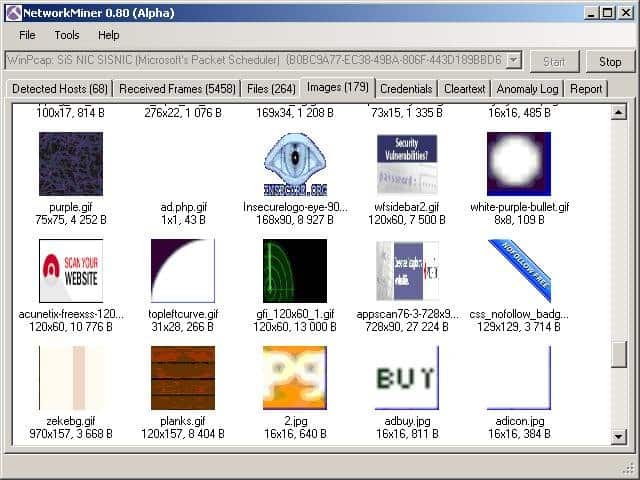

To je zelo zanimivo orodje, ki spada v kategorijo orodij za omrežno forenzično analizo in ne le za vohanje. Področje forenzike se na splošno ukvarja s preiskavami in zbiranjem dokazov, Network Miner pa to delo odlično opravi. Tako kot lahko wireshark sledi toku TCP, da obnovi celotno verigo paketov, lahko Network Miner sledi toku TCP za obnovitev datotek, ki so bile prenesene po omrežju.

Network Miner je mogoče strateško umestiti v omrežje, da lahko v realnem času opazuje in zbira promet, ki vas zanima. Ne bo ustvaril lastnega prometa v omrežju, zato bo deloval prikrito.

Network Miner lahko deluje tudi brez povezave. Uporabite lahko tcpdump za zbiranje paketov na točki v omrežju, ki vas zanima, in nato uvozite datoteke PCAP v Network Miner. Nato lahko poskusite obnoviti vse datoteke ali potrdila, ki jih najdete v posneti datoteki.

Network Miner je narejen za Windows, vendar z Mono lahko deluje v katerem koli operacijskem sistemu, ki podpira platformo Mono, kot sta Linux in MacOS.

Obstaja brezplačna različica, začetna, vendar s spodobnim naborom funkcij. Če potrebujete dodatne funkcije, kot sta geolokacija in skriptiranje po meri, boste morali kupiti profesionalno licenco.

7. Fiddler (HTTP)

Tehnično ni pripomoček za zajemanje omrežnih paketov, vendar je tako neverjetno uporaben, da se je uvrstil na ta seznam. Za razliko od drugih orodij, navedenih tukaj, ki so zasnovana za zajemanje omrežnega prometa iz katerega koli vira, je Fiddler bolj orodje za odpravljanje napak. Zajame promet HTTP. Čeprav mnogi brskalniki že imajo to zmožnost v svojih razvijalskih orodjih, Fiddler ni omejen na promet brskalnika. Fiddler lahko zajame kateri koli promet HTTP na vašem računalniku, vključno z nespletnimi aplikacijami.

Številne namizne aplikacije uporabljajo HTTP za povezovanje s spletnimi storitvami, poleg Fiddlerja pa je edini način za zajemanje tega prometa za analizo z uporabo orodij, kot sta tcpdump ali Wireshark. Vendar pa delujejo na ravni paketov, zato je za analizo potrebno te pakete preoblikovati v tokove HTTP. Za enostavne raziskave je lahko potrebno veliko dela in tu nastopi Fiddler. Fiddler lahko pomaga odkriti piškotke, potrdila in druge uporabne podatke, ki jih pošiljajo aplikacije.

Fiddler je brezplačen in ga je, tako kot Network Miner, mogoče izvajati v mono v skoraj katerem koli operacijskem sistemu.

8. Capsa

Capsa Network Analyzer je na voljo v več izdajah, od katerih ima vsaka drugačne zmogljivosti. Na prvi ravni je Capsa brezplačna in vam v bistvu omogoča, da samo zgrabite pakete in naredite nekaj osnovne grafične analize. Nadzorna plošča je edinstvena in lahko neizkušenemu sistemskemu administratorju pomaga hitro prepoznati težave z omrežjem. Brezplačna raven je za ljudi, ki želijo izvedeti več o paketih in nadgraditi svoje analitične sposobnosti.

Brezplačna različica omogoča nadzor nad 300 protokoli, primerna je za spremljanje e-pošte kot tudi za shranjevanje e-poštne vsebine, podpira tudi sprožilce, ki jih lahko uporabimo za sprožitev opozoril ob določenih situacijah. V zvezi s tem se lahko Capsa do neke mere uporablja kot podporno orodje.

Capsa je na voljo samo za Windows 2008 / Vista / 7/8 in 10.

Zaključek

Ni težko razumeti, kako lahko sistemski skrbnik uporabi orodja, ki smo jih opisali, za ustvarjanje infrastrukture za spremljanje omrežja. Tcpdump ali Windump je mogoče namestiti na vse strežnike. Razporejevalnik, kot je cron ali Windows planer, začne sejo zbiranja paketov ob pravem času in zbrane podatke zapiše v datoteko pcap. Skrbnik sistema lahko nato te pakete prenese na osrednji računalnik in jih analizira z uporabo wiresharka. Če je omrežje preveliko za to, so na voljo orodja za podjetja, kot je SolarWinds, ki vse omrežne pakete pretvorijo v obvladljiv nabor podatkov.