مراقبة حركة المرور في الشبكة المحلية. تحليل حركة الشبكة في إدارة أداء التطبيق. فوائد للمدير

تتكون التقنية من التنفيذ المتسلسل لجميع التأثيرات النموذجية عن بعد وفقًا لوصفها وخصائصها المقترحة أدناه. في الوقت نفسه ، فإن العنصر الرئيسي لدراسة أمن DCS هو تحليل حركة مرور الشبكة. كتفسير للبيان الأخير ، ضع في اعتبارك القياس التالي: مصحح الأخطاء هو الأداة الرئيسية للهاكر ، على التوالي ، محلل حركة مرور الشبكة هو الأداة الرئيسية لمتسلل الشبكة. محلل حركة مرور الشبكة هو في الأساس مصحح أخطاء الشبكة. لذلك ، كمنهجية لدراسة أمن المعلومات للطائرة الموزعة ، يُقترح إجراء عدد من مهام الاختبار التي تقيم أمان النظام فيما يتعلق بالإجراءات النموذجية عن بُعد.

ضع في اعتبارك في الفقرات التالية الهجمات النموذجية عن بُعد وآليات تنفيذها.

7.3.1 تحليل حركة مرور الشبكة

تدخل نموذجي عن بعد ، خاص بالطائرات الموزعة ، يتكون من الاستماع إلى قناة الاتصال. دعنا نسمي هذا التأثير النموذجي عن بعد تحليل حركة مرور الشبكة(أو باختصار تحليل الشبكة).

يتيح لك تحليل حركة مرور الشبكة:

1) لدراسة منطق عملية الطائرة الموزعة ، أي للحصول على مراسلات فردية للأحداث التي تحدث في النظام والأوامر المرسلة إلى بعضها البعض بواسطة كائناتها في لحظة حدوث هذه الأحداث (إذا كنا رسم تشبيهًا إضافيًا بأدوات المخترق ، ثم يحل تحليل حركة المرور في هذه الحالة أيضًا محل التتبع). يتم تحقيق ذلك عن طريق اعتراض وتحليل حزم الحركة في طبقة الارتباط. تسمح معرفة منطق تشغيل التيار المتردد الموزع عمليًا بمحاكاة وتنفيذ هجمات نموذجية عن بُعد.

2) تحليل حركة مرور الشبكة.

وبالتالي ، فإن الهجوم عن بعد من هذا النوع يتمثل في الحصول على وصول غير مصرح به إلى المعلومات المتبادلة بين اثنين من المشتركين في الشبكة في موقع بعيد. لاحظ أنه لا توجد إمكانية لتعديل حركة المرور والتحليل نفسه ممكن فقط داخل قطاع شبكة واحد. مثال على المعلومات التي تم اعتراضها باستخدام هذا الهجوم عن بعد النموذجي هو اسم المستخدم وكلمة المرور المرسلة بدون تشفير عبر الشبكة.

بحكم طبيعة التأثير ، يعد تحليل حركة مرور الشبكة تأثيرًا سلبيًا (الفئة 1.1). يؤدي تنفيذ هذا الهجوم بدون ردود فعل (الفئة 4.2) إلى انتهاك سرية المعلومات (الفئة 2.1) داخل مقطع شبكة واحد (الفئة 5.1) في طبقة ارتباط OSI (الفئة 6.2). في هذه الحالة ، تكون بداية الهجوم غير مشروطة بالنسبة لهدف الهجوم (الفئة 3.3).

7.3.2 استبدال كيان موثوق به أو كيان موزع للطائرات

تتمثل إحدى المشكلات الأمنية للطائرة الموزعة في عدم كفاية تحديد الهوية والمصادقة على الأشياء البعيدة. تكمن الصعوبة الرئيسية في تنفيذ تحديد لا لبس فيه للرسائل المنقولة بين الموضوعات وكائنات التفاعل. عادة في DCS ، يتم حل هذه المشكلة على النحو التالي: في عملية إنشاء قناة افتراضية ، تتبادل كائنات DCS معلومات معينة تحدد هذه القناة بشكل فريد. يشار إلى هذا التبادل عادة باسم "المصافحة". ومع ذلك ، لا يتم دائمًا إنشاء قناة افتراضية لتوصيل كائنين بعيدين في WAN. تُظهر الممارسة أنه في كثير من الأحيان ، خاصة بالنسبة لرسائل الخدمة (على سبيل المثال ، من أجهزة التوجيه) ، يتم استخدام إرسال الرسائل الفردية التي لا تتطلب تأكيدًا.

كما تعلم ، لعنونة الرسائل في الطائرات الموزعة ، يتم استخدام عنوان الشبكة ، والذي يكون فريدًا لكل كائن في النظام (في طبقة ارتباط البيانات لنموذج OSI ، هذا هو عنوان جهاز محول الشبكة ، على الشبكة المستوى ، يتم تحديد العنوان اعتمادًا على بروتوكول طبقة الشبكة المستخدم (على سبيل المثال ، IP يمكن أيضًا استخدام عنوان الشبكة لتحديد كائنات طائرة موزعة. ومع ذلك ، فإن عنوان الشبكة مزيف تمامًا وبالتالي من غير المقبول استخدامه باعتبارها الوسيلة الوحيدة لتحديد الأشياء.

عندما يستخدم نظام التحكم عن بعد (RCS) خوارزميات غير مستقرة لتحديد الكائنات البعيدة ، فمن الممكن حدوث هجوم نموذجي عن بُعد ، والذي يتكون من إرسال الرسائل عبر قنوات الاتصال نيابة عن كائن أو موضوع عشوائي في نظام التحكم عن بعد. في الوقت نفسه ، هناك نوعان من هذا الهجوم عن بعد النموذجي:

هجوم بقناة افتراضية راسخة ،

هجوم بدون قناة افتراضية راسخة.

في في حالة وجود اتصال افتراضي تم إنشاؤه ، سيتألف الهجوم من تعيين حقوق موضوع تفاعل موثوق به مرتبط قانونًا بكائن النظام ، مما سيسمح للمهاجم بإجراء جلسة مع كائن النظام الموزع نيابة عن موضوع موثوق به. عادةً ما يتمثل تنفيذ الهجمات عن بُعد من هذا النوع في نقل حزم التبادل من الكائن المهاجم إلى هدف الهجوم نيابة عن موضوع التفاعل الموثوق به (في هذه الحالة ، سيرى النظام الرسائل المرسلة على أنها صحيحة). لتنفيذ هذا النوع من الهجوم ، من الضروري التغلب على نظام تحديد هوية الرسائل والتوثيق ، والذي يمكن استخدامه من حيث المبدأ

استخدم مجموعًا تدقيقيًا محسوبًا باستخدام مفتاح عمومي يتم إنشاؤه ديناميكيًا أثناء إنشاء القناة ، وعدادات حزم متعددة البتات العشوائية وعناوين شبكة المحطات.

كما هو مذكور أعلاه ، بالنسبة لرسائل الخدمة في الطائرات الموزعة ، غالبًا ما يتم استخدام إرسال الرسائل الفردية التي لا تتطلب تأكيدًا ، أي أن إنشاء اتصال افتراضي غير مطلوب. يتكون الهجوم بدون اتصال افتراضي قائم من إرسال رسائل الخدمة نيابة عن أجهزة التحكم في الشبكة ، على سبيل المثال ، نيابة عن أجهزة التوجيه.

يمكن أن يؤدي إرسال رسائل تحكم خاطئة إلى اضطرابات خطيرة في تشغيل طائرة موزعة (على سبيل المثال ، إلى تغيير في تكوينها. يُعد استبدال كائن DCS الموثوق به تأثيرًا نشطًا (الفئة 1.2) ، يتم ارتكابه من أجل انتهاك السرية ( الفئة 2.1) وسلامة المعلومات (الفئة 2.2) ، وفقًا للهجوم على كائن مهاجم لحدث معين (الفئة 3.2) ، يمكن أن يكون هذا الهجوم عن بُعد داخل المقطع (الفئة 5.1) ومقطع (الفئة 5.2) ، كلاهما مع ردود الفعل (الفئة 4.1) ، وبدون ردود الفعل (الفئة 4.2) مع الكائن المهاجم ويتم تنفيذها في طبقات الشبكة (الفئة 6.3) والنقل (الفئة 6.4) من نموذج OSI.

7.3.3 جسم زائف للطائرة الموزعة

في إذا كانت مشاكل تحديد أجهزة التحكم في الشبكة (على سبيل المثال ، أجهزة التوجيه) الناشئة عن تفاعل الأخير مع كائنات النظام لم يتم حلها بشكل كافٍ في طائرة موزعة ، فقد يخضع مثل هذا النظام الموزع لهجوم نموذجي عن بعد مرتبط بتغيير في التوجيه وإدخال كائن خاطئ في النظام.

في إذا كانت البنية التحتية للشبكة بحيث تتطلب تفاعل الكائنات استخدام خوارزميات البحث عن بُعد ، فإن هذا يجعل من الممكن أيضًا إدخال كائن خاطئ في النظام. لذلك ، هناك سببان مختلفان تمامًا لظهور هجوم نموذجي عن بُعد "كائن False RVS".

1 مرحلة الهجوم

1- إدخال جسم زائف في الطائرة الموزعة بفرض مسار خاطئ

شبكات المنطقة الواسعة الحديثة عبارة عن مجموعة من مقاطع الشبكة المترابطة من خلال عقد الشبكة. في هذه الحالة ، يكون المسار عبارة عن سلسلة من عقد الشبكة التي يتم من خلالها نقل البيانات من المصدر إلى جهاز الاستقبال. يحتوي كل جهاز توجيه على جدول خاص يسمى جدول التوجيه الذي يحدد أفضل مسار لكل وجهة. لاحظ أن جداول التوجيه موجودة ليس فقط لأجهزة التوجيه ، ولكن أيضًا لأي مضيفين في الشبكة العالمية. لضمان التوجيه الفعال والأمثل في الطائرات الموزعة ، يتم استخدام بروتوكولات تحكم خاصة تسمح بالتوجيه

تتبادل torors المعلومات مع بعضها البعض (RIP (بروتوكول توجيه الإنترنت) ، OSPF (فتح أقصر مسار أولاً)) ، وإخطار المضيفين بمسار جديد - ICMP (بروتوكول رسائل التحكم في الإنترنت) ، وإدارة أجهزة التوجيه عن بُعد (SNMP (بروتوكول إدارة الشبكة البسيط)) . من المهم ملاحظة أن جميع البروتوكولات المذكورة أعلاه تسمح لك بتغيير التوجيه عن بعد على الإنترنت ، أي أنها بروتوكولات إدارة الشبكة.

لذلك ، من الواضح تمامًا أن التوجيه في شبكات WAN يلعب دورًا مهمًا ، ونتيجة لذلك ، يمكن مهاجمته. الهدف الرئيسي لهجوم الانتحال هو تغيير التوجيه الأصلي في موقع الطائرة الموزع بحيث يمر المسار الجديد عبر الموقع المخادع للمهاجم.

يتضمن تنفيذ هذا الهجوم عن بعد النموذجي الاستخدام غير المصرح به لبروتوكولات إدارة الشبكة لتعديل جداول التوجيه الأصلية.

لتغيير التوجيه ، يجب على المهاجم إرسال رسائل خدمة خاصة عبر الشبكة المحددة بواسطة بروتوكولات إدارة الشبكة هذه نيابة عن مديري الشبكة.

الأجهزة (على سبيل المثال ، أجهزة التوجيه). نتيجة لتغيير المسار بنجاح ، سيحصل المهاجم على السيطرة الكاملة على تدفق المعلومات المتبادلة بين كائنين من الطائرة الموزعة ، وسينتقل الهجوم إلى المرحلة الثانية ، المرتبطة باستقبال وتحليل وإرسال الرسائل المستلمة من كائنات معلومات مضللة من DCS. يعد فرض مسار خاطئ على كائن من RVS تأثيرًا نشطًا (فئة 1.2) ، يتم إجراؤه مع أي من الأهداف من الفئة 2 ، دون قيد أو شرط فيما يتعلق بهدف الهجوم (الفئة 3.3). يمكن تنفيذ هذا الهجوم النموذجي عن بُعد داخل مقطع واحد (فئة 5.1) وقطاع بيني (فئة 5.2) ، مع كل من التعليقات (الفئة 4.1) وبدون تعليقات من الكائن المهاجم (الفئة 4.2) على النقل (الفئة 6.3) وطبقة التطبيق (الفئة 6.7) من نموذج OSI.

2. تنفيذ كائن زائف في طائرة موزعة باستخدام عيوب خوارزميات البحث عن بعد

في غالبًا ما يتبين بالنسبة لـ VS الموزعة أن الكائنات البعيدة الخاصة بها لا تحتوي في البداية على معلومات كافية ضرورية لمعالجة الرسائل. عادةً ما تكون هذه المعلومات عبارة عن جهاز (عنوان محول الشبكة) ومنطقية(عنوان IP ، على سبيل المثال) عناوين كائنات WAN. للحصول على هذه المعلومات في الطائرات الموزعة المختلفة خوارزميات البحث عن بعد، وتتكون من إرسال نوع خاص من استعلامات البحث عبر الشبكة ، وانتظار الردود على استعلام بالمعلومات المطلوبة. بعد تلقي الرد على الطلب ، يكون لدى الشخص الطالب لـ RCS جميع البيانات اللازمة للعنونة. بناءً على المعلومات الواردة من الرد حول الكائن المطلوب ، يبدأ الموضوع الطالب لـ RVS في معالجته. مثال على مثل هذه الاستعلامات التي تستند إليها خوارزميات البحث عن بعد هو استعلام SAP في نظام التشغيل

استعلام Novell NetWare و ARP و DNS على الإنترنت.

في في حالة استخدام آليات البحث عن بعد للطائرات الموزعة ، يمكن على الكائن المهاجم اعتراض الطلب المرسل وإرسال رد خاطئ عليه ، حيث يتم الإشارة إلى البيانات التي سيؤدي استخدامها إلى معالجة الكائن المهاجم المهاجم. . في المستقبل ، سيمر التدفق الكامل للمعلومات بين الموضوع وكائن التفاعل عبر الكائن الخاطئ لنظام التحكم عن بعد.

يستخدم خيار آخر لإدخال كائن خاطئ في DCS أوجه القصور في خوارزمية التحكم عن بعد.

الادعاء ويتكون من الإرسال الدوري لرد خاطئ معدة مسبقًا على الكائن المهاجم دون قبول استعلام البحث. في الواقع ، من أجل إرسال رد خاطئ ، لا يتعين على المهاجم دائمًا انتظار تلقي طلب (قد لا يكون لديه ، من حيث المبدأ ، مثل هذه الإمكانية لاعتراض الطلب). في هذه الحالة ، يمكن للمهاجم استفزاز الكائن المهاجم لإرسال طلب بحث ، وبعد ذلك سيكون رده الخاطئ ناجحًا على الفور. يعتبر هذا الهجوم عن بعد نموذجيًا للغاية بالنسبة لشبكات المنطقة الواسعة ، عند المهاجمبسبب العثور عليه في جزء مختلف بالنسبة لهدف الهجوم ، ببساطة لا توجد طريقة لاعتراض استعلام البحث. الهدف الخاطئ لـ DCS هو تأثير نشط (الفئة 1.2) يتم ارتكابه بهدف انتهاك السرية (الفئة 2.1) وسلامة المعلومات (الفئة 2.2) ، والتي يمكن أن تكون هجومًا بناءً على طلب من كائن مهاجم (الفئة 3.1) ، مثل وكذلك هجوم غير مشروط (الفئة 3.3) ... هذا الهجوم عن بعد هو جزء داخلي (فئة 5.1) ومقطع (فئة 5.2) ، وله ملاحظات مع الكائن المهاجم (الفئة 4.1) ويتم تنفيذه في طبقات القناة (الفئة 6.2) والتطبيق (الفئة 6.7) من OSI نموذج.

2 مرحلة الهجوم

3. استخدام جسم زائف لتنظيم هجوم عن بعد على طائرة موزعة

بعد أن اكتسب السيطرة على تدفق المعلومات بين الكائنات ، يمكن للكائن الخاطئ لـ DCS أن يطبق طرقًا مختلفة للتأثير على المعلومات التي تم اعتراضها. نظرًا لحقيقة أن إدخال كائن مزيف في AC موزع هو هدف العديد من الهجمات عن بُعد ويشكل تهديدًا خطيرًا لأمن DCS ككل ، ستناقش الفقرات التالية بالتفصيل طرق التأثير على المعلومات التي تم اعتراضها بواسطة كائن مزيف.

3.1. اختيار تدفق المعلومات وتخزينها على كائن RVS خاطئ

أحد الهجمات التي يمكن أن ينفذها كائن DCS الزائف هو اعتراض المعلومات المنقولة بين الموضوع والهدف من التفاعل. من المهم ملاحظة أن حقيقة اعتراض المعلومات

التكوينات (الملفات ، على سبيل المثال) ممكنة بسبب حقيقة أنه عند إجراء بعض العمليات على الملفات (القراءة والنسخ وما إلى ذلك) ، يتم نقل محتويات هذه الملفات عبر الشبكة ، مما يعني أنها تصل إلى كائن خاطئ. إن أبسط طريقة لتنفيذ الاعتراض هي حفظ جميع حزم التبادل التي يتلقاها الكائن الخاطئ في ملف.

3.2 تعديل المعلومات

تتمثل إحدى ميزات أي نظام تأثير ، مبني على مبدأ الشيء الخاطئ ، في قدرته على تعديل المعلومات التي يتم اعتراضها. يجب أن يلاحظ بشكل خاص

أن هذه إحدى طرق السماحتعديل تدفق المعلومات بين

مشاريع RVS من كائن آخر.في الواقع ، لتنفيذ اعتراض المعلومات في الشبكة ، ليس من الضروري مهاجمة الطائرات الموزعة وفقًا لمخطط "الكائن الخاطئ". سيكون الهجوم الذي يحلل حركة مرور الشبكة ويسمح لك باستلام جميع الحزم التي تمر عبر قناة الاتصال أكثر فاعلية ، ولكن على عكس الهجوم عن بُعد باستخدام مخطط "الكائن الخاطئ" ، فهو غير قادر على تعديل المعلومات. بعد ذلك ، ضع في اعتبارك نوعين من تعديل المعلومات:

تعديل البيانات المرسلة ؛

تعديل الكود المرسل.

إحدى الوظائف التي يمكن أن يمتلكها نظام التأثير ، المبني على مبدأ "الكائن الخاطئ" ، هو تعديل البيانات المرسلة. نتيجة لاختيار تدفق المعلومات التي تم اعتراضها وتحليلها ، يمكن للنظام التعرف على نوع الملفات المرسلة (القابلة للتنفيذ أو النص). وفقًا لذلك ، إذا تم العثور على ملف نصي أو ملف بيانات ، يصبح من الممكن تعديل البيانات التي تمر عبر الكائن الخاطئ. تشكل هذه الميزة تهديدًا خاصًا لشبكات معالجة المعلومات السرية.

نوع آخر من التعديل يمكن أن يكون تعديل الشفرة المرسلة. يمكن للكائن الخاطئ ، بإجراء تحليل دلالي للمعلومات التي تمر عبره ، استخراج الكود القابل للتنفيذ من تدفق البيانات. من المبادئ المعروفة في بنية نيومان أنه لا يوجد تمييز بين البيانات والأوامر. لذلك ، من أجل تحديد ما يتم نقله عبر الشبكة - رمز أو بيانات ، من الضروري استخدام ميزات معينة متأصلة في تنفيذ تبادل الشبكة في طائرة موزعة معينة أو بعض الميزات المتأصلة في أنواع معينة من الملفات القابلة للتنفيذ في محلي معين نظام التشغيل.

يبدو من الممكن التمييز بين نوعين من تعديل الكود يختلفان في الغرض:

تنفيذ RPS (البرامج المدمرة) ؛

تغيير منطق الملف القابل للتنفيذ.

في في الحالة الأولى ، عند تقديم RPM ، يتم تعديل الملف القابل للتنفيذ باستخدام تقنية الفيروسات: تتم إضافة جسم RPM إلى الملف القابل للتنفيذ بإحدى الطرق المعروفة ، ويتم تغيير نقطة الإدخال بإحدى الطرق المعروفة بحيث يشير إلى بداية رمز RPM المضمّن. الطريقة الموصوفة ، من حيث المبدأ ، لا تختلف عن الإصابة القياسية لملف قابل للتنفيذ بفيروس ، باستثناء ذلككان الملف مصابًا بفيروس أو RPS وقت انتقاله عبر الشبكة!هذا ممكن فقط عند استخدام نظام التأثير ، المبني على مبدأ "الكائن الخاطئ". لا يهم النوع المحدد لـ RPS وأهدافه وأهدافه في هذه الحالة ، ولكن يمكنك التفكير ، على سبيل المثال ، في خيار استخدام كائن خاطئ لإنشاء دودة شبكة - وهو أصعب تأثير في الشبكات من الناحية العملية ، أو استخدام جواسيس الشبكة مثل RPS.

في الحالة الثانية ، يتم تعديل الكود القابل للتنفيذ لتغيير منطق عملها. يتطلب هذا التأثير دراسة أولية لتشغيل الملف القابل للتنفيذ ، وإذا تم تنفيذه ، يمكن أن يؤدي إلى نتائج غير متوقعة. على سبيل المثال ، عند تشغيل برنامج تعريف مستخدم قاعدة بيانات موزعة على خادم (على سبيل المثال ، في Novell NetWare OS) ، يمكن لكائن خاطئ تعديل رمز هذا البرنامج بطريقة يمكن من خلالها تسجيل الدخول بدون كلمة مرور لقاعدة البيانات بأعلى الامتيازات.

3.3 استبدال المعلومات

لا يسمح الكائن الخاطئ بالتعديل فحسب ، بل يسمح أيضًا باستبدال المعلومات التي تم اعتراضها. إذا أدى تعديل المعلومات إلى تشويهها الجزئي ، فإن الاستبدال - لتغييرها بالكامل.

يمكن أن تنشأ الحاجة إلى تحليل حركة مرور الشبكة لعدة أسباب. التحكم في أمان الكمبيوتر ، وتصحيح أخطاء الشبكة المحلية ، والتحكم في حركة المرور الصادرة لتحسين تشغيل اتصال إنترنت مشترك - غالبًا ما تكون كل هذه المهام على جدول أعمال مسؤولي النظام والمستخدمين العاديين. لحلها ، هناك العديد من الأدوات المساعدة ، تسمى المتشممون ، كلاهما متخصص ، يهدف إلى حل مجموعة ضيقة من المهام ، و "مجموعات" متعددة الوظائف توفر للمستخدم مجموعة واسعة من الأدوات. يتم تقديم أحد ممثلي المجموعة الأخيرة ، وهي الأداة المساعدة CommView من الشركة ، في هذه المقالة. يسمح لك البرنامج برؤية الصورة الكاملة لحركة المرور التي تمر عبر جهاز كمبيوتر أو جزء من الشبكة المحلية ؛ يسمح لك نظام الإنذار القابل للتكوين بالتحذير من وجود حزم مشبوهة في حركة المرور ، أو ظهور عقد ذات عناوين غير طبيعية في الشبكة ، أو زيادة حمل الشبكة.

يوفر CommView القدرة على الاحتفاظ بالإحصائيات حول جميع اتصالات IP ، وفك تشفير حزم IP إلى مستوى منخفض وتحليلها. يتيح لك نظام المرشحات المدمج بواسطة العديد من المعلمات تكوين التتبع للحزم الضرورية فقط ، مما يسمح لك بجعل تحليلها أكثر كفاءة. يمكن للبرنامج التعرف على حزم أكثر من سبعة عشرات من البروتوكولات الأكثر شيوعًا (بما في ذلك DDNS و DHCP و DIAG و DNS و FTP و HTTP و HTTPS و ICMP و ICQ و IMAP و IPsec و IPv4 و IPv6 و IPX و LDAP و MS SQL ، NCP و NetBIOS و NFS و NLSP و POP3 و PPP و PPPoE و SMB و SMTP و SOCKS و SPX و SSH و TCP و TELNET و UDP و WAP وما إلى ذلك) ، بالإضافة إلى حفظها في الملفات لتحليلها لاحقًا. العديد من الأدوات الأخرى ، مثل تحديد الشركة المصنعة لمحول الشبكة عن طريق عنوان MAC ، وإعادة بناء HTML ، والتقاط الحزمة عن بعد باستخدام الأداة المساعدة الاختيارية CommView Remote Agent ، يمكن أن تكون مفيدة أيضًا في حالات معينة.

العمل مع البرنامج

أولاً ، تحتاج إلى تحديد واجهة الشبكة التي سيتم من خلالها مراقبة حركة المرور.

يدعم CommView تقريبًا أي نوع من محولات Ethernet - 10 و 100 و 1000 ميجابت في الثانية ، بالإضافة إلى أجهزة المودم التناظرية و xDSL و Wi-Fi وما إلى ذلك. من خلال تحليل حركة مرور محول Ethernet ، يمكن لـ CommView اعتراض ليس فقط الوارد والصادر ، ولكن أيضًا عالجت حزم النقل أيًا من أجهزة الكمبيوتر الموجودة على جزء الشبكة المحلية. تجدر الإشارة إلى أنه إذا كانت المهمة هي مراقبة كل حركة المرور على مقطع شبكة محلية ، فمن الضروري توصيل أجهزة الكمبيوتر الموجودة بها من خلال لوحة وصل ، وليس من خلال محول. تحتوي بعض نماذج المحولات الحديثة على انعكاس المنفذ ، مما يسمح بتكوينها أيضًا لمراقبة الشبكة باستخدام CommView. يمكنك قراءة المزيد عن هذا. بمجرد تحديد الاتصال الذي تريده ، يمكنك البدء في التقاط الحزم. توجد الأزرار لبدء وإيقاف الالتقاط بالقرب من شريط تحديد الواجهة. للعمل مع وحدة التحكم في الوصول عن بُعد ، VPN و PPPoE أثناء تثبيت البرنامج ، يجب عليك تثبيت برنامج التشغيل المناسب.

تنقسم النافذة الرئيسية للبرنامج إلى عدة علامات تبويب ، تكون مسؤولة عن مجال أو آخر من مجالات العمل. الاول، "اتصالات IP الحالية"، يعرض معلومات مفصلة حول اتصالات IP الحالية للكمبيوتر. هنا يمكنك رؤية عناوين IP المحلية والبعيدة ، وعدد الحزم المرسلة والمستلمة ، واتجاه الإرسال ، وعدد جلسات IP المحددة ، والمنافذ ، واسم المضيف (إذا لم يتم تعطيل وظيفة التعرف على DNS في إعدادات البرنامج) ، واسم العملية التي تستقبل أو ترسل هذه الحزمة. المعلومات الأخيرة غير متوفرة لحزم النقل ، ولا على أجهزة الكمبيوتر التي تعمل بنظام Windows 9x / ME.

علامة تبويب اتصالات IP الحالية

إذا قمت بالنقر بزر الماوس الأيمن فوق اتصال ، يتم فتح قائمة سياق ، حيث يمكنك العثور على أدوات تسهل تحليل الاتصالات. هنا يمكنك رؤية كمية البيانات المنقولة داخل الاتصال ، وقائمة كاملة بالمنافذ المستخدمة ، ومعلومات مفصلة حول العملية التي تستقبل أو ترسل حزمًا من هذه الجلسة. يسمح لك CommView بإنشاء أسماء مستعارة لعناوين MAC و IP. على سبيل المثال ، عند تعيين الأسماء المستعارة بدلاً من العناوين الرقمية المرهقة للأجهزة الموجودة على شبكة محلية ، يمكنك الحصول على أسماء أجهزة كمبيوتر يسهل قراءتها وتذكرها وبالتالي تسهيل تحليل الاتصالات.

لإنشاء اسم مستعار لعنوان IP ، حدد عناصر "إنشاء اسم مستعار" و "استخدام IP المحلي" أو "استخدام IP البعيد" في قائمة السياق. في النافذة التي تظهر ، سيتم بالفعل ملء حقل عنوان IP ، وكل ما تبقى هو إدخال اسم مناسب. إذا تم إنشاء إدخال اسم IP جديد عن طريق النقر بزر الماوس الأيمن على الحزمة ، فسيتم ملء حقل الاسم تلقائيًا باسم المضيف (إذا كان متاحًا) ويمكن تحريره. يعمل العمل مع الأسماء المستعارة MAC بنفس الطريقة.

من القائمة نفسها ، عن طريق تحديد SmartWhois ، يمكنك إرسال عنوان IP للمصدر أو الوجهة المحدد إلى SmartWhois ، وهو تطبيق Tamosoft مستقل يجمع معلومات حول أي عنوان IP أو اسم مضيف ، مثل اسم الشبكة أو المجال أو الدولة أو الولاية أو المقاطعة والمدينة ويوفرها للمستخدم.

علامة التبويب الثانية ، "الحزم"، يعرض جميع الحزم التي تم التقاطها على واجهة الشبكة المحددة ومعلومات مفصلة عنها.

علامة تبويب الحزم

النافذة مقسمة إلى ثلاث مناطق. يعرض الأول قائمة بجميع الحزم الملتقطة. إذا قمت بتحديد إحدى الحزم الموجودة فيه بالنقر فوقها بمؤشر الماوس ، فستعرض بقية النوافذ معلومات عنها. يعرض رقم الحزمة والبروتوكول وعناوين Mac و IP لمضيفي الإرسال والاستقبال والمنافذ المستخدمة ووقت ظهور الحزمة.

تعرض المنطقة الوسطى محتويات الحزمة - بالنص الست عشري أو بالنص. في الحالة الأخيرة ، يتم استبدال الأحرف غير القابلة للطباعة بالنقاط. إذا تم تحديد عدة حزم في وقت واحد في المنطقة العلوية ، فستعرض النافذة الوسطى العدد الإجمالي للحزم المحددة ، وحجمها الإجمالي ، بالإضافة إلى الفاصل الزمني بين الحزمة الأولى والأخيرة.

تعرض النافذة السفلية معلومات تفصيلية مفككة حول الحزمة المحددة.

من خلال النقر على أحد الأزرار الثلاثة في الجزء الأيمن السفلي من النافذة ، يمكنك تحديد موضع نافذة فك التشفير: في الجزء السفلي ، أو المحاذاة إلى اليسار أو اليمين. ينتقل الزران الآخران تلقائيًا إلى آخر حزمة مستلمة ويحفظان الحزمة المحددة في المنطقة المرئية من القائمة.

تتيح لك قائمة السياق نسخ MAC و IP والحزم الكاملة إلى الحافظة ، وتعيين أسماء مستعارة ، وتطبيق مرشح سريع لتحديد الحزم المطلوبة ، وكذلك استخدام أدوات TCP Session Reconstruction ومولد الحزم.

تتيح لك أداة TCP Session Reconstruction عرض عملية الاتصال بين مضيفين عبر TCP. لجعل محتويات الجلسة تبدو أكثر قابلية للفهم ، تحتاج إلى تحديد "منطق العرض" المناسب. هذه الوظيفة مفيدة للغاية لاستعادة المعلومات النصية مثل HTML أو ASCII.

يمكن تصدير البيانات الناتجة كملف نصي أو RTF أو ملف ثنائي.

علامة التبويب "ملفات السجل"... هنا يمكنك تكوين الإعدادات لحفظ الحزم الملتقطة في ملف. يقوم CommView بحفظ ملفات السجل بتنسيق NCF الخاص به ؛ لعرضها ، يتم استخدام الأداة المساعدة المضمنة ، والتي يمكن تشغيلها من قائمة "ملف".

من الممكن تمكين الحفظ التلقائي للحزم التي تم اعتراضها عند وصولها ، وتسجيل جلسات HTTP بتنسيقات TXT و HTML ، وحفظ ملفات السجل وحذفها ودمجها وتقسيمها. ضع في اعتبارك أنه لا يتم حفظ الحزمة فور وصولها ، لذلك إذا قمت بعرض ملف السجل في الوقت الفعلي ، فمن المحتمل ألا يحتوي على أحدث الحزم. لكي يقوم البرنامج بإرسال المخزن المؤقت إلى ملف على الفور ، تحتاج إلى النقر فوق الزر "إنهاء الالتقاط".

في علامة التبويب "قواعد"يمكنك تعيين الشروط لاعتراض أو تجاهل الحزم.

لتسهيل اختيار الحزم المطلوبة وتحليلها ، يمكنك استخدام قواعد التصفية. سيساعد هذا أيضًا بشكل كبير في تقليل كمية موارد النظام المستخدمة بواسطة CommView.

لتمكين أي قاعدة ، تحتاج إلى تحديد القسم المناسب على الجانب الأيسر من النافذة. هناك سبعة أنواع من القواعد المتاحة: بسيطة - "البروتوكولات والاتجاه" ، و "عناوين Mac" ، و "عناوين IP" ، و "المنافذ" ، و "النص" ، و "علامات TCP" ، و "العملية" ، بالإضافة إلى القاعدة العالمية "الصيغ". لكل من القواعد البسيطة ، يمكنك تحديد معلمات فردية ، مثل اختيار الاتجاه أو البروتوكول. قاعدة الصيغة العامة هي آلية قوية ومرنة لإنشاء المرشحات باستخدام المنطق المنطقي. يمكن العثور على مرجع مفصل حول تركيبه.

فاتورة غير مدفوعة "تحذيرات"سيساعدك على تكوين إعدادات الإشعارات حول الأحداث المختلفة التي تحدث في قطاع الشبكة الذي تم فحصه.

تتيح لك علامة التبويب "التنبيهات" إنشاء قواعد التنبيه وتعديلها وحذفها وعرض الأحداث الحالية التي تتوافق مع هذه القواعد

لتعيين قاعدة تحذير ، بالنقر فوق الزر "إضافة ..." ، في النافذة التي تفتح ، حدد الشروط اللازمة ، عند ظهور الإشعار ، وكذلك طريقة إخطار المستخدم عن هذا.

يسمح لك CommView بتحديد الأنواع التالية من الأحداث المراقبة:

- "البحث عن حزمة" تطابق الصيغة المحددة. يتم وصف بناء جملة الصيغة بالتفصيل في دليل المستخدم ؛

- بايت في الثانية. سيتم تشغيل هذا التحذير عند تجاوز حمل الشبكة المحدد ؛

- حزم في الثانية. يتم تشغيله عند تجاوز المستوى المحدد لمعدل إرسال الحزم ؛

- البث في ثانية. نفس الشيء ، فقط لحزم البث ؛

- الإرسال المتعدد في الثانية هو نفسه لحزم الإرسال المتعدد.

- عنوان MAC غير معروف. يمكن استخدام هذا التحذير لاكتشاف اتصالات الأجهزة الجديدة أو غير المصرح بها بالشبكة عن طريق الإعداد المسبق لقائمة العناوين المعروفة باستخدام خيار "تكوين" ؛

- سيتم تشغيل تحذير "عنوان IP غير معروف" عند التقاط الحزم ذات المصدر أو عناوين IP الوجهة غير المعروفة. إذا حددت مسبقًا قائمة بالعناوين المعروفة ، فيمكنك استخدام هذا التنبيه لاكتشاف الاتصالات غير المصرح بها من خلال جدار الحماية الخاص بشركتك.

كومفييو لديه أداة تصور قوية لإحصاءات حركة المرور. لفتح نافذة الإحصائيات ، تحتاج إلى تحديد العنصر الذي يحمل نفس الاسم من قائمة "عرض".

نافذة الإحصائيات في الوضع "العام"

في هذه النافذة ، يمكنك عرض إحصائيات حركة مرور الشبكة: هنا يمكنك مشاهدة عدد الحزم في الثانية ، والبايت في الثانية ، وتوزيع Ethernet و IP والبروتوكولات الفرعية. يمكن نسخ المخططات إلى الحافظة ، مما سيساعدك إذا كنت بحاجة إلى إنشاء تقارير.

التوافر والتكلفة ومتطلبات النظام

الإصدار الحالي من البرنامج هو CommView 5.1. من موقع Tamosoft الإلكتروني ، من الممكن أن يتم تشغيله لمدة 30 يومًا.

يقدم المطور للمشترين خيارين للترخيص:

- تمنح رخصة المنزل (رخصة المنزل) ، التي تبلغ قيمتها 2000 روبل ، الحق في استخدام البرنامج في المنزل على أساس غير تجاري ، بينما يقتصر عدد المضيفين المتاحين للمراقبة على شبكتك المنزلية على خمسة. بموجب هذا النوع من الترخيص ، لا يُسمح بالعمل عن بُعد باستخدام العامل البعيد.

- توفر رخصة المؤسسة (الشركة ، التكلفة - 10000 روبل) الحق في الاستخدام التجاري وغير التجاري للبرنامج من قبل شخص واحد يستخدم البرنامج شخصيًا على جهاز واحد أو عدة أجهزة. يمكن أيضًا تثبيت البرنامج على محطة عمل واحدة واستخدامه من قبل عدة أشخاص ، ولكن ليس في وقت واحد.

يعمل التطبيق في أنظمة تشغيل Windows 98 / Me / NT / 2000 / XP / 2003. للعمل ، تحتاج إلى محول شبكة Ethernet أو Wireless Ethernet أو Token Ring مع دعم لمعيار NDIS 3.0 أو وحدة تحكم وصول عن بُعد قياسية.

الايجابيات:

- واجهة مترجمة

- نظام مساعدة ممتاز

- دعم لأنواع مختلفة من محولات الشبكة ؛

- أدوات متقدمة لتحليل الحزمة وتعريف البروتوكول ؛

- تصور الإحصاءات.

- نظام تحذير وظيفي.

سلبيات:

- تكلفة عالية جدا

- عدم وجود إعدادات مسبقة لقواعد وتحذيرات الاعتراض ؛

- آلية غير ملائمة لاختيار الحزمة في علامة التبويب "الحزم".

استنتاج

تجعل وظائفه الممتازة وواجهة المستخدم سهلة الاستخدام من CommView أداة لا غنى عنها لمسؤولي LAN ومقدمي خدمات الإنترنت والمستخدمين المنزليين. لقد سررت بنهج المطور الشامل في الترجمة الروسية للحزمة: تم تصميم كل من الواجهة والدليل المرجعي على مستوى عالٍ للغاية. الصورة معتمة إلى حد ما بسبب التكلفة العالية للبرنامج ، ولكن الإصدار التجريبي لمدة ثلاثين يومًا سيساعد المشتري المحتمل في اتخاذ قرار بشأن مدى استصواب شراء هذه الأداة.

أجهزة الكمبيوتر متصلة ببعضها البعض باستخدام شبكات خارجية أو داخلية. بفضل هذا ، يمكن للمستخدمين مشاركة المعلومات مع بعضهم البعض ، حتى من قارات مختلفة.

برنامج مراقبة حركة المرور المكتبية

بمساعدة ICS ، يمكنك بسهولة التحكم في محاسبة حركة المرور وتوزيعها بين المستخدمين ، والتأثير على القدرة على الاتصال بموارد الإنترنت وفقًا لتقديرك ، وضمان أمان شبكتك الداخلية.

برنامج مراقبة حركة المرور المدرسية

ICS هي بوابة إنترنت عالمية مع أدوات لحماية الشبكة التعليمية ، ومحاسبة حركة المرور ، والتحكم في الوصول ونشر البريد والوكيل وخوادم الملفات.

برنامج مراقبة حركة المرور المنزلية

ICS Lite هي بوابة إنترنت مجانية توفر جميع احتياجات العمل مع الإنترنت في المنزل. ICS Lite هو إصدار كامل الوظائف لخادم التحكم في الإنترنت ، والذي يتضمن ترخيصًا لـ 8 مستخدمين.

أنواع الشبكات

- المنزل - الجمع بين أجهزة الكمبيوتر في شقة أو منزل واحد.

- الشركة - قم بتوصيل آلات العمل الخاصة بالمؤسسة.

- الشبكات المحلية - غالبًا ما يكون لها بنية تحتية مغلقة.

- عالمي - قم بتوصيل مناطق بأكملها ويمكن أن تشمل الشبكات المحلية.

فوائد مثل هذا الاتصال هائلة: يتم توفير وقت المتخصصين ، وخفض فواتير المكالمات الهاتفية. ويمكن إبطال كل هذه الفوائد إذا لم يتم الاهتمام بالسلامة في الوقت المناسب.

الشركات التي ليست على دراية بمفهوم "التحكم في حركة المرور" تتكبد خسائر فادحة أو تقيد الوصول إلى المعلومات تمامًا. هناك طريقة أسهل لتوفير المال بأمان - برنامج لمراقبة حركة المرور في الشبكة المحلية.

تتبع حركة المرور

من المهم أن يعرف المدير ما يتم إنفاق أموال الشركة عليه. لذلك ، يشارك مسؤول النظام أيضًا في التحكم في حركة مرور الشبكة في المكتب. يتم جمع الإحصائيات ليس فقط بالحجم ، ولكن أيضًا من خلال محتوى المعلومات المرسلة.

لماذا تحتاج إلى التحكم في الشبكة المحلية؟ على الرغم من أن الإجابة على هذا السؤال واضحة ، إلا أن العديد من مسؤولي النظام لا يستطيعون تبرير الحاجة إلى التحكم في استهلاك حركة المرور على الإنترنت بشكل معقول.

فوائد للمدير

برنامج مراقبة حركة المرور:

- يحسن تشغيل الشبكة - نظرًا لتوفير وقت عمل المتخصصين ، تزداد إنتاجية العمل ؛

- يوضح توزيع حركة المرور من قبل المستخدمين - يجعل من الممكن معرفة من يحتاج إلى موارد الإنترنت ؛

- يعرض للأغراض التي تم إنفاق حركة المرور - يستبعد الوصول غير المناسب.

فوائد مسؤول النظام

تسمح مراقبة حركة المرور في الشبكة المحلية بما يلي:

- تقييد وصول المستخدمين إلى المعلومات غير المرغوب فيها ؛

- تلقي البيانات على الفور عن حجم حركة المرور - باستثناء ازدحام الشبكة ؛

- منع الفيروسات من دخول الشبكة وتحديد المخالفين للنظام الأمني.

خيارات تنفيذ التحكم

يمكن تنظيم التحكم في حركة مرور الإنترنت في شبكة الشركة بعدة طرق:

- شراء جدار حماية مع القدرة على التمييز بين حركة المرور.

- تكوين الخوادم الوكيلة بسائقي NAT مع وظائف محاسبة حركة المرور.

- استخدم أنواعًا مختلفة من الوظائف الإضافية.

فقط الحل الشامل يمكن أن يوفر أقصى قدر من الحماية. التحكم في الإنترنت يوفر الخادم تحكمًا كاملاً في حركة المرور ويوفر جميع الوظائف الضرورية. ICS هو موجه قائم على FreeBSD مزود بخادم وكيل مضمن.

مزايا ICS

- كشفت الدراسات الإحصائية أن الموظفين يقضون ثلث وقت عملهم على الإنترنت لأغراض شخصية. ستساعد بوابة الإنترنت الخاصة بـ ICS على منع الوصول غير المناسب.

- يتتبع نظام التحكم في حركة المرور أي أنظمة تشغيل للمستخدم.

- تقدم IKS إعدادات مرنة.

- يقوم بإنشاء تقارير مفصلة بشكل مناسب.

تحميل مجاني!

ابدأ الآن - قم بتنزيل الإصدار التجريبي من البرنامج لمراقبة حركة المرور على الإنترنت من موقعنا على الويب. يمكنك استخدام جميع وظائف حلنا بدون قيود لمدة 35 يومًا! بعد انتهاء فترة الاختبار ، ما عليك سوى شراء النسخة الكاملة عن طريق تقديم طلب أو الاتصال بمديرينا.

تحليل حركة مرور الشبكة

يعد تحليل حركة المرور إحدى طرق الحصول على كلمات المرور ومعرفات المستخدم على الإنترنت. يتم إجراء التحليل بمساعدة برنامج خاص - محلل حزم (sniffer) ، الذي يعترض جميع الحزم المرسلة عبر مقطع الشبكة ، ويميز بينها تلك التي يتم فيها إرسال معرف المستخدم وكلمة المرور الخاصة به.

في العديد من البروتوكولات ، يتم نقل البيانات في شكل مفتوح وغير مشفر. يسمح لك تحليل حركة مرور الشبكة باعتراض البيانات المرسلة عبر بروتوكولات FTP و TELNET (كلمات المرور ومعرفات المستخدم) ، HTTP (بروتوكول نقل النص التشعبي - بروتوكول نقل النص التشعبي - نقل النص التشعبي بين خادم WEB والمتصفح ، بما في ذلك تلك التي أدخلها المستخدم في النماذج على صفحات بيانات الويب) و SMTP و POP3 و IMAP و NNTP (البريد الإلكتروني والمؤتمرات) و IRC - محادثة ترحيل الإنترنت (المحادثات عبر الإنترنت والدردشة). يمكن استخدام هذا لاعتراض كلمات المرور للوصول إلى أنظمة البريد باستخدام واجهة الويب وأرقام بطاقات الائتمان عند العمل مع أنظمة التجارة الإلكترونية والمعلومات الشخصية المختلفة ، والتي يكون الكشف عنها غير مرغوب فيه.

حاليًا ، تم تطوير العديد من بروتوكولات التبادل لحماية اتصال الشبكة وتشفير حركة المرور. لسوء الحظ ، لم يتم استبدال البروتوكولات القديمة بعد ولم تصبح المعيار لكل مستخدم. إلى حد ما ، تم منع انتشارهم من خلال القيود الحالية المفروضة على تصدير التشفير القوي في عدد من البلدان. لهذا السبب ، لم تكن تطبيقات هذه البروتوكولات مضمنة في البرنامج ، أو تم إضعافها بشكل كبير (كان الحد الأقصى لطول المفتاح محدودًا) ، مما أدى إلى عدم جدواها العملية ، حيث يمكن كسر الشفرات في وقت معقول.

يتيح لك تحليل حركة مرور الشبكة:

- 1. أولاً ، دراسة منطق عملية الطائرة الموزعة ، أي الحصول على مراسلات فردية بين الأحداث التي تحدث في النظام والأوامر المرسلة إلى بعضها البعض بواسطة كائناتها في وقت ظهور هذه الأحداث ( إذا قمنا برسم تشابه إضافي مع مجموعة أدوات الهاكر ، فإن تحليل حركة المرور في هذه الحالة ، يحل محل التتبع). يتم تحقيق ذلك عن طريق اعتراض وتحليل حزم الحركة في طبقة الارتباط. تسمح معرفة منطق تشغيل التيار المتردد الموزع عمليًا بمحاكاة وتنفيذ هجمات نموذجية عن بُعد ، كما هو موضح في الفقرات التالية على مثال مكيف موزع محدد.

- 2. ثانيًا ، يتيح تحليل حركة مرور الشبكة اعتراض تدفق البيانات المتبادلة بين كائنات الطائرات الموزعة. وبالتالي ، فإن الهجوم عن بعد من هذا النوع يتمثل في الحصول على وصول غير مصرح به إلى المعلومات المتبادلة بين اثنين من المشتركين في الشبكة في موقع بعيد. لاحظ أنه لا توجد إمكانية لتعديل حركة المرور والتحليل نفسه ممكن فقط داخل قطاع شبكة واحد. مثال على المعلومات التي تم اعتراضها باستخدام هذا الهجوم عن بعد النموذجي هو اسم المستخدم وكلمة المرور المرسلة بدون تشفير عبر الشبكة.

بحكم طبيعة التأثير ، يعد تحليل حركة مرور الشبكة تأثيرًا سلبيًا. يؤدي تنفيذ هذا الهجوم بدون ملاحظات إلى انتهاك سرية المعلومات داخل جزء شبكة واحد في طبقة ارتباط OSI. وفي نفس الوقت ، فإن البداية من الهجوم غير مشروط بالنسبة لهدف الهجوم.

استبدال كائن موثوق به أو موضوع طائرة موزعة

تتمثل إحدى المشكلات الأمنية للطائرة الموزعة في عدم كفاية تحديد الهوية والمصادقة على الأشياء البعيدة. تكمن الصعوبة الرئيسية في تنفيذ تحديد لا لبس فيه للرسائل المنقولة بين الموضوعات وكائنات التفاعل. عادة ، في الطائرات الموزعة ، يتم حل هذه المشكلة على النحو التالي: في عملية إنشاء قناة افتراضية ، تتبادل كائنات DCS معلومات معينة تحدد هذه القناة بشكل فريد. يشار إلى هذا التبادل عادة باسم "المصافحة". ومع ذلك ، نلاحظ أنه لا يتم دائمًا إنشاء قناة افتراضية لتوصيل كائنين عن بُعد في شبكة WAN. تُظهر الممارسة أنه في كثير من الأحيان ، خاصة بالنسبة لرسائل الخدمة (على سبيل المثال ، من أجهزة التوجيه) ، يتم استخدام إرسال الرسائل الفردية التي لا تتطلب تأكيدًا.

كما تعلم ، لعنونة الرسائل في الطائرات الموزعة ، يتم استخدام عنوان الشبكة ، والذي يكون فريدًا لكل كائن في النظام (في طبقة ارتباط البيانات لنموذج OSI ، هذا هو عنوان جهاز محول الشبكة ، على الشبكة المستوى ، يتم تحديد العنوان اعتمادًا على بروتوكول طبقة الشبكة المستخدم (على سبيل المثال ، IP يمكن أيضًا استخدام عنوان الشبكة لتحديد كائنات طائرة موزعة. ومع ذلك ، فإن عنوان الشبكة مزيف تمامًا وبالتالي من غير المقبول استخدامه باعتبارها الوسيلة الوحيدة لتحديد الأشياء.

في حالة استخدام AC الموزع خوارزميات غير مستقرة لتحديد الكائنات البعيدة ، فمن الممكن حدوث هجوم نموذجي عن بُعد ، والذي يتكون من إرسال الرسائل عبر قنوات الاتصال نيابة عن كائن أو موضوع تعسفي لـ DCS. في الوقت نفسه ، هناك نوعان من هذا الهجوم عن بعد النموذجي:

- هجوم عند تعيين القناة الافتراضية ،

- · هجوم بدون قناة افتراضية راسخة.

في حالة وجود اتصال افتراضي تم إنشاؤه ، سيتألف الهجوم من تعيين حقوق موضوع تفاعل موثوق به مرتبط قانونًا بكائن النظام ، مما سيسمح للمهاجم بإجراء جلسة مع كائن النظام الموزع نيابة عن موضوع موثوق به. عادةً ما يتمثل تنفيذ الهجمات عن بُعد من هذا النوع في نقل حزم التبادل من الكائن المهاجم إلى هدف الهجوم نيابة عن موضوع التفاعل الموثوق به (في هذه الحالة ، سيرى النظام الرسائل المرسلة على أنها صحيحة). لتنفيذ هجوم من هذا النوع ، من الضروري التغلب على نظام تحديد هوية الرسالة والتوثيق ، والذي ، من حيث المبدأ ، يمكن أن يستخدم المجموع الاختباري المحسوب باستخدام مفتاح عمومي يتم إنشاؤه ديناميكيًا أثناء إنشاء القناة ، وعدادات الحزم العشوائية متعددة البتات وعناوين الشبكة من المحطات. ومع ذلك ، في الممارسة العملية ، على سبيل المثال ، في OS Novell NetWare 3.12-4.1 يتم استخدام عدادات 8 بت لتحديد حزم التبادل - رقم القناة ورقم الحزمة ؛ يستخدم TCP عدادات 32 بت للتعريف.

كما هو مذكور أعلاه ، بالنسبة لرسائل الخدمة في الطائرات الموزعة ، غالبًا ما يتم استخدام إرسال الرسائل الفردية التي لا تتطلب تأكيدًا ، أي أن إنشاء اتصال افتراضي غير مطلوب. يتكون الهجوم بدون اتصال افتراضي قائم من إرسال رسائل الخدمة نيابة عن أجهزة التحكم في الشبكة ، على سبيل المثال ، نيابة عن أجهزة التوجيه.

من الواضح ، في هذه الحالة ، لتحديد الحزم ، من الممكن فقط استخدام مفاتيح ثابتة محددة مسبقًا ، وهو أمر غير مريح إلى حد ما ويتطلب نظام إدارة مفاتيح معقدًا. ومع ذلك ، إذا تم التخلي عن مثل هذا النظام ، فلن يكون تحديد الحزم بدون قناة افتراضية ثابتة ممكنًا إلا من خلال عنوان شبكة المرسل ، والذي يسهل تزويره.

يمكن أن يؤدي إرسال رسائل تحكم خاطئة إلى اضطرابات خطيرة في الطائرة الموزعة (على سبيل المثال ، إلى تغيير في تكوينها). يعتمد الهجوم النموذجي عن بُعد الذي يستخدم الانتحال على الفكرة الموصوفة.

يعد استبدال كائن موثوق به من DCS تأثيرًا نشطًا يتم إجراؤه من أجل انتهاك سرية وسلامة المعلومات ، عند حدوث حدث معين على الكائن المهاجم. مع التغذية الراجعة وبدون ردود الفعل على الكائن المهاجم ويتم تنفيذه على طبقات الشبكة والنقل الخاصة بنموذج OSI.

تنفيذ كائن زائف في طائرة موزعة باستخدام أوجه القصور في خوارزميات البحث عن بعد

في الشبكة الموزعة ، غالبًا ما يتضح أن الكائنات البعيدة لا تحتوي في البداية على المعلومات اللازمة لمعالجة الرسائل. عادةً ما تكون هذه المعلومات عبارة عن أجهزة (عنوان محول الشبكة) وعناوين منطقية (عنوان IP ، على سبيل المثال) لكائنات WAN. للحصول على هذه المعلومات في الطائرات الموزعة ، يتم استخدام خوارزميات مختلفة للبحث عن بعد ، والتي تتكون من إرسال نوع خاص من استعلامات البحث عبر الشبكة وانتظار الإجابات على استعلام بالمعلومات المطلوبة. بعد تلقي الرد على الطلب ، يكون لدى الشخص الطالب لـ RCS جميع البيانات اللازمة للعنونة. بناءً على المعلومات الواردة من الرد حول الكائن المطلوب ، يبدأ الموضوع الطالب لـ RVS في معالجته. ومن الأمثلة على مثل هذه الاستعلامات التي تستند إليها خوارزميات البحث عن بُعد استعلام SAP في Novell NetWare OS ، واستعلام ARP و DNS على الإنترنت.

في حالة استخدام آليات البحث عن بعد للطائرات الموزعة ، فمن الممكن اعتراض الطلب المرسل على الكائن المهاجم وإرسال رد خاطئ عليه ، حيث تحدد البيانات التي سيؤدي استخدامها إلى معالجة المهاجم كاذبة. مفعول. في المستقبل ، سيمر التدفق الكامل للمعلومات بين الموضوع وكائن التفاعل عبر الكائن الخاطئ لنظام التحكم عن بعد.

هناك خيار آخر لإدخال كائن خاطئ في DCS يستفيد من أوجه القصور في خوارزمية البحث عن بُعد ويتكون من إرسال استجابة خاطئة معدة مسبقًا بشكل دوري إلى الكائن المهاجم دون تلقي طلب بحث. في الواقع ، من أجل إرسال رد خاطئ ، لا يتعين على المهاجم دائمًا انتظار تلقي طلب (قد لا يكون لديه ، من حيث المبدأ ، مثل هذه الإمكانية لاعتراض الطلب). في هذه الحالة ، يمكن للمهاجم استفزاز الكائن المهاجم لإرسال طلب بحث ، وبعد ذلك سيكون رده الخاطئ ناجحًا على الفور. يعتبر هذا الهجوم عن بعد نموذجيًا للغاية بالنسبة للشبكات العالمية ، عندما لا يتمكن المهاجم ببساطة من اعتراض طلب البحث بسبب موقعه في جزء مختلف عن هدف الهجوم.

الهدف الخاطئ لـ DCS هو تأثير نشط يتم ارتكابه بهدف انتهاك سرية وسلامة المعلومات ، والذي يمكن أن يكون هجومًا بناءً على طلب من الكائن المهاجم ، فضلاً عن هجوم غير مشروط. هذا الهجوم عن بعد هو داخل المقطع وبين المقطع ، وله تغذية مرتدة مع الكائن المهاجم ويتم تنفيذه على مستوى القناة والتطبيق لنموذج OSI.

استخدام جسم مزيف لتنظيم هجوم عن بعد على طائرة موزعة

بعد أن اكتسب السيطرة على تدفق المعلومات بين الكائنات ، يمكن للكائن الخاطئ لـ DCS أن يطبق طرقًا مختلفة للتأثير على المعلومات التي تم اعتراضها. نظرًا لحقيقة أن إدخال كائن مزيف في AC موزع هو هدف العديد من الهجمات عن بُعد ويشكل تهديدًا خطيرًا لأمن DCS ككل ، ستناقش الفقرات التالية بالتفصيل طرق التأثير على المعلومات التي تم اعتراضها بواسطة كائن مزيف.

اختيار تدفق المعلومات وتخزينها على كائن RVS خاطئ

أحد الهجمات التي يمكن أن ينفذها كائن DCS الزائف هو اعتراض المعلومات المنقولة بين الموضوع والهدف من التفاعل. من المهم ملاحظة أن حقيقة اعتراض المعلومات (الملفات ، على سبيل المثال) ممكنة بسبب حقيقة أنه عند إجراء بعض العمليات على الملفات (القراءة والنسخ وما إلى ذلك) ، يتم نقل محتويات هذه الملفات عبر الشبكة ، مما يعني أنهم وصلوا إلى كائن مزيف ... إن أبسط طريقة لتنفيذ الاعتراض هي حفظ جميع حزم التبادل التي يتلقاها الكائن الخاطئ في ملف.

ومع ذلك ، تبين أن طريقة اعتراض المعلومات هذه غير كافية بالمعلومات. هذا يرجع إلى حقيقة أنه في حزم التبادل ، بالإضافة إلى حقول البيانات ، هناك حقول خدمة لا تهم المهاجم مباشرة في هذه الحالة. وبالتالي ، من أجل الحصول على ملف تم إرساله مباشرة ، من الضروري إجراء تحليل دلالي ديناميكي لتدفق المعلومات على كائن خاطئ لاختياره.

تعديل المعلومات

تتمثل إحدى ميزات أي نظام تأثير ، مبني على مبدأ الشيء الخاطئ ، في قدرته على تعديل المعلومات التي يتم اعتراضها. وتجدر الإشارة بشكل خاص إلى أن هذه إحدى الطرق التي تسمح لك بتعديل تدفق المعلومات برمجيًا بين كائنات DCS من كائن آخر. في الواقع ، لتنفيذ اعتراض المعلومات في الشبكة ، ليس من الضروري مهاجمة الطائرات الموزعة وفقًا لمخطط "الكائن الخاطئ". سيكون الهجوم الذي يحلل حركة مرور الشبكة ويسمح لك باستلام جميع الحزم التي تمر عبر قناة الاتصال أكثر فاعلية ، ولكن على عكس الهجوم عن بُعد باستخدام مخطط "الكائن الخاطئ" ، فهو غير قادر على تعديل المعلومات.

- · تعديل البيانات المرسلة.

- · تعديل الكود المرسل.

إحدى الوظائف التي يمكن أن يمتلكها نظام التأثير ، المبني على مبدأ "الكائن الخاطئ" ، هو تعديل البيانات المرسلة. نتيجة لاختيار تدفق المعلومات التي تم اعتراضها وتحليلها ، يمكن للنظام التعرف على نوع الملفات المرسلة (القابلة للتنفيذ أو النص). وفقًا لذلك ، إذا تم العثور على ملف نصي أو ملف بيانات ، يصبح من الممكن تعديل البيانات التي تمر عبر الكائن الخاطئ. تشكل هذه الميزة تهديدًا خاصًا لشبكات معالجة المعلومات السرية.

نوع آخر من التعديل يمكن أن يكون تعديل الشفرة المرسلة. يمكن للكائن الخاطئ ، بإجراء تحليل دلالي للمعلومات التي تمر عبره ، استخراج الكود القابل للتنفيذ من تدفق البيانات. من المبادئ المعروفة في بنية نيومان أنه لا يوجد تمييز بين البيانات والأوامر. لذلك ، من أجل تحديد ما يتم نقله عبر الشبكة - رمز أو بيانات ، من الضروري استخدام ميزات معينة متأصلة في تنفيذ تبادل الشبكة في طائرة موزعة معينة أو بعض الميزات المتأصلة في أنواع معينة من الملفات القابلة للتنفيذ في محلي معين نظام التشغيل.

يبدو من الممكن التمييز بين نوعين من تعديل الكود يختلفان في الغرض:

- · إدخال RPS (البرمجيات المدمرة) ؛

- · تغيير منطق الملف القابل للتنفيذ. في الحالة الأولى ، عند تقديم RPM ، يتم تعديل الملف القابل للتنفيذ باستخدام تقنية فيروسية: تتم إضافة جسم RPM إلى الملف القابل للتنفيذ بإحدى الطرق المعروفة ، ويتم تغيير نقطة الإدخال بإحدى الطرق المعروفة بحيث يشير إلى بداية رمز RPM المضمّن. الطريقة الموصوفة ، من حيث المبدأ ، لا تختلف عن الإصابة القياسية لملف قابل للتنفيذ بفيروس ، باستثناء أن الملف كان مصابًا بفيروس أو RPS في وقت نقله عبر الشبكة! هذا ممكن فقط عند استخدام نظام تأثير مبني على مبدأ "الشيء الخاطئ". لا يهم النوع المحدد من RPS وأهدافه وأهدافه في هذه الحالة ، ولكن يمكنك التفكير ، على سبيل المثال ، في خيار استخدام كائن خاطئ لإنشاء دودة شبكة - وهو الأكثر صعوبة من الناحية العملية للتأثير على الشبكات عن بُعد ، أو استخدامها شبكة الجواسيس باعتبارها RPS.

في الحالة الثانية ، يتم تعديل الكود القابل للتنفيذ لتغيير منطق عملها. يتطلب هذا التأثير دراسة أولية لتشغيل الملف القابل للتنفيذ ، وإذا تم تنفيذه ، يمكن أن يؤدي إلى نتائج غير متوقعة. على سبيل المثال ، عند تشغيل برنامج تعريف مستخدم قاعدة بيانات موزعة على خادم (على سبيل المثال ، في Novell NetWare OS) ، يمكن لكائن خاطئ تعديل رمز هذا البرنامج بطريقة يمكن من خلالها تسجيل الدخول بدون كلمة مرور لقاعدة البيانات بأعلى الامتيازات.

استبدال المعلومات

لا يسمح الكائن الخاطئ بالتعديل فحسب ، بل يسمح أيضًا باستبدال المعلومات التي تم اعتراضها. إذا أدى تعديل المعلومات إلى تشويهها الجزئي ، فإن الاستبدال - لتغييرها بالكامل.

عندما يحدث حدث معين يتحكم فيه كائن خاطئ في الشبكة ، يتم إرسال معلومات مضللة معدة مسبقًا إلى أحد المشاركين في التبادل. علاوة على ذلك ، يمكن اعتبار مثل هذه المعلومات الخاطئة ، اعتمادًا على الحدث الذي تتم مراقبته ، إما على أنها رمز قابل للتنفيذ أو كبيانات. فكر في مثال على هذا النوع من المعلومات الخاطئة.

افترض أن الكائن الوهمي يراقب الحدث الذي يتصل به المستخدم بالخادم. في هذه الحالة ، ينتظر ، على سبيل المثال ، تشغيل برنامج تسجيل الدخول المقابل. إذا كان هذا البرنامج على الخادم ، فعند بدء تشغيله ، يتم نقل الملف القابل للتنفيذ إلى محطة العمل. بدلاً من تنفيذ هذا الإجراء ، يرسل الكائن المزيف إلى محطة العمل رمز برنامج خاص مكتوب مسبقًا - خاطف كلمات المرور. يقوم هذا البرنامج بصريًا بتنفيذ نفس الإجراءات مثل برنامج تسجيل الدخول الحقيقي ، على سبيل المثال ، طلب اسم مستخدم وكلمة مرور ، وبعد ذلك يتم إرسال المعلومات المستلمة إلى كائن مزيف ، وتظهر للمستخدم رسالة خطأ. في هذه الحالة ، فإن المستخدم ، مع الأخذ في الاعتبار أنه أدخل كلمة المرور بشكل غير صحيح (لا يتم عرض كلمة المرور عادةً على الشاشة) ، سيبدأ مرة أخرى تشغيل البرنامج للاتصال بالنظام (هذه المرة هو الحقيقي) وسيحصل على حق الوصول في المرة الثانية . نتيجة هذا الهجوم هي اسم المستخدم وكلمة المرور المخزنين على الكائن المزيف.

الحرمان من الخدمة

تتمثل إحدى المهام الرئيسية المعينة لنظام تشغيل الشبكة الذي يعمل على كل كائن من كائنات الطائرات الموزعة في توفير وصول موثوق به عن بُعد من أي كائن شبكة إلى هذا الكائن. في الحالة العامة ، في AC الموزع ، يجب أن يكون كل موضوع من عناصر النظام قادرًا على الاتصال بأي كائن من DCS والحصول ، وفقًا لحقوقهم ، على الوصول عن بُعد إلى موارده. عادة ، في شبكات الكمبيوتر ، يتم تنفيذ القدرة على توفير الوصول عن بعد على النحو التالي: يتم تشغيل عدد من برامج الخادم (على سبيل المثال ، خادم FTP ، خادم WWW ، وما إلى ذلك) في منشأة WAN في نظام تشغيل شبكة لتوفير الوصول عن بعد لموارد هذا المرفق. تعد برامج الخادم هذه جزءًا من خدمات الاتصالات لتوفير الوصول عن بُعد. تتمثل مهمة الخادم في الانتظار باستمرار لطلب اتصال من كائن بعيد موجود في ذاكرة نظام التشغيل لكائن DCS. في حالة تلقي مثل هذا الطلب ، يجب على الخادم ، إن أمكن ، إرسال رد على الكائن الطالب ، حيث يتم إما السماح بالاتصال أو عدمه (يتم وصف الاتصال بالخادم بشكل خاص بشكل تخطيطي للغاية ، نظرًا لأن التفاصيل لا تهم في اللحظة). يتم استخدام مخطط مماثل لإنشاء قناة اتصال افتراضية ، تتفاعل من خلالها كائنات DCS عادةً. في هذه الحالة ، تقوم نواة نظام تشغيل الشبكة بمعالجة الطلبات مباشرة لإنشاء قناة افتراضية (VC) قادمة من الخارج وترسلها وفقًا لمعرف الطلب (المنفذ أو المقبس) إلى عملية التطبيق ، وهو الخادم المقابل.

من الواضح أن نظام تشغيل الشبكة قادر فقط على امتلاك عدد محدود من الاتصالات الافتراضية المفتوحة والاستجابة لعدد محدود فقط من الطلبات. تعتمد هذه القيود على معلمات مختلفة للنظام ككل ، وأهمها سرعة الكمبيوتر ومقدار ذاكرة الوصول العشوائي وعرض النطاق الترددي لقناة الاتصال (كلما كانت أعلى ، زاد عدد الطلبات الممكنة لكل وحدة زمنية ).

المشكلة الرئيسية هي أنه في حالة عدم وجود معلومات أساسية ثابتة في DCS ، لا يمكن تحديد الطلب إلا من خلال عنوان المرسل. إذا كانت الطائرة الموزعة لا توفر وسائل لمصادقة عنوان المرسل ، أي أن البنية التحتية لـ DCS تسمح بإرسال عدد لا حصر له من طلبات الاتصال المجهولة نيابة عن كائنات أخرى من أحد عناصر النظام إلى كائن آخر في النظام ، ثم في هذه الحالة هجوم نموذجي عن بعد "رفض الخدمة". نتيجة استخدام هذا الهجوم عن بعد هو انتهاك لقابلية تشغيل خدمة الوصول عن بعد المقابلة في الكائن المهاجم ، أي استحالة الوصول عن بُعد من كائنات DCS الأخرى - رفض الخدمة!

النوع الثاني من هذا الهجوم عن بعد النموذجي يتمثل في إرسال العديد من الطلبات إلى الكائن المهاجم من عنوان واحد كما تسمح به حركة المرور ("توجيه" الطلبات). في هذه الحالة ، إذا لم ينص النظام على قواعد تحد من عدد الطلبات المستلمة من كائن واحد (عنوان) لكل وحدة زمنية ، فقد تكون نتيجة هذا الهجوم تجاوزًا لقائمة انتظار الطلبات وفشل أحد الاتصالات الخدمات ، أو إيقاف تشغيل الكمبيوتر بالكامل بسبب عدم قدرة النظام على فعل أي شيء بخلاف معالجة الطلبات.

والنوع الأخير والثالث من هجمات رفض الخدمة هو إرسال طلب غير صحيح ومختار خصيصًا للكائن المهاجم. في هذه الحالة ، إذا كانت هناك أخطاء في النظام البعيد ، فمن الممكن أن حلقات إجراء معالجة الطلب ، تجاوز سعة المخزن المؤقت ، متبوعًا بتجميد النظام ، إلخ.

هجوم رفض الخدمة النموذجي عن بُعد هو تدخل نشط يهدف إلى تعطيل أداء النظام ، بشكل غير مشروط بالنسبة إلى هدف الهجوم. هذا التحرك العاجل هو تأثير أحادي الاتجاه ، بين المقطع وداخل المقطع على حد سواء ، يتم تنفيذه على مستويات النقل والتطبيق لنموذج OSI.

شبكة حماية كلمة المرور المرورية

استنشاق الحزم هو مصطلح عام يشير إلى فن تحليل حركة مرور الشبكة. خلافًا للاعتقاد الشائع ، لا تنتقل أشياء مثل رسائل البريد الإلكتروني وصفحات الويب عبر الإنترنت في قطعة واحدة. يتم تقسيمها إلى آلاف حزم البيانات الصغيرة ويتم إرسالها عبر الإنترنت بهذه الطريقة. في هذه المقالة ، سنلقي نظرة على أفضل أدوات تحليل الشبكات المجانية ومتشمم الحزم.

هناك العديد من الأدوات المساعدة التي تجمع حركة مرور الشبكة ، ومعظمها يستخدم pcap (على أنظمة شبيهة بنظام Unix) أو libcap (على Windows) كنواة خاصة بهم. هناك نوع آخر من الأدوات المساعدة يساعد في تحليل هذه البيانات ، لأنه حتى كمية صغيرة من حركة المرور يمكن أن تولد آلاف الحزم التي يصعب التنقل فيها. تختلف جميع هذه الأدوات تقريبًا قليلاً عن بعضها البعض في جمع البيانات ، وتكمن الاختلافات الرئيسية في كيفية تحليلها للبيانات.

يتطلب تحليل حركة مرور الشبكة فهمًا لكيفية عمل الشبكة. لا توجد أداة تحل بطريقة سحرية محل معرفة المحلل بأساسيات الشبكات ، مثل مصافحة TCP ثلاثية الاتجاهات ، والتي تُستخدم لبدء اتصال بين جهازين. يحتاج المحللون أيضًا إلى بعض الفهم لأنواع حركة مرور الشبكة على شبكة تعمل بشكل جيد ، مثل ARP و DHCP. هذه المعرفة مهمة لأن الأدوات التحليلية ستوضح لك ببساطة ما تطلب منهم القيام به. الأمر متروك لك فيما تطلبه. إذا كنت لا تعرف كيف تبدو شبكتك عادةً ، فقد يكون من الصعب معرفة أنك قد وجدت ما تحتاجه في مجموعة الحزم التي جمعتها.

أفضل متشممي الحزم ومحللي الشبكة

أدوات صناعية

لنبدأ من الأعلى ونعمل في طريقنا إلى الأساسيات. إذا كنت تتعامل مع شبكات على مستوى المؤسسة ، فأنت بحاجة إلى سلاح كبير. بينما يعتمد كل شيء تقريبًا على tcpdump (المزيد عن ذلك لاحقًا) ، يمكن للأدوات على مستوى المؤسسة حل بعض المشكلات المعقدة ، مثل ربط حركة المرور من خوادم متعددة ، وتوفير استعلامات ذكية لتحديد المشكلات ، وتنبيه الاستثناءات ، وإنشاء رسوم بيانية جيدة يطلبها الرؤساء دائمًا ....

يتم توجيه أدوات المؤسسة عمومًا نحو تدفق حركة مرور الشبكة بدلاً من تقييم محتوى الحزمة. أعني بهذا أن الشاغل الرئيسي لمعظم مسؤولي النظام في المؤسسة هو التأكد من أن الشبكة لا تعاني من اختناقات في الأداء. عند حدوث مثل هذه الاختناقات ، يكون الهدف عادةً هو تحديد ما إذا كانت المشكلة ناتجة عن الشبكة أو أحد التطبيقات الموجودة على الشبكة. من ناحية أخرى ، يمكن لهذه الأدوات عادةً التعامل مع الكثير من حركة المرور بحيث يمكنها المساعدة في التنبؤ بموعد تحميل جزء من الشبكة بالكامل ، وهي نقطة مهمة في إدارة النطاق الترددي للشبكة.

إنها مجموعة كبيرة جدًا من أدوات إدارة تكنولوجيا المعلومات. في هذه المقالة ، تعد الأداة المساعدة Deep Packet Inspection and Analysis أكثر ملاءمة ، وهي جزء لا يتجزأ منها. يعد جمع حركة مرور الشبكة أمرًا بسيطًا جدًا. باستخدام أدوات مثل WireShark ، لا يمثل التحليل الأساسي مشكلة أيضًا. لكن الوضع ليس دائمًا واضحًا تمامًا. في شبكة مزدحمة للغاية ، قد يكون من الصعب تحديد أشياء بسيطة جدًا مثل:

ما هو التطبيق الموجود على الشبكة الذي يولد هذه الحركة؟

- إذا كان التطبيق معروفًا (على سبيل المثال ، متصفح ويب) حيث يقضي مستخدموه معظم وقتهم؟

- ما هي الاتصالات الأطول وتزيد من الحمل على الشبكة؟

تستخدم معظم أجهزة الشبكة البيانات الوصفية لكل حزمة للتأكد من انتقال الحزمة إلى حيث تريد. محتويات الحزمة غير معروفة لجهاز الشبكة. الفحص العميق للحزم مسألة أخرى ؛ هذا يعني أنه تم فحص المحتويات الفعلية للعبوة. بهذه الطريقة ، يمكنك اكتشاف معلومات الشبكة الهامة التي لا يمكن الحصول عليها من البيانات الوصفية. يمكن لأدوات مثل تلك التي توفرها SolarWinds أن توفر بيانات ذات مغزى أكثر من مجرد تدفق حركة المرور.

تشمل التقنيات الأخرى لإدارة الشبكات كثيفة البيانات NetFlow و sFlow. ولكل منها نقاط القوة والضعف الخاصة بها،

يمكنك قراءة المزيد عن NetFlow و sFlow.

يعد تحليل الشبكة بشكل عام موضوعًا متقدمًا يعتمد على المعرفة المكتسبة وعلى أساس الخبرة العملية. من الممكن تدريب شخص لديه معرفة تفصيلية بحزم الشبكة ، ولكن إذا لم يكن هذا الشخص لديه معرفة بالشبكة نفسها ، وليس لديه خبرة في اكتشاف الحالات الشاذة ، فلن يقوم بعمل جيد. يجب استخدام الأدوات الموضحة في هذه المقالة من قبل مسؤولي الشبكة ذوي الخبرة الذين يعرفون ما يريدون ولكنهم غير متأكدين من الأداة المساعدة الأفضل. يمكن أيضًا استخدامها من قبل مسؤولي النظام الأقل خبرة لاكتساب خبرة الشبكات اليومية.

أساسيات

الأداة الرئيسية لتجميع حركة مرور الشبكة هي

إنه تطبيق مفتوح المصدر يتم تثبيته على جميع أنظمة التشغيل الشبيهة بـ Unix تقريبًا. Tcpdump هي أداة مساعدة ممتازة لجمع البيانات تحتوي على لغة ترشيح معقدة للغاية. من المهم معرفة كيفية تصفية البيانات أثناء جمعها بحيث ينتهي بك الأمر بمجموعة بيانات عادية لتحليلها. يمكن أن يؤدي التقاط جميع البيانات من جهاز الشبكة ، حتى على شبكة مشغولة بشكل معتدل ، إلى توليد الكثير من البيانات التي سيكون من الصعب للغاية تحليلها.

في بعض الحالات النادرة ، يكفي طباعة بيانات tcpdump الملتقطة مباشرة على الشاشة للعثور على ما تحتاجه. على سبيل المثال ، أثناء كتابة هذا المقال ، جمعت حركة المرور ولاحظت أن جهازي يرسل حركة مرور إلى عنوان IP لا أعرفه. اتضح أن جهازي كان يرسل البيانات إلى عنوان IP الخاص بـ google 172.217.11.142. نظرًا لعدم وجود أي من منتجات Google ، ولم يكن لدي Gmail مفتوحًا ، لم أكن أعرف سبب حدوث ذلك. لقد راجعت نظامي ووجدت ما يلي:

[~] $ ps -ef | grep google user 1985 1881 0 10:16؟ 00:00:00 / opt / google / chrome / chrome --type = service

اتضح أنه حتى في حالة تعطل Chrome ، فإنه يظل يعمل كخدمة. لم أكن لألاحظ هذا بدون تحليل الحزمة. اعترضت بضع حزم بيانات أخرى ، لكن هذه المرة أعطيت tcpdump مهمة لكتابة البيانات إلى ملف ، ثم فتحته في Wireshark (المزيد حول هذا لاحقًا). هذه الإدخالات هي:

Tcpdump هي أداة مفضلة لمسؤولي النظام لأنها أداة مساعدة لسطر الأوامر. لا يلزم وجود واجهة رسومية لتشغيل tcpdump. بالنسبة لخوادم الإنتاج ، تعتبر الواجهة الرسومية ضارة إلى حد ما ، حيث إنها تستهلك موارد النظام ، لذلك يفضل استخدام برامج سطر الأوامر. مثل العديد من المرافق الحديثة ، يحتوي tcpdump على لغة غنية ومعقدة للغاية تستغرق بعض الوقت لإتقانها. تتضمن بعض الأوامر الأساسية تحديد واجهة شبكة لجمع البيانات وكتابة تلك البيانات في ملف بحيث يمكن تصديرها للتحليل في مكان آخر. يتم استخدام المفاتيح -i و -w لهذا الغرض.

# tcpdump -i eth0 -w tcpdump_packets tcpdump: الاستماع على eth0 ، نوع الارتباط EN10 ميجابايت (إيثرنت) ، حجم الالتقاط 262144 بايت ^ تم التقاط حزم C51

يقوم هذا الأمر بإنشاء ملف بالبيانات الملتقطة:

ملف tcpdump_packets tcpdump_packets: ملف التقاط tcpdump (القليل من Endian) - الإصدار 2.4 (Ethernet ، طول الالتقاط 262144)

المعيار لهذه الملفات هو تنسيق pcap. إنه ليس نصًا ، لذلك لا يمكن تحليله إلا من خلال البرامج التي تفهم هذا التنسيق.

3. Windump

ينتهي الأمر بمعظم الأدوات المساعدة مفتوحة المصدر المفيدة إلى استنساخها في أنظمة تشغيل أخرى. عندما يحدث هذا ، يُقال إن التطبيق قد تم ترحيله. Windump هو منفذ tcpdump ويتصرف بطريقة مشابهة جدًا.

يتمثل الاختلاف الأكثر أهمية بين Windump و tcpdump في أن Windump يحتاج إلى تثبيت مكتبة Winpcap قبل تشغيل Windump. على الرغم من أن كل من Windump و Winpcap يتم توفيرهما بواسطة نفس المشرف ، إلا أنه يجب تنزيلهما بشكل منفصل.

Winpcap هي مكتبة يجب تثبيتها مسبقًا. لكن Windump هو ملف exe لا يحتاج إلى التثبيت ، لذا يمكنك تشغيله فقط. يجب أن يؤخذ هذا في الاعتبار إذا كنت تستخدم شبكة Windows. لا تحتاج إلى تثبيت Windump على كل جهاز حيث يمكنك فقط نسخه حسب الحاجة ، ولكنك ستحتاج إلى Winpcap لدعم Windup.

كما هو الحال مع tcpdump ، يمكن لـ Windump عرض بيانات الشبكة للتحليل والتصفية بنفس الطريقة وكتابة البيانات إلى ملف pcap لتحليلها لاحقًا.

4. Wireshark

Wireshark هي الأداة التالية الأكثر شهرة في مجموعة sysadmin. لا يسمح لك فقط بالتقاط البيانات ، ولكنه يوفر أيضًا بعض أدوات التحليل المتقدمة. بالإضافة إلى ذلك ، يعد Wireshark مفتوح المصدر ويتم نقله إلى جميع أنظمة تشغيل الخوادم الموجودة تقريبًا. يعمل Wireshark ، المسمى Etheral ، الآن في كل مكان ، بما في ذلك كتطبيق محمول مستقل.

إذا كنت تقوم بتحليل حركة المرور على خادم واجهة المستخدم الرسومية ، فيمكن لـ Wireshark القيام بكل ذلك من أجلك. يمكنه جمع البيانات ثم تحليلها كلها هنا. ومع ذلك ، فإن واجهة المستخدم الرسومية نادرة على الخوادم ، لذا يمكنك جمع بيانات الشبكة عن بُعد ثم فحص ملف pcap الناتج في Wireshark على جهاز الكمبيوتر الخاص بك.

عند التشغيل الأول ، يتيح لك Wireshark إما تحميل ملف pcap موجود أو البدء في التقاط حركة المرور. في الحالة الأخيرة ، يمكنك أيضًا تعيين عوامل تصفية لتقليل كمية البيانات التي يتم جمعها. إذا لم تحدد عامل تصفية ، فسيقوم Wireshark ببساطة بجمع جميع بيانات الشبكة من الواجهة المحددة.

واحدة من أكثر الميزات المفيدة في Wireshark هي القدرة على متابعة البث. من الأفضل التفكير في التدفق كسلسلة. في لقطة الشاشة أدناه ، يمكننا رؤية الكثير من البيانات الملتقطة ، لكنني كنت مهتمًا جدًا بعنوان IP الخاص بـ Google. يمكنني النقر بزر الماوس الأيمن واتباع دفق TCP لرؤية السلسلة بأكملها.

إذا تم التقاط حركة المرور على جهاز كمبيوتر آخر ، فيمكنك استيراد ملف PCAP باستخدام ملف Wireshark -> فتح مربع الحوار. تتوفر نفس عوامل التصفية والأدوات للملفات المستوردة وبيانات الشبكة الملتقطة.

5. شارك

Tshark هو رابط مفيد جدًا بين tcpdump و Wireshark. تتفوق Tcpdump في جمع البيانات ويمكنها استخراج البيانات التي تحتاجها جراحيًا فقط ، ولكن قدرات تحليل البيانات الخاصة بها محدودة للغاية. يقوم Wireshark بعمل رائع في كل من الالتقاط والتحليل ، ولكنه يحتوي على واجهة مستخدم ثقيلة ولا يمكن استخدامه على الخوادم بدون واجهة المستخدم الرسومية. جرب tshark ، فهو يعمل في سطر الأوامر.

يستخدم Tshark نفس قواعد التصفية مثل Wireshark ، والتي لا ينبغي أن تكون مفاجئة لأنها في الأساس نفس المنتج. يخبر الأمر أدناه tshark فقط بالحصول على عنوان IP الوجهة بالإضافة إلى بعض الحقول الأخرى المهمة من جزء HTTP من الحزمة.

# tshark -i eth0 -Y http.request -T field -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla / 5.0 (X11؛ Linux x86_64؛ rv: 57.0) Gecko / 20100101 Firefox /57.0 /images/title.png 172.20.0.122 Mozilla / 5.0 (X11؛ Linux x86_64؛ rv: 57.0) Gecko / 20100101 Firefox / 57.0 /images/styles/phoenix.css 172.20.0.122 Mozilla / 5.0 (X11؛ Linux x86_64؛ rv: 57.0) Gecko / 20100101 Firefox / 57.0 /images/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 Mozilla / 5.0 (X11؛ Linux x86_64؛ rv: 57.0) Gecko / 20100101 Firefox /57.0 /images/styles/index.css 172.20.0.122 Mozilla / 5.0 (X11؛ Linux x86_64؛ rv: 57.0) Gecko / 20100101 Firefox / 57.0 /images/images/title.png 172.20.0.122 Mozilla / 5.0 (X11 ؛ Linux x86_64؛ rv: 57.0) Gecko / 20100101 Firefox / 57.0 /favicon.ico 172.20.0.122 Mozilla / 5.0 (X11؛ Linux x86_64؛ rv: 57.0) Gecko / 20100101 Firefox / 57.0 /favicon.ico

إذا كنت تريد كتابة حركة المرور إلى ملف ، فاستخدم الخيار -W متبوعًا بالمفتاح -r (قراءة) لقراءته.

الالتقاط أولاً:

# tshark -i eth0 -w tshark_packets الالتقاط على "eth0" 102 ^ C

اقرأها هنا ، أو انقلها إلى مكان آخر لتحليلها.

# tshark -r tshark_packets -Y http.request -T الحقول -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla / 5.0 (X11؛ Linux x86_64؛ rv: 57.0) Gecko / 20100101 Firefox /57.0 / contact 172.20.0.122 Mozilla / 5.0 (X11؛ Linux x86_64؛ rv: 57.0) Gecko / 20100101 Firefox / 57.0 / reservations / 172.20.0.122 Mozilla / 5.0 (X11؛ Linux x86_64؛ rv: 57.0) Gecko / 20100101 Firefox / 57.0 /reservations/styles/styles.css 172.20.0.122 Mozilla / 5.0 (X11؛ Linux x86_64؛ rv: 57.0) Gecko / 20100101 Firefox / 57.0 /res/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack. js 172.20.0.122 Mozilla / 5.0 (X11؛ Linux x86_64؛ rv: 57.0) Gecko / 20100101 Firefox / 57.0 /res/styles/index.css 172.20.0.122 Mozilla / 5.0 (X11؛ Linux x86_64؛ rv: 57.0) Gecko / 20100101 Firefox / 57.0 /res/images/title.png

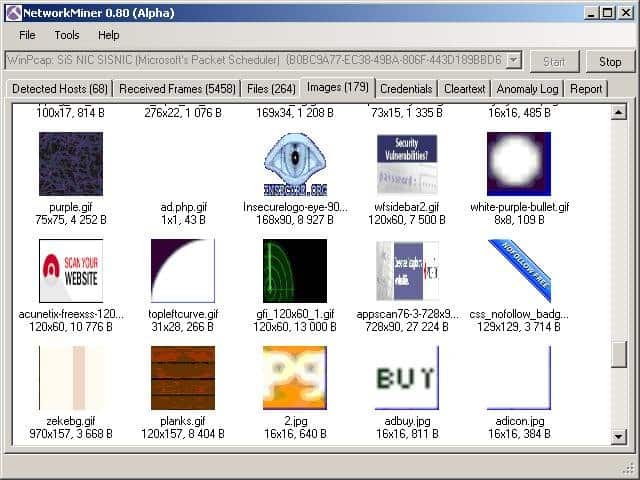

هذه أداة مثيرة للاهتمام للغاية تندرج في فئة أدوات تحليل الطب الشرعي للشبكة بدلاً من المتشممون فقط. يدور مجال الطب الشرعي بشكل عام حول التحقيقات وجمع الأدلة ، ويقوم Network Miner بالمهمة على ما يرام. تمامًا كما يمكن لـ wireshark تتبع دفق TCP لاستعادة سلسلة الحزم بأكملها ، يمكن لـ Network Miner اتباع دفق TCP لاستعادة الملفات التي تم نقلها عبر الشبكة.

يمكن وضع Network Miner بشكل استراتيجي على الشبكة لتتمكن من مراقبة وجمع حركة المرور التي تهمك في الوقت الفعلي. لن تولد حركة المرور الخاصة بها على الشبكة ، لذلك ستعمل خلسة.

يمكن أن يعمل Network Miner أيضًا في وضع عدم الاتصال. يمكنك استخدام tcpdump لتجميع الحزم في نقطة ما على الشبكة المهمة ، ثم استيراد ملفات PCAP إلى Network Miner. ثم يمكنك محاولة استعادة أي ملفات أو شهادات موجودة في الملف المسجل.

تم تصميم Network Miner لنظام التشغيل Windows ، ولكن مع Mono يمكن تشغيله على أي نظام تشغيل يدعم النظام الأساسي Mono ، مثل Linux و MacOS.

هناك نسخة مجانية ، على مستوى الدخول ، ولكن مع مجموعة مناسبة من الميزات. إذا كنت بحاجة إلى ميزات إضافية مثل تحديد الموقع الجغرافي والبرمجة النصية المخصصة ، فستحتاج إلى شراء ترخيص احترافي.

7. Fiddler (HTTP)

ليست أداة مساعدة لالتقاط حزم الشبكة من الناحية الفنية ، ولكنها مفيدة للغاية لدرجة أنها جعلتها مدرجة في هذه القائمة. على عكس الأدوات الأخرى المدرجة هنا ، والتي تم تصميمها لالتقاط حركة مرور الشبكة من أي مصدر ، فإن Fiddler هو أكثر من أداة تصحيح الأخطاء. يلتقط حركة مرور HTTP. في حين أن العديد من المتصفحات لديها بالفعل هذه الإمكانية في أدوات المطور الخاصة بهم ، فإن Fiddler لا يقتصر على حركة مرور المتصفح. يمكن لـ Fiddler التقاط أي حركة مرور HTTP على جهاز الكمبيوتر الخاص بك ، بما في ذلك التطبيقات بخلاف تطبيقات الويب.

تستخدم العديد من تطبيقات سطح المكتب HTTP للاتصال بخدمات الويب ، وإلى جانب Fiddler ، فإن الطريقة الوحيدة لالتقاط حركة المرور هذه للتحليل هي باستخدام أدوات مثل tcpdump أو Wireshark. ومع ذلك ، فهي تعمل على مستوى الحزم ، لذلك من الضروري إجراء هندسة عكسية لهذه الحزم في تدفقات HTTP لإجراء التحليل. قد يستغرق الأمر الكثير من العمل لإجراء بحث بسيط وهنا يأتي دور Fiddler. يمكن أن يساعد Fiddler في اكتشاف ملفات تعريف الارتباط والشهادات والبيانات المفيدة الأخرى التي ترسلها التطبيقات.

Fiddler مجاني ، تمامًا مثل Network Miner ، يمكن تشغيله في Mono على أي نظام تشغيل تقريبًا.

8. Capsa

يتوفر Capsa Network Analyzer في عدة إصدارات ، ولكل منها قدرات مختلفة. في المستوى الأول ، يعد Capsa مجانيًا ، ويتيح لك بشكل أساسي الحصول على الحزم وإجراء بعض التحليلات الرسومية الأساسية. لوحة القيادة فريدة ويمكن أن تساعد مسؤول النظام عديم الخبرة في التعرف بسرعة على مشاكل الشبكة. المستوى المجاني مخصص للأشخاص الذين يرغبون في معرفة المزيد عن الحزم وبناء مهارات التحليل الخاصة بهم.

يسمح لك الإصدار المجاني بالتحكم في أكثر من 300 بروتوكول ، وهو مناسب لمراقبة البريد الإلكتروني بالإضافة إلى حفظ محتوى البريد الإلكتروني ، كما أنه يدعم المشغلات التي يمكن استخدامها لتشغيل التنبيهات عند حدوث مواقف معينة. في هذا الصدد ، يمكن استخدام Capsa إلى حد ما كأداة دعم.

Capsa متاح فقط لنظام التشغيل Windows 2008 / Vista / 7/8 و 10.

استنتاج

ليس من الصعب رؤية كيف يمكن لمسؤول النظام استخدام الأدوات التي وصفناها لإنشاء بنية تحتية لمراقبة الشبكة. يمكن تثبيت Tcpdump أو Windump على كافة الخوادم. يبدأ المجدول مثل cron أو مجدول Windows جلسة تجميع الحزم في الوقت المناسب ويكتب البيانات التي تم جمعها في ملف pcap. يمكن لمسؤول النظام بعد ذلك نقل هذه الحزم إلى الجهاز المركزي وتحليلها باستخدام wireshark. إذا كانت الشبكة كبيرة جدًا لذلك ، تتوفر أدوات على مستوى المؤسسات مثل SolarWinds لتحويل جميع حزم الشبكة إلى مجموعة بيانات يمكن إدارتها.