Eismo stebėjimas vietiniame tinkle. Tinklo srauto analizė valdant programų našumą. Privalumai vadovui

Metodika yra nuoseklus visų tipinių nuotolinių poveikių įgyvendinimas pagal toliau pateiktą jų aprašymą ir charakteristikas. Tuo pačiu metu pagrindinis DCS saugumo tyrimo elementas yra tinklo srauto analizė. Kaip paskutinio teiginio paaiškinimą, apsvarstykite šią analogiją: derintuvas yra pagrindinis įsilaužėlių įrankis, atitinkamai tinklo srauto analizatorius yra pagrindinis tinklo įsilaužėlių įrankis. Tinklo srauto analizatorius iš esmės yra tinklo derintuvas. Taigi, kaip paskirstyto orlaivio informacijos saugumo tyrimo metodiką, siūloma atlikti keletą bandomųjų užduočių, kurios įvertina sistemos saugumą, atsižvelgiant į tipinius nuotolinius veiksmus.

Toliau apsvarstykite tipines nuotolines atakas ir jų įgyvendinimo mechanizmus.

7.3.1 Tinklo srauto analizė

Tipiška nuotolinė intervencija, būdinga paskirstytam orlaiviui, susidedanti iš ryšio kanalo klausymo. Pavadinkime tai tipišką nuotolinį poveikį tinklo srauto analizė(arba, trumpai tariant, tinklo analizė).

Tinklo srauto analizė leidžia:

1) ištirti paskirstyto orlaivio veikimo logiką, tai yra gauti sistemoje vykstančių įvykių ir jos objektų vienas kitam šių įvykių atsiradimo metu komandų atsiųstų komandų tarpusavio atitikimą (jei mes nubrėžkite tolesnę analogiją su įsilaužėlių įrankių rinkiniu, tada eismo analizė šiuo atveju taip pat pakeis žymeklį). Tai pasiekiama perimant ir analizuojant srauto paketus nuorodos sluoksnyje. Žinios apie paskirstytą kintamosios srovės veikimo logiką praktiškai leidžia imituoti ir vykdyti tipines nuotolines atakas.

2) išanalizuoti tinklo srautą.

Taigi nuotolinė tokio tipo ataka susideda iš neteisėtos prieigos prie informacijos, kuria nuotolinėje vietoje keičiasi du tinklo abonentai. Atkreipkite dėmesį, kad nėra galimybės keisti srauto, o pati analizė yra įmanoma tik viename tinklo segmente. Informacijos, perimtos naudojant šią tipinę nuotolinę ataką, pavyzdys yra tinkle nešifruotu būdu siunčiamas vartotojo vardas ir slaptažodis.

Pagal poveikio pobūdį tinklo srauto analizė yra pasyvus poveikis (1.1 klasė). Šios atakos įgyvendinimas be grįžtamojo ryšio (4.2 klasė) pažeidžia informacijos (2.1 klasė) konfidencialumą viename tinklo segmente (5.1 klasė) OSI ryšio sluoksnyje (6.2 klasė). Šiuo atveju atakos pradžia yra besąlyginė, palyginti su atakos taikiniu (3.3 klasė).

7.3.2 Patikimo subjekto ar paskirstyto orlaivio subjekto pakeitimas

Viena iš paskirstyto orlaivio saugumo problemų yra nepakankamas jo nuotolinių objektų identifikavimas ir autentiškumas. Pagrindinis sunkumas yra vienareikšmiškų pranešimų, perduotų tarp sąveikos subjektų ir objektų, identifikavimo įgyvendinimas. Paprastai DCS ši problema sprendžiama taip: kuriant virtualų kanalą, DCS objektai keičiasi tam tikra informacija, kuri unikaliai identifikuoja šį kanalą. Šis mainas paprastai vadinamas „rankos paspaudimu“. Tačiau virtualus kanalas ne visada sukuriamas norint prijungti du nuotolinius WAN objektus. Praktika rodo, kad dažnai, ypač paslaugų pranešimams (pavyzdžiui, iš maršrutizatorių), naudojamasi pavieniais pranešimais, kuriems nereikia patvirtinimo.

Kaip žinote, adresuojant pranešimus paskirstytuose orlaiviuose, naudojamas tinklo adresas, kuris yra unikalus kiekvienam sistemos objektui (OSI modelio duomenų ryšio sluoksnyje tai yra tinklo adapterio aparatinės įrangos adresas tinkle. lygiu, adresas nustatomas priklausomai nuo naudojamo tinklo sluoksnio protokolo (pavyzdžiui, IP. Tinklo adresą taip pat galima naudoti paskirstyto orlaivio objektams identifikuoti. Tačiau tinklo adresas yra paprasčiausiai suklastotas, todėl jo naudoti nepriimtina kaip vienintelę objektų identifikavimo priemonę.

Kai RCS naudoja nestabilius algoritmus nuotoliniams objektams identifikuoti, tuomet galima tipiška nuotolinė ataka, kurią sudaro pranešimų perdavimas ryšio kanalais savavališko objekto ar RCS subjekto vardu. Tuo pačiu metu yra du šio tipinio nuotolinio užpuolimo tipai:

Ataka su sukurtu virtualiu kanalu,

Ataka be nustatyto virtualaus kanalo.

IN Esant užmegztam virtualiam ryšiui, ataka bus suteikta patikimos sąveikos subjekto, teisėtai prisijungusio prie sistemos objekto, teisių suteikimas, kuris leis užpuolikui atlikti sesiją su paskirstytosios sistemos objektu vartotojo vardu. patikimas subjektas. Šio tipo nuotolinių atakų įgyvendinimas paprastai apima mainų paketų perkėlimą iš atakuojančio objekto į atakos tikslą patikimo sąveikos subjekto vardu (šiuo atveju perduotus pranešimus sistema supras kaip teisingus). Norint įvykdyti tokio tipo ataką, būtina įveikti pranešimų identifikavimo ir autentifikavimo sistemą, kuri iš esmės gali būti naudojama

naudoti kontrolinę sumą, apskaičiuotą naudojant viešąjį raktą, dinamiškai sugeneruotą kanalo nustatymo metu, atsitiktinius kelių bitų paketų skaitiklius ir stočių tinklo adresus.

Kaip minėta aukščiau, tarnybiniams pranešimams paskirstytuose orlaiviuose dažnai naudojamas pavienių pranešimų, kuriems nereikia patvirtinimo, perdavimas, tai yra, virtualaus ryšio nereikia kurti. Ataka be nustatyto virtualaus ryšio susideda iš paslaugų pranešimų perdavimo tinklo valdymo įrenginių vardu, pavyzdžiui, maršrutizatorių vardu.

Neteisingų kontrolinių pranešimų siuntimas gali sukelti rimtų sutrikimų paskirstyto orlaivio veikloje (pavyzdžiui, pakeisti jo konfigūraciją. Patikimo DCS objekto pakeitimas yra aktyvi įtaka (1.2 klasė), padaryta pažeidžiant konfidencialumą ( 2.1 klasė) ir informacijos vientisumas (2.2 klasė) pagal užpuolimą tam tikro įvykio užpultam objektui (3.2 klasė). Ši nuotolinė ataka gali būti tiek segmento vidinė (5.1 klasė), tiek tarpsegmentinė (5.2 klasė), tiek su grįžtamasis ryšys (4.1 klasė) ir be grįžtamojo ryšio (4.2 klasė) su užpultu objektu ir atliekamas OSI modelio tinklo (6.3 klasė) ir transporto (6.4 klasė) sluoksniuose.

7.3.3 Paplitęs orlaivio netikras objektas

IN jei paskirstytame orlaivyje nepakankamai patikimai išsprendžiamos tinklo valdymo įtaisų (pavyzdžiui, maršrutizatorių) identifikavimo problemos, kylančios dėl pastarųjų sąveikos su sistemos objektais, tokia paskirstyta sistema gali patirti tipišką nuotolinę ataką, susijusią su nukreipimas ir klaidingo objekto įvedimas į sistemą.

IN jei tinklo infrastruktūra yra tokia, kad norint sąveikauti objektus reikia naudoti nuotolinės paieškos algoritmus, tai taip pat leidžia į sistemą įvesti netikrą objektą. Taigi tipinės nuotolinės atakos „False RVS object“ atsiradimo priežastys yra dvi iš esmės skirtingos.

1 atakos etapas

1. Neteisingo objekto įterpimas į paskirstytą orlaivį nustatant klaidingą maršrutą

Šiuolaikiniai plačiojo tinklo tinklai yra tinklo segmentų, sujungtų per tinklo mazgus, rinkinys. Šiuo atveju maršrutas yra tinklo mazgų seka, kurios metu duomenys perduodami iš šaltinio į imtuvą. Kiekviename maršrutizatoriuje yra speciali lentelė, vadinama maršruto lentele, kurioje nurodomas geriausias maršrutas kiekvienam tikslui. Atkreipkite dėmesį, kad maršruto parinkimo lentelės egzistuoja ne tik maršrutizatoriams, bet ir bet kokiems pagrindinio kompiuterio kompiuteriams pasauliniame tinkle. Siekiant užtikrinti efektyvų ir optimalų maršrutą paskirstytuose orlaiviuose, naudojami specialūs valdymo protokolai, leidžiantys keliauti

tororiai keičiasi informacija tarpusavyje (RIP (Routing Internet Protocol), OSPF (Open Shortest Path First)), praneša kompiuteriams apie naują maršrutą - ICMP (Internet Control Message Protocol), nuotoliniu būdu valdo maršrutizatorius (SNMP (Simple Network Management Protocol)) . Svarbu pažymėti, kad visi aukščiau aprašyti protokolai leidžia nuotoliniu būdu pakeisti maršrutą internete, tai yra tinklo valdymo protokolai.

Todėl visiškai aišku, kad maršruto nustatymas WAN atlieka svarbų vaidmenį ir todėl gali būti užpultas. Pagrindinis apgaulingo išpuolio tikslas yra pakeisti pradinį maršrutą paskirstytoje orlaivio vietoje, kad naujas maršrutas eitų per suklastotą užpuoliko vietą.

Šios tipinės nuotolinės atakos įgyvendinimas apima neteisėtą tinklo valdymo protokolų naudojimą norint pakeisti originalias maršruto lenteles.

Norėdami pakeisti maršrutą, užpuolikas tinklo valdytojų vardu turi siųsti specialius paslaugų pranešimus per tinklą, apibrėžtą šiuose tinklo valdymo protokoluose.

įrenginiai (pavyzdžiui, maršrutizatoriai). Sėkmingai pakeitus maršrutą, užpuolikas įgis visišką kontrolę informacijos, kuria keičiamasi tarp dviejų paskirstyto orlaivio objektų, srautu, ir ataka pereis į antrąjį etapą, susijusį su gautų pranešimų priėmimu, analize ir perdavimu. nuo neteisingai informuotų DCS objektų. Klaidingo maršruto nustatymas RVS objektui yra aktyvus poveikis (1.2 klasė), daromas bet kuriam iš 2 klasės taikinių, besąlygiškai, palyginti su atakos taikiniu (3.3 klasė). Ši tipinė nuotolinė ataka gali būti vykdoma tiek viename segmente (5.1 klasė), tiek tarp segmentų (5.2 klasė) tiek su grįžtamuoju ryšiu (4.1 klasė), tiek be grįžtamojo ryšio iš užpulto objekto (4.2 klasė) transporto (6.3 klasė) ir OSI modelio taikymo (6.7 klasės) sluoksnis.

2. Klaidingo objekto įgyvendinimas paskirstytame orlaivyje naudojant nuotolinės paieškos algoritmų trūkumus

IN Išplatintai VS dažnai paaiškėja, kad jos nuotoliniuose objektuose iš pradžių nėra pakankamai informacijos, reikalingos pranešimams adresuoti. Paprastai ši informacija yra aparatinė (tinklo adapterio adresas) ir logiška(Pavyzdžiui, IP adresas) WAN objektų adresai. Norėdami gauti tokią informaciją išplatintuose orlaiviuose, įvairūs nuotolinės paieškos algoritmai, kurį sudaro tam tikro tipo paieškos užklausų perdavimas tinkle ir atsakymų į užklausą laukimas su reikalinga informacija. Gavęs atsakymą į užklausą, prašantis RCS subjektas turi visus reikalingus duomenis, kad galėtų kreiptis. Vadovaudamasis iš atsakymo gauta informacija apie ieškomą objektą, prašantis RVS subjektas pradeda jį spręsti. Tokių užklausų, kuriomis grindžiami nuotolinės paieškos algoritmai, pavyzdys yra SAP užklausa OS

„Novell NetWare“, ARP ir DNS užklausa internete.

IN Naudojant paskirstytuosius orlaivio nuotolinės paieškos mechanizmus, atakuojančiame objekte galima sulaikyti išsiųstą užklausą ir išsiųsti į ją klaidingą atsakymą, kur nurodyti duomenis, kuriuos panaudojus bus siekiama išspręsti užpuolimo klaidingą objektą . Ateityje visas informacijos srautas tarp subjekto ir sąveikos objekto praeis per klaidingą RCS objektą.

Dar viena klaidingo objekto įvedimo į DCS parinktis naudoja nuotolinio valdymo algoritmo trūkumus.

pretenziją ir susideda iš periodiškai perduoto anksčiau paruošto melagingo atsakymo į užpultą objektą nepriimdamas paieškos užklausos. Iš tiesų, norėdamas išsiųsti melagingą atsakymą, užpuolikas ne visada turi laukti, kol bus gautas prašymas (iš principo jis gali neturėti tokios galimybės perimti prašymą). Tokiu atveju užpuolikas gali išprovokuoti užpultą objektą perduoti paieškos užklausą, tada jo melagingas atsakymas iškart bus sėkmingas. Ši tipinė nuotolinė ataka yra ypač būdinga plačiajam tinklui, kai užpuolikas dėl radus jį kitame segmente, palyginti su atakos taikiniu, tiesiog nėra galimybės perimti paieškos užklausos. Neteisingas DCS objektas yra aktyvus poveikis (1.2 klasė), padarytas siekiant pažeisti konfidencialumą (2.1 klasė) ir informacijos vientisumą (2.2 klasė), kuris gali būti užpultas užpulto objekto (3.1 klasė) prašymu, nes taip pat besąlygiškas puolimas (3.3 klasė) ... Ši nuotolinė ataka yra tiek segmento viduje (5.1 klasė), tiek segmentų (5.2 klasė), turi grįžtamąjį ryšį su užpuolamu objektu (4.1 klasė) ir vykdoma OSI kanalo (6.2 klasė) ir taikymo (6.7 klasė) sluoksniuose. modelis.

2 atakos etapas

3. Netikro objekto panaudojimas nuotolinio išpuolio prieš paskirstytą orlaivį organizavimui

Įgijęs informacijos perdavimo tarp objektų kontrolę, netikras DCS objektas gali taikyti įvairius perimtos informacijos paveikimo metodus. Atsižvelgiant į tai, kad suklastoto objekto įvedimas į paskirstytą AC yra daugelio nuotolinių atakų tikslas ir kelia rimtą grėsmę visos DCS saugumui, tolesnėse dalyse bus išsamiai aptariami būdai, kaip paveikti informaciją, kurią perėmė netikras daiktas.

3.1. Informacijos srauto pasirinkimas ir saugojimas klaidingame RVS objekte

Vienas iš atakų, kurias gali įvykti netikras DCS objektas, yra informacijos, perduodamos tarp subjekto ir sąveikos objekto, sulaikymas. Svarbu pažymėti, kad informacijos perėmimo faktas

formacijos (pavyzdžiui, failai) yra įmanomos dėl to, kad atliekant kai kurias operacijas su failais (skaitant, kopijuojant ir pan.), šių failų turinys perduodamas tinklu, o tai reiškia, kad jis pasiekia klaidingą objektą. Paprasčiausias būdas įgyvendinti perėmimą yra išsaugoti visus netikro objekto gautus mainų paketus faile.

3.2 Informacijos pakeitimas

Vienas iš bet kurios įtakos sistemos, sukurtos klaidingo objekto principu, bruožas yra tai, kad ji sugeba modifikuoti perimamą informaciją. Reikėtų ypač atkreipti dėmesį

kad tai yra vienas iš būdų leisti programiškai modifikuoti informacijos srautą tarp

RVS projektai iš kito objekto. Iš tiesų, norint įgyvendinti informacijos perėmimą tinkle, nebūtina atakuoti paskirstytą orlaivį pagal „klaidingo objekto“ schemą. Ataka, analizuojanti tinklo srautą ir leidžianti priimti visus komunikacijos kanalu einančius paketus, bus efektyvesnė, tačiau, skirtingai nei nuotolinė ataka pagal „klaidingo objekto“ schemą, ji negali modifikuoti informacijos. Toliau apsvarstysime dvi informacijos modifikavimo rūšis:

Perduotų duomenų modifikavimas;

Perduodamo kodo modifikavimas.

Viena iš funkcijų, kurią gali atlikti įtakos sistema, sukurta „klaidingo objekto“ principu, yra perduotų duomenų modifikavimas. Pasirinkus perimtos informacijos srautą ir ją išanalizavus, sistema gali atpažinti perduotų failų tipą (vykdomąjį ar tekstinį). Atitinkamai, jei randamas tekstinis arba duomenų failas, tampa įmanoma modifikuoti duomenis, einančius per netikrą objektą. Ši funkcija kelia ypatingą grėsmę konfidencialios informacijos apdorojimo tinklams.

Kitas modifikavimo tipas gali būti perduoto kodo modifikavimas. Klaidingas objektas, atlikdamas per ją praeinančios informacijos semantinę analizę, gali išgauti vykdomąjį kodą iš duomenų srauto. Neumanno architektūroje yra gerai žinomas principas, kad nėra skirtumo tarp duomenų ir komandų. Taigi norint nustatyti, kas perduodama tinklu - kodu ar duomenimis, būtina naudoti tam tikras funkcijas, būdingas keičiantis tinklu konkrečiame paskirstytame orlaivyje, arba kai kurias savybes, būdingus tam tikrų tipų vykdomiesiems failams tam tikroje vietinėje vietoje. OS.

Atrodo įmanoma išskirti du skirtingo kodo modifikavimo tipus:

RPS (destruktyvios programinės įrangos įrankių) diegimas;

Vykdomojo failo logikos keitimas.

IN Pirmuoju atveju, kai įvedamas RPM, vykdomasis failas modifikuojamas naudojant virusų technologiją: RPM turinys pridedamas prie vykdomojo failo vienu iš žinomų būdų, o įėjimo taškas keičiamas vienu iš žinomų būdų. būdų, kad jis nurodytų įdėto RPM kodo pradžią. Apibūdintas metodas iš esmės nesiskiria nuo standartinio vykdomojo failo užkrėtimo virusu, išskyrus taiperkeliant per tinklą, failas buvo užkrėstas virusu arba RPS! Tai įmanoma tik naudojant įtakos sistemą, pagrįstą „klaidingo objekto“ principu. Konkretus RPS tipas, jo tikslai ir uždaviniai šiuo atveju neturi reikšmės, tačiau galite apsvarstyti, pavyzdžiui, galimybę naudoti klaidingas objektas sukurti tinklo kirminą - praktiškai sunkiausia nuotolinė įtaka tinkluose arba tinklo šnipus naudoti kaip RPS.

Antruoju atveju vykdomasis kodas modifikuojamas siekiant pakeisti jo veikimo logiką. Šiam poveikiui reikalingas išankstinis vykdomosios bylos veikimo tyrimas ir, jei jis bus atliktas, tai gali suteikti netikėčiausių rezultatų. Pavyzdžiui, paleidus paskirstytos duomenų bazės vartotojo identifikavimo programą serveryje (pavyzdžiui, „Novell NetWare OS“), klaidingas objektas gali modifikuoti šios programos kodą taip, kad bus galima prisijungti be slaptažodžio. į duomenų bazę, turinčią didžiausias privilegijas.

3.3 Informacijos pakeitimas

Klaidingas objektas leidžia ne tik modifikuoti, bet ir pakeisti jo perimtą informaciją. Jei informacijos modifikavimas lemia jos dalinį iškraipymą, tada pakeitimas - visišką jos pasikeitimą.

Poreikis analizuoti tinklo srautą gali kilti dėl kelių priežasčių. Kontroliuoti kompiuterio saugumą, derinti vietinį tinklą, valdyti išeinantį srautą, siekiant optimizuoti bendro interneto ryšio veikimą - visos šios užduotys dažnai būna sistemos administratorių ir paprastų vartotojų darbotvarkėje. Jiems išspręsti yra daugybė komunalinių paslaugų, vadinamų snaiperiais, tiek specializuotų, skirtų išspręsti siaurą užduočių spektrą, tiek daugiafunkcinių „kombinatų“, kurie suteikia vartotojui platų įrankių asortimentą. Šiame straipsnyje pristatomas vienas iš pastarosios grupės atstovų, būtent bendrovės „CommView“ įrankis. Programa leidžia vizualiai pamatyti visą srauto, einančio per kompiuterį ar vietinio tinklo segmentą, vaizdą; konfigūruojama signalizacijos sistema leidžia įspėti apie įtartinų paketų buvimą sraute, mazgų su nenormaliais adresais atsiradimą tinkle ar tinklo apkrovos padidėjimą.

„CommView“ suteikia galimybę saugoti visų IP ryšių statistiką, iššifruoti IP paketus iki žemo lygio ir juos analizuoti. Integruota filtrų sistema pagal kelis parametrus leidžia sukonfigūruoti tik būtinų paketų stebėjimą, o tai leidžia efektyviau atlikti jų analizę. Programa gali atpažinti daugiau nei septynių dešimčių dažniausiai naudojamų protokolų paketus (įskaitant DDNS, DHCP, DIAG, DNS, FTP, HTTP, HTTPS, ICMP, ICQ, IMAP, IPsec, IPv4, IPv6, IPX, LDAP, MS SQL, NCP, NetBIOS, NFS, NLSP, POP3, PPP, PPPoE, SMB, SMTP, SOCKS, SPX, SSH, TCP, TELNET, UDP, WAP ir kt.), Taip pat išsaugokite juos failuose vėlesnei analizei. Tam tikrais atvejais taip pat gali būti naudinga daugybė kitų įrankių, tokių kaip tinklo adapterio gamintojo nustatymas pagal MAC adresą, HTML rekonstravimas ir nuotolinis paketų užfiksavimas naudojant papildomą „CommView Remote Agent“ įrankį.

Darbas su programa

Pirmiausia turite pasirinkti tinklo sąsają, kurioje bus stebimas srautas.

„CommView“ palaiko beveik bet kokio tipo Ethernet adapterius - 10, 100 ir 1000 Mbps, taip pat analoginius modemus, xDSL, „Wi-Fi“ ir kt. Analizuodamas Ethernet adapterio srautą, „CommView“ gali perimti ne tik gaunamus ir siunčiamus, bet ir tranzito paketai buvo nukreipti į bet kurį iš vietinio tinklo segmento kompiuterių. Verta paminėti, kad jei užduotis yra stebėti visą srautą vietiniame tinklo segmente, tada jame esantys kompiuteriai turi būti prijungti per koncentratorių, o ne per jungiklį. Kai kuriuose šiuolaikiniuose jungiklių modeliuose yra prievadų atspindėjimas, kuris leidžia juos sukonfigūruoti tinklo stebėjimui naudojant „CommView“. Apie tai galite daugiau sužinoti. Pasirinkę norimą ryšį, galite pradėti fiksuoti paketus. Fotografavimo pradžios ir sustabdymo mygtukai yra šalia sąsajos pasirinkimo linijos. Norėdami dirbti su nuotolinės prieigos valdikliu, VPN ir PPPoE programos diegimo metu, turite įdiegti atitinkamą tvarkyklę.

Pagrindinis programos langas yra padalintas į kelis skirtukus, kurie yra atsakingi už vieną ar kitą darbo sritį. Pirmasis, „Dabartinės IP jungtys“, rodoma išsami informacija apie dabartinius kompiuterio IP ryšius. Čia galite pamatyti vietinius ir nuotolinius IP adresus, perduotų ir gautų paketų skaičių, perdavimo kryptį, nustatytų IP sesijų skaičių, prievadus, pagrindinio kompiuterio pavadinimą (jei DNS atpažinimo funkcija nėra išjungta programos nustatymuose) ir šio paketo seansą priimančio ar perduodančio proceso pavadinimas. Pastarosios informacijos nėra nei apie tranzitinius paketus, nei apie kompiuterius, kuriuose veikia „Windows 9x / ME“.

Dabartinis IP ryšių skirtukas

Dešiniuoju pelės mygtuku spustelėjus ryšį, atidaromas kontekstinis meniu, kuriame galite rasti įrankius, palengvinančius jungčių analizę. Čia galite pamatyti per ryšį perduodamų duomenų kiekį, išsamų naudojamų prievadų sąrašą, išsamią informaciją apie procesą, kuris gauna ar siunčia šios sesijos paketus. „CommView“ leidžia jums sukurti slapyvardžius MAC ir IP adresams. Pavyzdžiui, vietiniame tinkle vietoj sudėtingų skaitmeninių mašinų adresų nustatydami slapyvardžius, galite gauti lengvai įskaitomus ir įsimintinus kompiuterių pavadinimus ir taip palengvinti jungčių analizę.

Norėdami sukurti IP adreso pseudonimą, kontekstiniame meniu pasirinkite elementus „Kurti pseudonimą“ ir „naudojant vietinį IP“ arba „naudojant nuotolinį IP“. Pasirodžiusiame lange IP adreso laukas jau bus užpildytas ir beliks tik įvesti tinkamą pavadinimą. Jei sukurtas naujas IP vardo įrašas dešiniuoju pelės mygtuku spustelėjus paketą, pavadinimo laukas automatiškai užpildomas pagrindinio kompiuterio pavadinimu (jei yra) ir jį galima redaguoti. Panašiai jis veikia ir su MAC slapyvardžiais.

Tame pačiame meniu pasirinkdami „SmartWhois“ galite išsiųsti pasirinktą šaltinį arba paskirties IP adresą į „SmartWhois“, atskirą „Tamosoft“ programą, kuri renka informaciją apie bet kurį IP adresą ar pagrindinio kompiuterio pavadinimą, pvz., Tinklo pavadinimą, domeną, šalį, valstiją ar provinciją. , miestas, ir pateikia jį vartotojui.

Antrasis skirtukas, „Paketai“, rodomi visi paketai, užfiksuoti pasirinktoje tinklo sąsajoje, ir išsami informacija apie juos.

„Pakuočių“ skirtukas

Langas yra padalintas į tris sritis. Pirmajame pateikiamas visų užfiksuotų paketų sąrašas. Jei pasirinksite vieną iš jame esančių paketų, spustelėdami jį pelės žymekliu, likusiuose languose bus rodoma informacija apie jį. Jame rodomas siunčiančio ir priimančio kompiuterio paketo numeris, protokolas, „Mac“ ir IP adresai, naudojami prievadai ir paketo pasirodymo laikas.

Viduriniame plote rodomas paketo turinys - šešioliktainiu arba tekstu. Pastaruoju atveju nespausdinami simboliai pakeičiami taškais. Jei viršutinėje srityje vienu metu pasirenkami keli paketai, viduriniame lange bus rodomas visas pasirinktų paketų skaičius, jų bendras dydis, taip pat laiko intervalas tarp pirmojo ir paskutinio paketų.

Apatiniame lange pateikiama iššifruota išsami informacija apie pasirinktą paketą.

Spustelėję vieną iš trijų mygtukų, esančių apatinėje dešinėje lango dalyje, galite pasirinkti dekodavimo lango padėtį: apatinėje dalyje arba sulygiuoti į kairę arba į dešinę. Kiti du mygtukai leidžia automatiškai pereiti prie paskutinio gauto paketo ir išsaugoti pasirinktą paketą matomoje sąrašo srityje.

Kontekstinis meniu leidžia nukopijuoti MAC, IP adresus ir visus paketus į mainų sritį, priskirti slapyvardžius, pritaikyti greitą filtrą norint pasirinkti reikiamus paketus, taip pat naudoti TCP seanso atkūrimo ir paketų generavimo įrankius.

TCP seanso atkūrimo įrankis leidžia peržiūrėti dviejų kompiuterių bendravimo per TCP procesą. Kad sesijos turinys atrodytų suprantamesnis, turite pasirinkti tinkamą „rodymo logiką“. Ši funkcija yra naudingiausia atkuriant tekstinę informaciją, pvz., HTML ar ASCII.

Gauti duomenys gali būti eksportuojami kaip teksto, RTF ar dvejetainiai failai.

Žurnalo failų skirtukas... Čia galite sukonfigūruoti užfiksuotų paketų išsaugojimo faile nustatymus. „CommView“ išsaugo žurnalo failus savo NCF formatu; norint juos peržiūrėti, naudojamas įmontuotas įrankis, kurį galima paleisti iš meniu „Failas“.

Galima įgalinti sulaikytų paketų automatinį išsaugojimą jiems atvykus, registruojant HTTP sesijas TXT ir HTML formatais, išsaugant, ištrinant, sujungiant ir skaidant žurnalo failus. Atminkite, kad paketas nėra išsaugomas iškart po atvykimo, taigi, jei peržiūrėsite realaus laiko žurnalo failą, jame greičiausiai nebus naujausių paketų. Kad programa iškart nusiųstų buferį į failą, turite spustelėti mygtuką „Baigti fiksavimą“.

Skirtuke „Taisyklės“ galite nustatyti paketų perėmimo ar ignoravimo sąlygas.

Norėdami palengvinti reikiamų paketų pasirinkimą ir analizę, galite naudoti filtravimo taisykles. Tai taip pat padės žymiai sumažinti „CommView“ naudojamų sistemos išteklių kiekį.

Norėdami įgalinti bet kurią taisyklę, kairėje lango pusėje turite pasirinkti atitinkamą skyrių. Yra septynių tipų taisyklės: paprastos - „Protokolai ir kryptis“, „Mac adresai“, „IP adresai“, „Uostai“, „Tekstas“, „TCP vėliavos“, „Procesas“, taip pat universali taisyklė “ Formulės “. Kiekvienai iš paprastų taisyklių galite pasirinkti atskirus parametrus, pvz., Krypties ar protokolo pasirinkimą. Bendroji „Formulės“ taisyklė yra galingas ir lankstus filtrų kūrimo mechanizmas naudojant Bulio logiką. Išsamią nuorodą apie jos sintaksę galima rasti.

Tab „Įspėjimai“ padės konfigūruoti pranešimų apie įvairius įvykius, vykstančius tiriamame tinklo segmente, nustatymus.

Skirtuke „Įspėjimai“ galite kurti, modifikuoti, ištrinti įspėjimo taisykles ir peržiūrėti dabartines įvykius, atitinkančius tas taisykles

Norėdami nustatyti įspėjimo taisyklę, spustelėdami mygtuką „Pridėti ...“, atsidariusiame lange pasirinkite reikiamas sąlygas, kurioms pasirodžius bus suaktyvintas pranešimas, taip pat vartotojo pranešimo būdą. apie tai.

„CommView“ leidžia apibrėžti šiuos stebimų įvykių tipus:

- „Rasti paketą“, atitinkantį nurodytą formulę. Formulės sintaksė išsamiai aprašyta vartotojo vadove;

- Baitai per sekundę. Šis įspėjimas bus suaktyvintas viršijus nurodytą tinklo apkrovą;

- Paketai per sekundę. Suaktyvinama, kai viršijamas nustatytas paketo perdavimo greičio lygis;

- Transliacijos per sekundę. Tas pats, tik transliuojamiems paketams;

- Daugialypės siuntos per sekundę yra vienodos daugiaadresio perdavimo paketams.

- Nežinomas MAC adresas. Šis įspėjimas gali būti naudojamas naujos ar neleistinos įrangos prisijungimui prie tinklo aptikti iš anksto nustatant žinomų adresų sąrašą naudojant parinktį „Konfigūruoti“;

- „Nežinomas IP adresas“ bus suaktyvintas, kai užfiksuojami paketai su nežinomais šaltinio ar paskirties IP adresais. Jei iš anksto nustatote žinomų adresų sąrašą, galite naudoti šį įspėjimą aptikti neteisėtus ryšius per įmonės užkardą.

„CommView“ turi galingą srauto statistikos vizualizavimo įrankį. Norėdami atidaryti statistikos langą, meniu „Rodinys“ turite pasirinkti to paties pavadinimo elementą.

Statistikos langas „General“ režimu

Šiame lange galite peržiūrėti tinklo srauto statistiką: čia galite pamatyti paketų per sekundę, baitų per sekundę skaičių, Ethernet, IP ir antrinių protokolų paskirstymą. Diagramas galima nukopijuoti į mainų sritį, o tai padės, jei reikės kurti ataskaitas.

Prieinamumas, kaina, sistemos reikalavimai

Dabartinė programos versija yra „CommView 5.1“. Iš „Tamosoft“ svetainės tai įmanoma, kuri veiks 30 dienų.

Kūrėjas pirkėjams siūlo dvi licencijos parinktis:

- Namų licencija (namų licencija), kurios vertė 2000 rublių, suteikia teisę naudoti programą namuose nekomerciniu pagrindu, o prieglobų, kurias galima stebėti jūsų namų tinkle, skaičius yra apribotas iki penkių. Pagal šio tipo licenciją neleidžiama dirbti nuotoliniu būdu naudojant nuotolinį agentą.

- Įmonių licencija (įmonės, kaina - 10 000 rublių) suteikia teisę komerciškai ir nekomerciškai naudoti programą asmeniui, asmeniškai naudojančiam programą vienoje ar keliose mašinose. Programą taip pat galima įdiegti vienoje darbo vietoje ir naudoti keli žmonės, bet ne vienu metu.

Programa veikia „Windows 98 / Me / NT / 2000 / XP / 2003“ operacinėse sistemose. Norėdami dirbti, jums reikia tinklo adapterio „Ethernet“, „Wireless Ethernet“, „Token Ring“, palaikančio NDIS 3.0 standartą, arba standartinio nuotolinės prieigos valdiklio.

Argumentai už:

- lokalizuota sąsaja;

- puiki pagalbos sistema;

- įvairių tipų tinklo adapterių palaikymas;

- pažangios paketų analizės ir protokolo apibrėžimo priemonės;

- statistikos vizualizavimas;

- funkcinė perspėjimo sistema.

Minusai:

- per didelė kaina;

- iš anksto nustatytų perėmimo taisyklių ir įspėjimų trūkumas;

- nėra labai patogus paketo pasirinkimo mechanizmas skirtuke „Paketai“.

Išvada

Puikus funkcionalumas ir patogi sąsaja daro „CommView“ nepakeičiamą įrankį LAN administratoriams, interneto paslaugų teikėjams ir namų vartotojams. Džiaugiausi kūrėjo atsargiu požiūriu į Rusijos paketo lokalizavimą: tiek sąsaja, tiek informacinis vadovas yra labai aukšto lygio. Paveikslėlis šiek tiek patamsėja dėl didelių programos išlaidų, tačiau trisdešimties dienų bandomoji versija padės potencialiam pirkėjui apsispręsti dėl šio įrankio tinkamumo.

Kompiuteriai yra sujungti vienas su kitu naudojant išorinius ar vidinius tinklus. Dėl to vartotojai gali dalytis informacija tarpusavyje, net iš skirtingų žemynų.

Biuro eismo valdymo programinė įranga

Naudodamiesi ICS, galite lengvai kontroliuoti srauto apskaitą ir jo paskirstymą tarp vartotojų, daryti įtaką galimybei prisijungti prie interneto išteklių savo nuožiūra ir užtikrinti savo vidaus tinklo saugumą.

Mokyklų eismo valdymo programinė įranga

ICS yra universalus interneto vartai su įrankiais, apsaugančiais švietimo tinklą, srauto apskaitą, prieigos kontrolę ir pašto, tarpinių serverių ir failų serverių diegimą.

Namų eismo valdymo programinė įranga

„ICS Lite“ yra nemokama interneto sąsaja, teikianti visus darbo su internetu poreikius namuose. „ICS Lite“ yra visiškai funkcionali „Internet Control Server“ versija, į kurią įeina 8 vartotojų licencija.

Tinklų tipai

- Namai - sujunkite kompiuterius viename bute ar name.

- Firmos - prijunkite įmonės darbo mašinas.

- Vietiniai tinklai - dažnai turi uždarą infrastruktūrą.

- Visuotinis - sujungia ištisus regionus ir gali apimti vietinius tinklus.

Tokio bendravimo nauda yra milžiniška: sutaupomas specialistų laikas, sumažėja sąskaitos už telefono skambučius. Ir visos šios naudos gali būti panaikintos, jei laiku nebus pasirūpinta saugumu.

Įmonės, kurios nėra susipažinusios su „eismo valdymo“ sąvoka, patiria didžiulius nuostolius arba visiškai riboja prieigą prie informacijos. Yra lengvesnis būdas saugiai taupyti pinigus - programa, skirta srautui stebėti vietiniame tinkle.

Eismo stebėjimas

Vadybininkui svarbu žinoti, kam išleidžiamos įmonės lėšos. Todėl sistemos administratorius taip pat dalyvauja valdant tinklo srautą biure. Statistika renkama ne tik pagal apimtį, bet ir perduodamos informacijos turinį.

Kodėl jums reikia vietinio tinklo valdymo? Nors atsakymas į šį klausimą yra akivaizdus, daugelis sistemos administratorių negali pagrįstai pagrįsti poreikio kontroliuoti interneto srauto vartojimą.

Privalumai vadovui

Eismo valdymo programa:

- optimizuoja tinklo veikimą - taupant specialistų darbo laiką, padidėja darbo našumas;

- rodo srauto pasiskirstymą pagal vartotojus - leidžia sužinoti, kam reikalingi interneto ištekliai;

- rodo, kokiems tikslams buvo išleistas srautas - pašalinama netinkama prieiga.

Sistemos administratoriaus pranašumai

Eismo stebėjimas vietiniame tinkle leidžia:

- apriboti vartotojų prieigą prie nepageidaujamos informacijos;

- greitai gauti duomenis apie srauto apimtį, išskyrus tinklo perkrovą;

- užkirsti kelią virusų patekimui į tinklą ir nustatyti saugumo režimo pažeidėjus.

Valdymo įgyvendinimo parinktys

Interneto srauto kontrolę įmonės tinkle galima organizuoti keliais būdais:

- Pirkite užkardą, galinčią diferencijuoti srautą.

- Konfigūruokite tarpinius serverius su NAT tvarkyklėmis su srauto apskaitos funkcijomis.

- Naudokite įvairių tipų priedus.

Tik išsamus sprendimas gali suteikti maksimalią apsaugą. Interneto valdymas Serveris užtikrina visišką eismo valdymą ir visas reikalingas funkcijas. ICS yra „FreeBSD“ pagrindu sukurtas maršrutizatorius su įmontuotu tarpiniu serveriu.

ICS pranašumai

- Statistiniai tyrimai atskleidė, kad darbuotojai 1/3 darbo laiko internete praleidžia asmeniniais tikslais. Specialus ICS interneto vartai padės išvengti netinkamos prieigos.

- Eismo valdymo sistema registruoja bet kokias naudotojų operacines sistemas.

- IKS siūlo lanksčius nustatymus.

- Kuria išsamias ataskaitas patogia forma.

Nemokamas atsisiuntimas!

Pradėkite dabar - atsisiųskite interneto srauto stebėjimo programos demonstracinę versiją iš mūsų svetainės. Galite be apribojimų naudotis visomis mūsų sprendimo funkcijomis 35 dienas! Pasibaigus bandymo laikotarpiui, jums tereikia įsigyti pilną versiją pateikiant užsakymą arba susisiekus su mūsų vadybininkais.

Tinklo srauto analizė

Eismo analizė yra vienas iš būdų gauti slaptažodžius ir vartotojo ID internete. Analizė atliekama naudojant specialią programą - paketų analizatorių (sniffer), kuris sulaiko visus tinklo segmentu perduodamus paketus ir parenka tuos, kuriuose perduodamas vartotojo ID ir jo slaptažodis.

Daugelyje protokolų duomenys perduodami atvira, nešifruota forma. Tinklo srauto analizė leidžia jums perimti duomenis, perduodamus per FTP ir TELNET protokolus (slaptažodžius ir vartotojo identifikatorius), HTTP (hiperteksto perdavimo protokolas - hiperteksto perdavimo protokolas - hiperteksto perkėlimas tarp WEB serverio ir naršyklės, įskaitant tuos, kuriuos vartotojas įvedė į formas interneto puslapiuose), SMTP, POP3, IMAP, NNTP (el. paštas ir konferencijos) ir IRC - „Internet Relay Chat“ (internetiniai pokalbiai, pokalbiai). Tai gali būti naudojama norint sulaikyti prieigos prie pašto sistemų su interneto sąsaja slaptažodžius, kreditinių kortelių numerius dirbant su elektroninės prekybos sistemomis ir įvairią asmeninę informaciją, kurios atskleisti nepageidautina.

Šiuo metu yra sukurti įvairūs mainų protokolai, skirti apsaugoti tinklo ryšį ir užšifruoti srautą. Deja, jie dar nepakeitė senų protokolų ir netapo kiekvieno vartotojo standartu. Tam tikru mastu jų plitimui sutrukdė esami stiprios kriptografijos eksporto apribojimai daugelyje šalių. Dėl šios priežasties šių protokolų diegimas nebuvo įterptas į programinę įrangą arba buvo labai susilpnėjęs (maksimalus rakto ilgis buvo ribotas), dėl ko jie praktiškai nenaudingi, nes šifrai galėjo būti nulaužti per protingą laiką.

Tinklo srauto analizė leidžia:

- 1. Pirmiausia ištirti paskirstyto orlaivio veikimo logiką, tai yra gauti sistemoje vykstančių įvykių ir jos objektų vienas kitam komandų, kai šie įvykiai atsiranda, atitikimą (vienas prieš vieną). jei mes darysime analogiją su įsilaužėlių įrankių rinkiniu, tada eismo analizė šiuo atveju pakeis žymeklį). Tai pasiekiama perimant ir analizuojant srauto paketus nuorodos sluoksnyje. Išplatintos kintamosios srovės veikimo logikos žinojimas leidžia praktiškai imituoti ir vykdyti tipines nuotolines atakas, apsvarstytas tolesnėse pastraipose, naudojant konkrečios paskirstytos kintamosios srovės pavyzdį.

- 2. Antra, tinklo srauto analizė leidžia perimti duomenų srautą, kuriuo keičiamasi tarp paskirstytų orlaivių objektų. Taigi nuotolinė tokio tipo ataka susideda iš neteisėtos prieigos prie informacijos, kuria nuotolinėje vietoje keičiasi du tinklo abonentai. Atkreipkite dėmesį, kad nėra galimybės keisti srauto, o pati analizė yra įmanoma tik viename tinklo segmente. Informacijos, perimtos naudojant šią tipinę nuotolinę ataką, pavyzdys yra tinkle nešifruotu būdu siunčiamas vartotojo vardas ir slaptažodis.

Pagal poveikio pobūdį tinklo srauto analizė yra pasyvus poveikis. Šios atakos įgyvendinimas be grįžtamojo ryšio pažeidžia informacijos konfidencialumą viename tinklo segmente OSI ryšio sluoksnyje. Tuo pačiu metu ataka yra besąlyginė, palyginti su atakos taikiniu.

Patikimo objekto ar paskirstyto orlaivio subjekto pakeitimas

Viena iš paskirstyto orlaivio saugumo problemų yra nepakankamas jo nuotolinių objektų identifikavimas ir autentiškumas. Pagrindinis sunkumas yra vienareikšmiškų pranešimų, perduotų tarp sąveikos subjektų ir objektų, identifikavimo įgyvendinimas. Paprastai paskirstytuose orlaiviuose ši problema sprendžiama taip: kuriant virtualų kanalą DCS objektai keičiasi tam tikra informacija, kuri unikaliai identifikuoja šį kanalą. Šis apsikeitimas paprastai vadinamas „rankos paspaudimu“. Tačiau mes pažymime, kad virtualus kanalas ne visada sukurtas norint prijungti du nuotolinius DCS objektus. Praktika rodo, kad dažnai, ypač paslaugų pranešimams (pavyzdžiui, iš maršrutizatorių), naudojamasi pavieniais pranešimais, kuriems nereikia patvirtinimo.

Kaip žinote, adresuojant pranešimus paskirstytuose orlaiviuose, naudojamas tinklo adresas, kuris yra unikalus kiekvienam sistemos objektui (OSI modelio duomenų ryšio sluoksnyje tai yra tinklo adapterio aparatinės įrangos adresas tinkle. lygiu, adresas nustatomas priklausomai nuo naudojamo tinklo sluoksnio protokolo (pavyzdžiui, IP. Tinklo adresą taip pat galima naudoti paskirstyto orlaivio objektams identifikuoti. Tačiau tinklo adresas yra paprasčiausiai suklastotas, todėl jo naudoti nepriimtina kaip vienintelę objektų identifikavimo priemonę.

Tuo atveju, kai paskirstytoji kintamoji srovė naudoja nestabilius algoritmus nuotoliniams objektams identifikuoti, tada galima tipinė nuotolinė ataka, kurią sudaro pranešimų perdavimas ryšio kanalais savavališko objekto ar DCS subjekto vardu. Tuo pačiu metu yra du šio tipinio nuotolinio užpuolimo tipai:

- Ataka su nustatytu virtualiu kanalu,

- · Ataka be nustatyto virtualaus kanalo.

Esant užmegztam virtualiam ryšiui, ataka bus suteikta patikimos sąveikos subjekto, teisėtai prisijungusio prie sistemos objekto, teisių suteikimas, kuris leis užpuolikui atlikti sesiją su paskirstytosios sistemos objektu vartotojo vardu. patikimas subjektas. Šio tipo nuotolinių atakų įgyvendinimas paprastai apima mainų paketų perkėlimą iš atakuojančio objekto į atakos tikslą patikimo sąveikos subjekto vardu (šiuo atveju perduotus pranešimus sistema supras kaip teisingus). Norint įvykdyti tokio tipo ataką, būtina įveikti pranešimo identifikavimo ir autentifikavimo sistemą, kuri iš esmės gali naudoti kontrolinę sumą, apskaičiuotą naudojant viešąjį raktą, dinamiškai sugeneruotą kanalo nustatymo metu, atsitiktinius kelių bitų paketų skaitiklius ir tinklo adresus. stočių. Tačiau praktikoje, pavyzdžiui, OS Novell NetWare 3.12-4.1, mainų paketams identifikuoti naudojami du 8 bitų skaitikliai - kanalo numeris ir paketo numeris; TCP naudoja du 32 bitų skaitiklius identifikavimui.

Kaip minėta aukščiau, tarnybiniams pranešimams paskirstytuose orlaiviuose dažnai naudojamas pavienių pranešimų, kuriems nereikia patvirtinimo, perdavimas, tai yra, virtualaus ryšio nereikia kurti. Ataka be nustatyto virtualaus ryšio susideda iš paslaugų pranešimų perdavimo tinklo valdymo įrenginių vardu, pavyzdžiui, maršrutizatorių vardu.

Akivaizdu, kad šiuo atveju paketams identifikuoti galima naudoti tik iš anksto apibrėžtus statinius raktus, o tai yra gana nepatogu ir reikalinga sudėtinga raktų valdymo sistema. Tačiau atsisakius tokios sistemos, paketus be nustatyto virtualaus kanalo bus galima nustatyti tik pagal siuntėjo tinklo adresą, kurį lengva suklastoti.

Neteisingų kontrolinių pranešimų siuntimas gali sukelti rimtų sutrikimų paskirstytame orlaivyje (pavyzdžiui, pakeisti jo konfigūraciją). Laikoma tipiška nuotolinė ataka, naudojant sukčiavimą, pagrįsta aprašyta idėja.

Patikimo DCS objekto pakeitimas yra aktyvi įtaka, daroma siekiant pažeisti informacijos konfidencialumą ir vientisumą, įvykus tam tikram įvykiui užpultame objekte. Ši nuotolinė ataka gali būti tiek segmento viduje, tiek tarpsegmentinė, tiek su grįžtamuoju ryšiu ir be grįžtamojo ryšio su užpultu objektu ir atliekamas OSI modelio tinklo ir transporto sluoksniuose.

Klaidingo objekto įgyvendinimas paskirstytame orlaivyje naudojant nuotolinės paieškos algoritmų trūkumus

Paskirstytame tinkle dažnai paaiškėja, kad jo nuotoliniai objektai iš pradžių neturi pakankamai informacijos, reikalingos pranešimams adresuoti. Paprastai ši informacija yra aparatinės įrangos (tinklo adapterio adresas) ir loginio (pavyzdžiui, IP adreso) WAN objektų adresai. Norint gauti tokią informaciją paskirstytuose orlaiviuose, naudojami įvairūs nuotolinės paieškos algoritmai, kurie susideda iš specialaus tipo paieškos užklausų perdavimo tinkle ir laukimo atsakymų į užklausą su reikalinga informacija. Gavęs atsakymą į užklausą, prašantis RCS subjektas turi visus reikalingus duomenis, kad galėtų kreiptis. Vadovaudamasis iš atsakymo gauta informacija apie ieškomą objektą, prašantis RVS subjektas pradeda jį spręsti. Tokių užklausų, kuriomis grindžiami nuotolinės paieškos algoritmai, pavyzdžiai yra SAP užklausa „Novell NetWare OS“, ARP ir DNS užklausa internete.

Jei naudojate paskirstytuosius VS nuotolinės paieškos mechanizmus, atakuojančiame objekte galima perimti išsiųstą užklausą ir išsiųsti į ją klaidingą atsakymą, kur nurodote duomenis, kuriuos panaudojus bus sprendžiamas užpuolimo klaidingas objektas . Ateityje visas informacijos srautas tarp subjekto ir sąveikos objekto praeis per klaidingą RCS objektą.

Kita klaidingo objekto įvedimo į DCS parinktis pasinaudoja nuotolinės paieškos algoritmo trūkumais ir susideda iš periodiškai persiųsto iš anksto paruoštą melagingą atsakymą užpultam objektui negavus paieškos užklausos. Iš tiesų, norėdamas išsiųsti melagingą atsakymą, užpuolikas ne visada turi laukti, kol bus gautas prašymas (iš principo jis gali neturėti tokios galimybės perimti prašymą). Tokiu atveju užpuolikas gali išprovokuoti užpultą objektą perduoti paieškos užklausą, tada jo melagingas atsakymas iškart bus sėkmingas. Ši tipiška nuotolinė ataka yra itin būdinga globaliems tinklams, kai užpuolikas paprasčiausiai negali perimti paieškos užklausos dėl savo vietos kitame segmente nei atakos tikslas.

Netikras DCS objektas yra aktyvi įtaka, padaryta siekiant pažeisti informacijos konfidencialumą ir vientisumą, o tai gali būti puolimas užpulto objekto prašymu, taip pat besąlygiškas išpuolis. Ši nuotolinė ataka yra tiek segmento viduje, tiek tarp segmentų, turi grįžtamąjį ryšį su užpultu objektu ir vykdoma OSI modelio kanalo ir taikymo sluoksniuose.

Netikro objekto naudojimas organizuojant nuotolinę ataką išplatintame orlaivyje

Įgijęs informacijos perdavimo tarp objektų kontrolę, netikras DCS objektas gali taikyti įvairius perimtos informacijos paveikimo metodus. Atsižvelgiant į tai, kad suklastoto objekto įvedimas į paskirstytą AC yra daugelio nuotolinių atakų tikslas ir kelia rimtą grėsmę visos DCS saugumui, tolesnėse dalyse bus išsamiai aptariami būdai, kaip paveikti informaciją, kurią perėmė netikras daiktas.

Informacijos srauto pasirinkimas ir saugojimas klaidingame RVS objekte

Vienas iš atakų, kurias gali įvykti netikras DCS objektas, yra informacijos, perduodamos tarp subjekto ir sąveikos objekto, sulaikymas. Svarbu pažymėti, kad informacijos (pvz., Failų) perėmimo faktas yra įmanomas dėl to, kad atliekant kai kurias operacijas su failais (skaitant, kopijuojant ir pan.), Šių failų turinys perduodamas tinklu , o tai reiškia, kad jie siunčiami į netikrą objektą ... Paprasčiausias būdas įgyvendinti perėmimą yra išsaugoti visus netikro objekto gautus mainų paketus faile.

Nepaisant to, šis informacijos perėmimo būdas pasirodo esąs nepakankamai informatyvus. Taip yra dėl to, kad mainų paketuose, be duomenų laukų, yra paslaugų laukų, kurie šiuo atveju tiesiogiai neįdomūs užpuolikui. Vadinasi, norint gauti tiesiogiai perduodamą failą, reikia atlikti dinaminę klaidingo objekto informacijos srauto semantinę analizę jo pasirinkimui.

Informacijos pakeitimas

Vienas iš bet kurios įtakos sistemos, sukurtos klaidingo objekto principu, bruožas yra tai, kad ji sugeba modifikuoti perimamą informaciją. Ypač reikėtų pažymėti, kad tai yra vienas iš būdų, leidžiančių programiškai modifikuoti informacijos srautą tarp kito objekto DCS objektų. Iš tiesų, norint įgyvendinti informacijos perėmimą tinkle, nebūtina atakuoti paskirstytą orlaivį pagal „klaidingo objekto“ schemą. Ataka, analizuojanti tinklo srautą ir leidžianti priimti visus komunikacijos kanalu einančius paketus, bus efektyvesnė, tačiau, skirtingai nei nuotolinė ataka pagal „klaidingo objekto“ schemą, ji negali modifikuoti informacijos.

- · Perduotų duomenų modifikavimas;

- · Perduodamo kodo modifikavimas.

Viena iš funkcijų, kurią gali atlikti įtakos sistema, sukurta „klaidingo objekto“ principu, yra perduotų duomenų modifikavimas. Pasirinkus perimtos informacijos srautą ir ją išanalizavus, sistema gali atpažinti perduotų failų tipą (vykdomąjį ar tekstinį). Atitinkamai, jei randamas tekstinis arba duomenų failas, tampa įmanoma modifikuoti duomenis, einančius per netikrą objektą. Ši funkcija kelia ypatingą grėsmę konfidencialios informacijos apdorojimo tinklams.

Kitas modifikavimo tipas gali būti perduoto kodo modifikavimas. Klaidingas objektas, atlikdamas per ją praeinančios informacijos semantinę analizę, gali išgauti vykdomąjį kodą iš duomenų srauto. Neumanno architektūroje yra gerai žinomas principas, kad nėra skirtumo tarp duomenų ir komandų. Taigi norint nustatyti, kas perduodama tinklu - kodu ar duomenimis, būtina naudoti tam tikras funkcijas, būdingas keičiantis tinklu konkrečiame paskirstytame orlaivyje, arba kai kurias savybes, būdingus tam tikrų tipų vykdomiesiems failams tam tikroje vietinėje vietoje. OS.

Atrodo įmanoma išskirti du skirtingo kodo modifikavimo tipus:

- · RPS (destruktyvios programinės įrangos) įdiegimas;

- · Vykdomojo failo logikos keitimas. Pirmuoju atveju, kai įvedamas RPM, vykdomasis failas modifikuojamas naudojant virusinę technologiją: RPM turinys pridedamas prie vykdomojo failo vienu iš žinomų būdų, o įėjimo taškas keičiamas vienu iš žinomų būdų. būdų, kad jis nurodytų įdėto RPM kodo pradžią. Apibūdintas metodas iš esmės nesiskiria nuo standartinio vykdomojo failo užkrėtimo virusu, išskyrus tai, kad failas buvo užkrėstas virusu arba RPS tuo metu, kai jis buvo perduodamas tinklu! Tai įmanoma tik naudojant įtakos sistemą, sukurtą „klaidingo objekto“ principu. Konkretus RPS tipas, jo tikslai ir uždaviniai šiuo atveju neturi reikšmės, tačiau galite apsvarstyti, pavyzdžiui, galimybę naudoti klaidingą objektą tinklo kirminui sukurti - praktiškai sunkiausia nuotoliniu būdu paveikti tinklus arba naudoti tinklo šnipai kaip RPS.

Antruoju atveju vykdomasis kodas modifikuojamas siekiant pakeisti jo veikimo logiką. Šiam poveikiui reikalingas išankstinis vykdomosios bylos veikimo tyrimas ir, jei jis bus atliktas, tai gali suteikti netikėčiausių rezultatų. Pavyzdžiui, paleidus paskirstytos duomenų bazės vartotojo identifikavimo programą serveryje (pavyzdžiui, „Novell NetWare OS“), klaidingas objektas gali modifikuoti šios programos kodą taip, kad bus galima prisijungti be slaptažodžio. į duomenų bazę, turinčią didžiausias privilegijas.

Informacijos pakeitimas

Klaidingas objektas leidžia ne tik modifikuoti, bet ir pakeisti jo perimtą informaciją. Jei informacijos modifikavimas lemia jos dalinį iškraipymą, tada pakeitimas - visišką jos pasikeitimą.

Kai tinkle įvyksta tam tikras netikro objekto valdomas įvykis, vienam iš mainų dalyvių siunčiama iš anksto paruošta dezinformacija. Be to, tokia klaidinga informacija, atsižvelgiant į stebimą įvykį, gali būti suvokiama kaip vykdomasis kodas arba kaip duomenys. Apsvarstykite tokios klaidingos informacijos pavyzdį.

Tarkime, kad imitacinis objektas stebi įvykį, kurį vartotojas prisijungia prie serverio. Tokiu atveju ji laukia, pavyzdžiui, paleidus atitinkamą prisijungimo programą. Jei ši programa yra serveryje, jai paleidus, vykdomasis failas perkeliamas į darbo vietą. Užuot atlikęs šį veiksmą, netikras objektas į darbo vietą siunčia iš anksto parašytos specialios programos kodą - slaptažodžių užgrobėją. Ši programa vizualiai atlieka tuos pačius veiksmus kaip ir tikroji prisijungimo programa, pavyzdžiui, prašo vartotojo vardo ir slaptažodžio, po to gauta informacija siunčiama į suklastotą objektą, o vartotojui parodomas klaidos pranešimas. Tokiu atveju vartotojas, atsižvelgdamas į tai, kad slaptažodį įvedė neteisingai (slaptažodis paprastai nerodomas ekrane), vėl paleis prisijungimo prie sistemos programą (šį kartą tikrąją) ir gaus prieigą antrą kartą . Tokios atakos rezultatas yra netikras objekte saugomas vartotojo vardas ir slaptažodis.

Tarnybos atsisakymas

Viena iš pagrindinių užduočių, priskirtų tinklo operacinei sistemai, veikiančiai kiekviename iš paskirstytų orlaivių objektų, yra užtikrinti patikimą nuotolinę prieigą iš bet kurio tinklo objekto prie šio objekto. Paprastai paskirstytoje kintamojoje srovėje kiekvienas sistemos subjektas turi turėti galimybę prisijungti prie bet kurio DCS objekto ir, laikydamasis savo teisių, gauti nuotolinę prieigą prie jos išteklių. Paprastai kompiuterių tinkluose galimybė suteikti nuotolinę prieigą įgyvendinama taip: tinklo serverio WAN įrenginyje paleidžiama keletas serverio programų (pavyzdžiui, FTP serveris, WWW serveris ir kt.), Kad būtų suteikta nuotolinė prieiga. į šios priemonės išteklius. Šios serverio programos yra nuotolinės prieigos teikimo telekomunikacijų paslaugų dalis. Serverio užduotis yra nuolat laukti ryšio užklausos iš nuotolinio objekto, esančio DCS objekto operacinės sistemos atmintyje. Gavęs tokią užklausą, serveris, jei įmanoma, turėtų siųsti atsakymą į prašantį objektą, kuriame leisti prisijungti arba ne (ryšys su serveriu yra specialiai aprašytas labai schematiškai, nes informacija nėra svarbi akimirka). Panaši schema naudojama kuriant virtualų ryšio kanalą, per kurį DCS objektai paprastai sąveikauja. Tokiu atveju tinklo operacinės sistemos branduolys tiesiogiai apdoroja virtualaus kanalo (VC) sukūrimo užklausas, gaunamas iš išorės, ir perduoda jas pagal užklausos identifikatorių (prievadą ar lizdą) į programos procesą, kuris yra atitinkamas serveris.

Akivaizdu, kad tinklo operacinė sistema gali turėti tik ribotą skaičių atvirų virtualių ryšių ir atsakyti tik į ribotą užklausų skaičių. Šie apribojimai priklauso nuo įvairių visos sistemos parametrų, kurių pagrindiniai yra kompiuterio greitis, RAM kiekis ir ryšio kanalo pralaidumas (kuo didesnis, tuo didesnis galimų užklausų skaičius per laiko vienetą) ).

Pagrindinė problema yra ta, kad DCS neturint statinės pagrindinės informacijos, užklausą identifikuoti galima tik pagal jos siuntėjo adresą. Jei paskirstytame orlaivyje nėra priemonių, leidžiančių autentifikuoti siuntėjo adresą, tai yra, DCS infrastruktūra leidžia iš vieno sistemos objekto į kitą sistemos objektą perduoti begalinį skaičių anoniminių prisijungimo užklausų kitų objektų vardu, tada šiuo atveju tipinė nuotolinė ataka „Paslaugos atsisakymas“. Naudojant šią nuotolinę ataką, pažeidžiamas atitinkamos nuotolinės prieigos paslaugos operuojamumas užpultame objekte, tai yra neįmanoma gauti nuotolinės prieigos iš kitų DCS objektų - paslaugų atsisakymas!

Antrasis šio tipinio nuotolinio užpuolimo tipas yra išsiųsti tiek užklausų iš vieno adreso į užpultą objektą, kiek leis srautas (nukreipta užklausų „audra“). Tokiu atveju, jei sistema nenumato taisyklių, ribojančių gautų užklausų iš vieno objekto (adreso) skaičių per laiko vienetą, tai šios atakos rezultatas gali būti užklausos eilės perpildymas ir vieno iš telekomunikacijų gedimas. paslaugos arba visiškas kompiuterio išjungimas dėl sistemos nesugebėjimo atlikti nieko kito, išskyrus prašymų apdorojimą.

Ir paskutinis, trečias „Denial of Service“ atakos tipas yra neteisingos, specialiai parinktos užklausos perdavimas užpultam objektui. Tokiu atveju, jei nuotolinėje sistemoje yra klaidų, gali būti, kad užklausos apdorojimo procedūra kilpų, buferio perpildymas, o po to sistemos užšaldymas ir kt.

Tipiška nuotolinė paslaugų teikimo atsisakymo ataka yra aktyvi intervencija, kurios tikslas - sutrikdyti sistemos veikimą, besąlygiškai, palyginti su atakos taikiniu. Šis UA yra vienakryptis poveikis, tiek tarp segmentų, tiek tarp segmentų, daromas OSI modelio transportavimo ir taikymo lygmenimis.

srauto slaptažodžių apsaugos tinklas

Paketų uostymas yra šnekamoji sąvoka, nurodanti tinklo srauto analizės meną. Priešingai nei įprasta manyti, tokie dalykai kaip el. Laiškai ir tinklalapiai keliauja ne per internetą. Jie yra suskirstyti į tūkstančius mažų duomenų paketų ir tokiu būdu siunčiami internetu. Šiame straipsnyje mes pažvelgsime į geriausius nemokamus tinklo analizatorius ir paketų kvapus.

Yra daugybė komunalinių paslaugų, kurios renka tinklo srautą, ir dauguma jų naudoja branduolį „pcap“ („Unix“ tipo sistemose) arba „libcap“ (sistemoje „Windows“). Kitos rūšies komunalinės paslaugos padeda analizuoti šiuos duomenis, nes net ir nedidelis srautas gali generuoti tūkstančius paketų, kuriuose sunku naršyti. Beveik visos šios komunalinės paslaugos mažai skiriasi viena nuo kitos renkant duomenis, pagrindiniai skirtumai yra tai, kaip jie analizuoja duomenis.

Analizuojant tinklo srautą reikia suprasti, kaip veikia tinklas. Nėra jokio įrankio, kuris stebuklingai pakeistų analitiko žinias apie tinklo kūrimo pagrindus, pavyzdžiui, TCP 3 krypčių rankos paspaudimas, naudojamas užmegzti ryšį tarp dviejų įrenginių. Analitikai taip pat turi šiek tiek suprasti gerai veikiančio tinklo tinklo srautus, pvz., ARP ir DHCP. Šios žinios yra svarbios, nes analizės priemonės paprasčiausiai parodys, ko jūs paprašote. Ko jūs paprašysite, priklauso nuo jūsų. Jei nežinote, kaip paprastai atrodo jūsų tinklas, gali būti sunku žinoti, kad surinktose pakuočių masėse radote tai, ko jums reikia.

Geriausi paketiniai snifferiai ir tinklo analizatoriai

Pramoniniai įrankiai

Pradėkime nuo viršaus ir pereikime prie pagrindų. Jei turite reikalų su įmonės lygmens tinklais, jums reikia didelio ginklo. Nors beveik viskas remiasi „tcpdump“ savo esme (daugiau apie tai vėliau), įmonės lygio įrankiai gali išspręsti tam tikras keblias problemas, tokias kaip srauto iš kelių serverių koreliavimas, protingų užklausų pateikimas problemoms nustatyti, įspėjimo išimtys ir gerų grafikų generavimas, kuriuos viršininkai visada paklausa. ...

Įmonės įrankiai paprastai yra nukreipti į tinklo srautą, o ne į paketinio turinio vertinimą. Tai turiu omenyje, kad daugumai įmonės sisteminių administratorių pagrindinis rūpestis yra užtikrinti, kad tinkle nebūtų našumų. Atsiradus tokioms kliūtims, paprastai siekiama nustatyti, ar problemą sukėlė tinklas ar tinkle esanti programa. Kita vertus, šie įrankiai paprastai gali apdoroti tiek srauto, kad jie gali padėti numatyti, kada bus visiškai įkrautas tinklo segmentas, o tai yra kritinis taškas valdant tinklo pralaidumą.

Tai labai didelis IT valdymo įrankių rinkinys. Šiame straipsnyje labiau tinka „Deep Packet Inspection and Analysis“ įrankis, kuris yra neatsiejama jo dalis. Tinklo srauto rinkimas yra gana paprastas. Naudojant tokius įrankius kaip „WireShark“, pagrindinė analizė taip pat nėra problema. Tačiau situacija ne visada yra visiškai aiški. Labai užimtame tinkle gali būti sunku apibrėžti net labai paprastus dalykus, tokius kaip:

Kokia tinklo programa generuoja šį srautą?

- jei programa yra žinoma (tarkime, interneto naršyklė), kurioje jos vartotojai praleidžia didžiąją laiko dalį?

- Kurios jungtys yra ilgiausios ir perkrauna tinklą?

Daugelis tinklo įrenginių naudoja kiekvieno paketo metaduomenis, kad paketas patektų ten, kur reikia. Paketo turinys tinklo įrenginiui nežinomas. Gilus paketų patikrinimas yra kitas dalykas; tai reiškia, kad tikrinamas tikrasis pakuotės turinys. Tokiu būdu galite atrasti kritinę tinklo informaciją, kurios negalima surinkti iš metaduomenų. Tokie įrankiai, kaip „SolarWinds“ teikiami, gali suteikti reikšmingesnių duomenų nei tik srauto srautas.

Kitos intensyvaus duomenų perdavimo tinklų valdymo technologijos yra „NetFlow“ ir „sFlow“. Kiekvienas turi savo stipriąsias ir silpnąsias puses,

Galite daugiau sužinoti apie „NetFlow“ ir „sFlow“.

Tinklo analizė apskritai yra pažangiausia tema, paremta tiek įgytomis žiniomis, tiek praktine patirtimi. Galima apmokyti asmenį, turintį išsamių žinių apie tinklo paketus, tačiau jei tas asmuo neturi žinių apie patį tinklą ir neturi patirties nustatant anomalijas, jam tai nelabai seksis. Šiame straipsnyje aprašytus įrankius turėtų naudoti patyrę tinklo administratoriai, kurie žino, ko nori, bet nėra tikri, kuris įrankis yra geriausias. Juos taip pat gali naudoti mažiau patyrę sistemos administratoriai, norėdami įgyti kasdienio tinklo naudojimo patirties.

Pagrindai

Pagrindinis tinklo srauto surinkimo įrankis yra

Tai yra atvirojo kodo programa, kuri įdiegiama beveik visose „Unix“ tipo operacinėse sistemose. „Tcpdump“ yra puikus duomenų rinkimo įrankis, turintis labai sudėtingą filtravimo kalbą. Renkant duomenis svarbu žinoti, kaip filtruoti duomenis, kad galėtumėte analizuoti įprastą duomenų rinkinį. Gaudant visus duomenis iš tinklo įrenginio, net ir vidutinio užimtumo tinkle, gali būti sugeneruota per daug duomenų, kuriuos bus labai sunku analizuoti.

Kai kuriais retais atvejais pakaks atspausdinti užfiksuotus tcpdump duomenis tiesiai į ekraną, kad rastumėte tai, ko jums reikia. Pavyzdžiui, rašydamas šį straipsnį, aš surinkau srautą ir pastebėjau, kad mano mašina siunčia srautą nežinomu IP adresu. Pasirodo, mano mašina siuntė duomenis „Google“ IP adresu 172.217.11.142. Kadangi neturėjau jokių „Google“ produktų ir neturėjau atidaryto „Gmail“, nežinojau, kodėl tai vyksta. Aš patikrinau savo sistemą ir radau:

[~] $ ps -ef | grep google vartotojas 1985 1881 0 10:16? 00:00:00 / opt / google / chrome / chrome --type = service

Pasirodo, kad net kai „Chrome“ neveikia, ji veikia kaip paslauga. Aš to nepastebėčiau be paketų analizės. Aš perėmiau dar kelis duomenų paketus, tačiau šį kartą daviau „tcpdump“ užduotį įrašyti duomenis į failą, kurį tada atidariau „Wireshark“ (apie tai vėliau). Šie įrašai yra:

„Tcpdump“ yra mėgstamiausias „sysadmin“ įrankis, nes tai yra komandinės eilutės įrankis. Tcpdump paleisti nereikia jokios grafinės sąsajos. Gamybos serveriams grafinė sąsaja yra gana žalinga, nes ji sunaudoja sistemos išteklius, todėl pirmenybė teikiama komandų eilutės programoms. Kaip ir daugelyje šiuolaikinių komunalinių paslaugų, „tcpdump“ turi labai turtingą ir sudėtingą kalbą, kurios įsisavinimas užtrunka šiek tiek laiko. Keletas pagrindinių komandų apima tinklo sąsajos pasirinkimą duomenims rinkti ir tų duomenų įrašymą į failą, kad juos būtų galima eksportuoti analizei kitur. Tam naudojami jungikliai -i ir -w.

# tcpdump -i eth0 -w tcpdump_packets tcpdump: klausytis eth0, nuorodos tipo EN10MB (Ethernet), surinkimo dydis 262144 baitai ^ užfiksuoti C51 paketai

Ši komanda sukuria failą su užfiksuotais duomenimis:

failas tcpdump_packets tcpdump_packets: „tcpdump“ fiksavimo failas („little-endian“) - versija 2.4 („Ethernet“, fiksavimo ilgis 262144)

Šių failų standartas yra „Pcap“ formatas. Tai nėra tekstas, todėl jį analizuoti gali tik šį formatą suprantančios programos.

3. „Windump“

Dauguma naudingų atvirojo kodo paslaugų programų yra klonuojamos į kitas operacines sistemas. Kai tai atsitiks, sakoma, kad programa buvo perkelta. „Windump“ yra „tcpdump“ uostas ir elgiasi labai panašiai.

Svarbiausias „Windump“ ir „tcpdump“ skirtumas yra tas, kad „Windump“ reikia įdiegti „Winpcap“ biblioteką prieš paleidžiant „Windump“. Nors tiek „Windump“, tiek „Winpcap“ teikia tas pats prižiūrėtojas, jas reikia atsisiųsti atskirai.

„Winpcap“ yra biblioteka, kurią reikia iš anksto įdiegti. Tačiau „Windump“ yra exe failas, kurio nereikia įdiegti, todėl galite jį tiesiog paleisti. Tai reikia turėti omenyje, jei naudojate „Windows“ tinklą. „Windump“ nereikia įdiegti kiekvienoje mašinoje, nes galite ją tiesiog nukopijuoti, jei reikia, tačiau „Windup“ palaikymui reikės „Winpcap“.

Kaip ir naudojant „tcpdump“, „Windump“ gali rodyti tinklo duomenis analizei, filtruoti tuo pačiu būdu ir įrašyti duomenis į „Pcap“ failą vėlesnei analizei.

4. „Wireshark“

„Wireshark“ yra kitas garsiausias „sysadmin“ rinkinio įrankis. Tai ne tik leidžia užfiksuoti duomenis, bet ir pateikia keletą pažangių analizės įrankių. Be to, „Wireshark“ yra atviro kodo programa ir perkeliama į beveik visas esamas serverių operacines sistemas. Vadinamas „Etheral“, „Wireshark“ dabar veikia visur, įskaitant atskirą nešiojamą programą.

Jei analizuojate srautą GUI serveryje, „Wireshark“ gali padaryti viską už jus. Jis gali rinkti duomenis ir tada viską čia išanalizuoti. Tačiau serveriuose GUI yra reta, todėl galite nuotoliniu būdu rinkti tinklo duomenis ir tada išnagrinėti gautą „Pcap“ failą „Wireshark“ kompiuteryje.

Pirmą kartą paleidus „Wireshark“ galite įkelti esamą „Pcap“ failą arba pradėti fiksuoti srautą. Pastaruoju atveju galite papildomai nustatyti filtrus, kad sumažintumėte surinktų duomenų kiekį. Jei nenurodysite filtro, „Wireshark“ tiesiog surinks visus tinklo duomenis iš pasirinktos sąsajos.

Viena iš naudingiausių „Wireshark“ funkcijų yra galimybė sekti srautą. Geriausia galvoti apie srautą kaip apie grandinę. Žemiau pateiktoje ekrano kopijoje galime pamatyti daug užfiksuotų duomenų, tačiau mane labiausiai domino „Google“ IP adresas. Aš galiu dešiniuoju pelės mygtuku spustelėti ir sekti TCP srautą, kad galėčiau pamatyti visą grandinę.

Jei srautas buvo užfiksuotas kitame kompiuteryje, galite importuoti PCAP failą naudodami „Wireshark File -> Open“ dialogą. Importuojamiems failams prieinami tie patys filtrai ir įrankiai, kaip ir užfiksuotiems tinklo duomenims.

5. ryklys

„Tshark“ yra labai naudinga nuoroda tarp „tcpdump“ ir „Wireshark“. „Tcpdump“ puikiai renkasi duomenis ir gali chirurginiu būdu išgauti tik jums reikalingus duomenis, tačiau duomenų analizės galimybės yra labai ribotos. „Wireshark“ puikiai atlieka tiek fiksavimą, tiek analizavimą, tačiau turi sunkią vartotojo sąsają ir negali būti naudojama serveriuose be GUI. Pabandykite „tshark“, jis veikia komandinėje eilutėje.

„Tshark“ naudoja tas pačias filtravimo taisykles kaip ir „Wireshark“, kas neturėtų stebinti, nes iš esmės tai yra tas pats produktas. Žemiau nurodyta komanda nurodo „tshark“ tik paimti paskirties IP adresą ir kai kuriuos kitus dominančius laukus iš paketo HTTP dalies.

# tshark -i eth0 -Y http.request -T laukai -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 „Mozilla“ / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox /57.0 /images/title.png 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 /images/styles/phoenix.css 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) „Gecko“ / 20100101 „Firefox“ / 57.0 /images/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 „Mozilla“ / 5.0 (X11; Linux x86_64; rv: 57.0) „Gecko / 20100101 Firefox“ /57.0 /images/styles/index.css 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 /images/images/title.png 172.20.0.122 Mozilla / 5.0 (X11; Linux) x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 /favicon.ico 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 /favicon.ico

Jei norite įrašyti srautą į failą, naudokite parinktį -W, po kurios eina jungiklis -r (skaityti), kad jį perskaitytumėte.

Pirmiausia užfiksuokite:

# tshark -i eth0 -w tshark_packets Užfiksuoti „eth0“ 102 ^ C

Perskaitykite jį čia arba perkelkite į kitą analizės vietą.

# tshark -r tshark_packets -Y http.request -T laukai -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox /57.0 / contact 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 / reserve / 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 /reservations/styles/styles.css 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 /res/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack. js 172.20.0.122 „Mozilla“ / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 Firefox / 57.0 /res/styles/index.css 172.20.0.122 Mozilla / 5.0 (X11; Linux x86_64; rv: 57.0) Gecko / 20100101 „Firefox“ / 57.0 /res/images/title.png

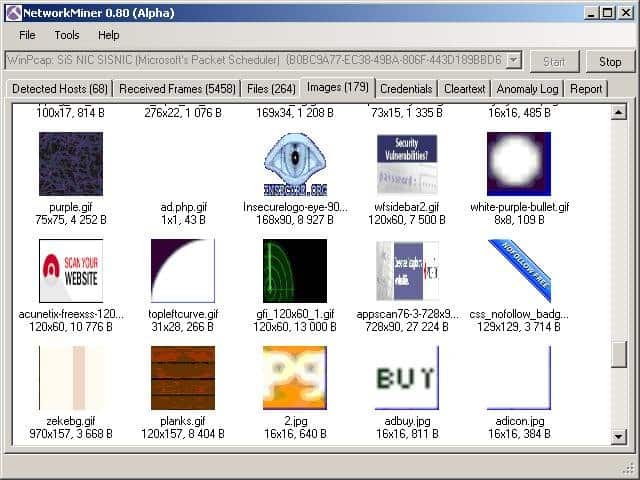

Tai labai įdomus įrankis, kuris priskiriamas tinklo kriminalistinių analizės įrankių kategorijai, o ne tik snaiperiams. Kriminalistikos sritis paprastai yra susijusi su tyrimais ir įrodymų rinkimu, o „Network Miner“ šį darbą atlieka puikiai. Kaip „wireshark“ gali sekti TCP srautą, kad atkurtų visą paketų grandinę, „Network Miner“ gali sekti TCP srautą, kad atkurtų per tinklą perduotus failus.

„Network Miner“ gali būti strategiškai išdėstytas tinkle, kad galėtų realiuoju laiku stebėti ir rinkti jus dominantį srautą. Tai negeneruos savo srauto tinkle, todėl veiks slapta.

„Network Miner“ taip pat gali dirbti neprisijungęs. Galite naudoti „tcpdump“ paketams rinkti dominančiame tinklo taške ir tada importuoti PCAP failus į „Network Miner“. Tada galite pabandyti atkurti visus failus ar sertifikatus, esančius įrašytame faile.

„Network Miner“ yra sukurtas „Windows“, tačiau naudojant „Mono“ jis gali veikti bet kurioje OS, palaikančioje „Mono“ platformą, pvz., „Linux“ ir „MacOS“.

Yra nemokama pradinio lygio versija, tačiau su tinkamu funkcijų rinkiniu. Jei jums reikia papildomų funkcijų, tokių kaip geografinė padėtis ir pasirinktinis scenarijus, turėsite įsigyti profesionalią licenciją.

7. „Fiddler“ (HTTP)

Techniškai tai nėra tinklo paketų surinkimo įrankis, tačiau jis yra toks nepaprastai naudingas, kad pateko į šį sąrašą. Skirtingai nuo kitų čia išvardytų įrankių, skirtų užfiksuoti tinklo srautą iš bet kurio šaltinio, „Fiddler“ yra labiau derinimo įrankis. Jis fiksuoja HTTP srautą. Nors daugelis naršyklių jau turi šią galimybę savo kūrėjų įrankiuose, „Fiddler“ neapsiriboja vien naršyklės srautu. „Fiddler“ gali užfiksuoti bet kokį HTTP srautą jūsų kompiuteryje, įskaitant ne žiniatinklio programas.

Daugelis darbalaukio programų naudoja HTTP, kad prisijungtų prie interneto paslaugų, ir be „Fiddler“, vienintelis būdas užfiksuoti šį srautą analizei yra naudoti tokius įrankius kaip „tcpdump“ arba „Wireshark“. Tačiau jie veikia paketų lygiu, todėl analizei būtina šiuos paketus pakeisti į HTTP srautus. Norint atlikti paprastus tyrimus, gali prireikti daug darbo, ir čia atsiranda „Fiddler“. „Fiddler“ gali padėti aptikti programų siunčiamus slapukus, sertifikatus ir kitus naudingus duomenis.

„Fiddler“ yra nemokamas ir, kaip ir „Network Miner“, jis gali veikti monofoniniu režimu beveik bet kurioje operacinėje sistemoje.

8. Capsa

„Capsa Network Analyzer“ yra keli leidimai, kurių kiekvienas turi skirtingas galimybes. Pirmajame lygyje „Capsa“ yra nemokama, ir ji iš esmės leidžia jums tiesiog paimti paketus ir atlikti keletą pagrindinių grafinių analizių. Informacijos suvestinė yra unikali ir gali padėti nepatyrusiam „sysadmin“ greitai nustatyti tinklo problemas. Laisvas lygis skirtas žmonėms, norintiems sužinoti daugiau apie paketus ir tobulinti analizės įgūdžius.

Nemokama versija leidžia jums valdyti daugiau nei 300 protokolų, yra tinkama stebėti el. Paštą, taip pat išsaugoti el. Pašto turinį, taip pat palaiko trigerius, kurie gali būti naudojami įspėjimams suaktyvinti, esant tam tikroms situacijoms. Šiuo atžvilgiu „Capsa“ tam tikru mastu gali būti naudojama kaip palaikymo priemonė.

„Capsa“ galima tik „Windows 2008 / Vista / 7/8“ ir „10“.

Išvada

Nesunku suprasti, kaip sistemos administratorius gali naudoti mūsų aprašytus įrankius tinklo stebėjimo infrastruktūrai sukurti. „Tcpdump“ arba „Windump“ galima įdiegti visuose serveriuose. Planuotojas, pvz., „Cron“ ar „Windows“ tvarkaraštis, tinkamu laiku pradeda paketų rinkimo sesiją ir surenka surinktus duomenis į „Pcap“ failą. Tada sistemos administratorius gali perkelti šiuos paketus į centrinę mašiną ir analizuoti juos naudodamas „wireshark“. Jei tam tinklas per didelis, yra prieinami įmonės lygio įrankiai, tokie kaip „SolarWinds“, kad visi tinklo paketai būtų paversti valdomu duomenų rinkiniu.